一、操作流程

- 启动服务端

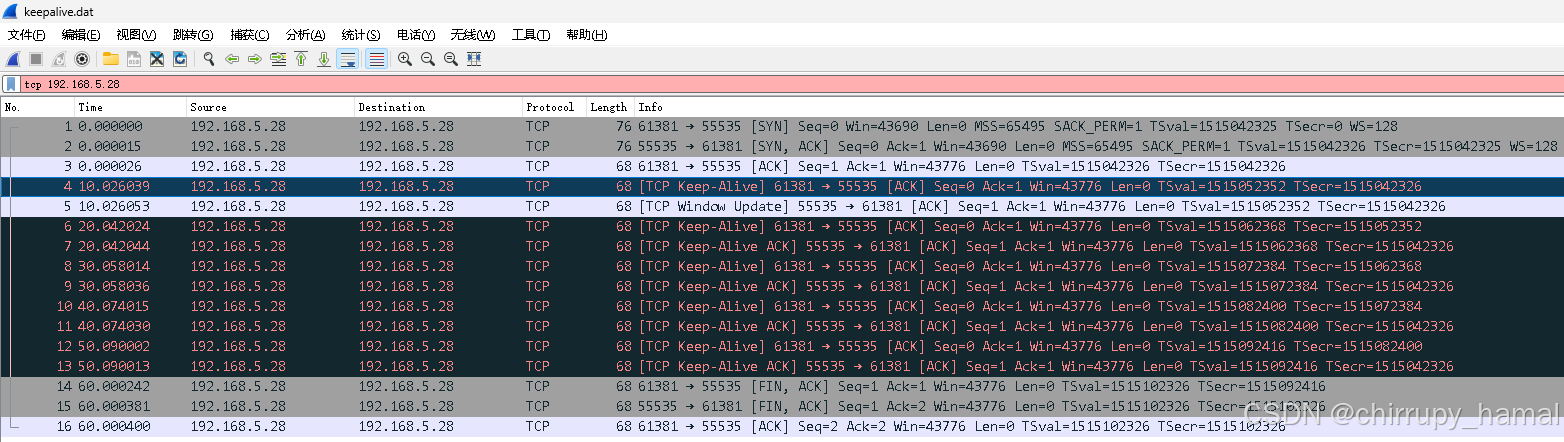

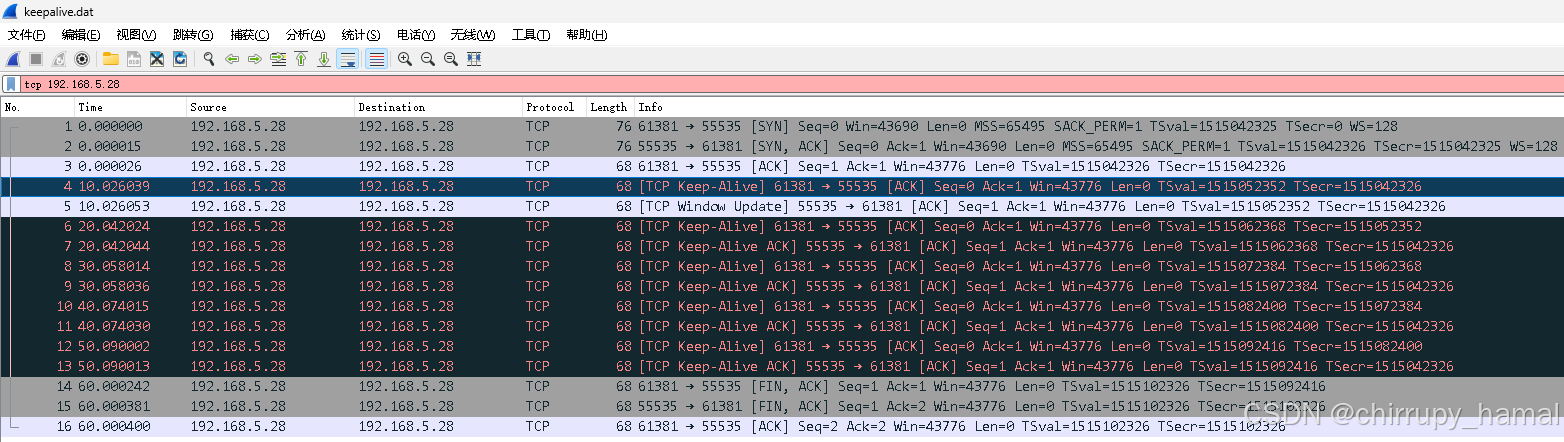

sudo tcpdump -i any -s 0 -w keepalive.dat 'tcp and host 192.168.5.28 and port 55535'- 启动客户端

- 停掉 tcpdump 进程

- 用 Wireshark 解析 keepalive.dat

二、代码示例

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <arpa/inet.h>

typedef struct sockaddr sockaddr;

typedef struct sockaddr_in sockaddr_in;

#define IP "192.168.5.28"

#define PORT 55535

#define BUFFER_SIZE 1024

int main()

{

int sockfd, client_socket;

sockaddr_in server_addr, client_addr;

socklen_t client_addr_len = sizeof(client_addr);

char buffer[BUFFER_SIZE];

int recv_len, send_len;

char client_ip[INET_ADDRSTRLEN];

int client_port;

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) < 0)

{

perror("socket failed");

exit(EXIT_FAILURE);

}

memset(&server_addr, 0, sizeof(server_addr));

server_addr.sin_family = AF_INET;

server_addr.sin_port = htons(PORT);

if (inet_pton(AF_INET, IP, &server_addr.sin_addr) <=

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1444

1444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?