漏洞挖掘:从小白到实战的「数字侦探」指南,月入 3 万的核心技能拆解

当企业为一个高危漏洞开出 5 万赏金,当大厂 “漏洞挖掘工程师” 岗位应届生起薪突破 25K,你会发现:漏洞挖掘早已不是黑客的专属技能,而是普通人能入门的高薪技术岗。它像 “数字世界的侦探工作”—— 通过蛛丝马迹找到系统的 “安全缺口”,既守护企业数据安全,又能靠技术挣得可观收入。

一、先搞懂:漏洞挖掘到底是做什么?为什么能高薪?

很多人误以为漏洞挖掘 “需要精通黑客技术”,其实它的核心是 “用合规手段找系统漏洞”,本质是企业的 “安全体检”。简单说:

你要做的不是攻击系统,而是提前找到系统里可能被黑客利用的 “bug”,帮企业修复后避免损失。

而它能成为高薪赛道,核心原因有 3 个:

-

刚需性极强:2025 年企业因漏洞被攻击的平均损失达 280 万,只要有系统、有数据,就必须做漏洞挖掘,否则面临 “被攻击 + 罚款” 双重风险;

-

人才缺口大:国内漏洞挖掘工程师缺口超 80 万,能独立完成 Web 漏洞挖掘的从业者,简历投出后平均收到 3-5 个面试邀约;

-

收益模式灵活:除了固定薪资,还能靠 “漏洞赏金平台” 赚钱 —— 提交一个高危漏洞给阿里、腾讯,单条奖励可达 1-10 万,有人兼职做半年就能覆盖一年房租。

二、新手必学:4 类最易入门的漏洞类型(附实战案例)

不用贪多,新手先吃透这 4 类 Web 领域高频漏洞,就能快速上手实操,甚至拿到第一笔漏洞赏金:

1. SQL 注入漏洞:最经典也最易挖掘

-

原理:通过在输入框(如登录页、搜索框)插入 SQL 语句,绕开验证直接访问数据库(比如直接登录后台、获取用户密码);

-

实战案例:某电商网站搜索框输入’ or 1=1 --,页面直接返回所有商品数据,说明存在 SQL 注入漏洞;

-

挖掘技巧:用 “单引号测试法”—— 在输入框输’,若页面报错(如 “SQL 语法错误”),大概率存在注入点。

2. XSS 跨站脚本漏洞:前端页面的 “隐形炸弹”

-

原理:在网页输入框插入恶意 JS 代码,当其他用户访问页面时,代码自动执行(比如偷 cookie、伪造操作);

-

实战案例:在论坛评论区输,若页面弹出弹窗,说明存在存储型 XSS 漏洞;

-

挖掘重点:优先测 “用户可自定义内容” 的场景(评论区、个人签名、留言板),这类地方最容易忽略过滤。

3. 文件上传漏洞:直接 “植入” 恶意文件

-

原理:若网站未限制上传文件类型,可上传恶意脚本(如.php 文件),访问文件时直接执行攻击代码;

-

实战案例:某企业官网 “头像上传” 功能,将恶意.php 文件改名为 “1.jpg” 上传,再通过 “文件路径遍历” 访问该文件,成功执行代码;

-

避坑提醒:别只看 “后缀名过滤”—— 有些网站只拦截.php,但允许.php5 .phtml,这些后缀同样能执行。

4. 逻辑漏洞:比技术漏洞更 “隐蔽”

-

原理:不是代码 bug,而是业务逻辑设计缺陷(比如 “越权访问”“密码重置绕过”);

-

实战案例:某 APP “密码重置” 功能,抓包发现重置链接的 “用户 ID” 是明文(如user_id=123),修改为user_id=124,竟能重置他人密码;

-

挖掘思路:顺着 “用户操作流程” 测(登录→下单→支付→退款),每一步都尝试 “篡改参数”(比如改订单金额、改用户权限)。

三、零基础也能上手:漏洞挖掘 5 步实操流程

不用一开始就学复杂技术,按这 5 步走,新手也能完成一次完整的漏洞挖掘:

步骤 1:确定目标(新手别贪多,从 “合法靶场” 开始)

-

避免踩法律红线!优先选 “公开授权靶场”:

-

国内:漏洞盒子(https://www.vulbox.com/)、奇安信攻防社区靶场;

-

国外:HackerOne(https://www.hackerone.com/)、Bugcrowd(企业授权漏洞测试平台);

-

新手建议先练 “DVWA”(Damn Vulnerable Web Application)—— 一个专门用于漏洞测试的开源网站,包含所有基础漏洞类型。

步骤 2:信息收集(搞懂目标 “底细”,才能找漏洞)

- 核心收集 3 类信息:

-

域名信息:用 Whois 查域名注册人、服务器 IP;用子域名挖掘机(如 Layer 子域名挖掘机)找目标的 “隐藏子站”(子站往往防护更弱);

-

技术栈:用 WhatWeb 查网站用的服务器(如 Nginx/Apache)、编程语言(PHP/Java)、框架(ThinkPHP/SpringBoot)—— 不同技术栈漏洞类型不同(比如 ThinkPHP 有专属 RCE 漏洞);

-

端口服务:用 Nmap 扫描目标 IP 的开放端口(如 80 端口是 Web 服务、3306 是 MySQL 数据库),开放的高危端口(如 22 SSH、3389 远程桌面)可能有弱口令漏洞。

步骤 3:漏洞扫描(用工具帮你 “初筛” 漏洞)

-

新手不用手动测所有点,先靠自动化工具缩小范围:

-

Web 漏洞扫描:用 Burp Suite(抓包 + 扫描一体化,新手先学 “主动扫描” 功能)、Nessus(适合服务器漏洞扫描);

-

专项漏洞检测:SQL 注入用 SQLmap(命令行工具,输入sqlmap -u "目标URL?参数=1"就能自动检测);XSS 用 XSSer(自动生成测试 payload);

-

注意:工具扫描结果要 “去重 + 验证”,比如工具提示 “存在 SQL 注入”,必须手动用 “单引号测试” 确认,避免误报。

步骤 4:漏洞验证(关键一步!证明漏洞真的能利用)

-

光有扫描结果不够,要证明漏洞能造成实际危害:

-

比如 SQL 注入:不仅要确认有注入点,还要尝试 “读取数据库账号密码”;

-

比如文件上传:上传后要确认 “能访问并执行恶意文件”;

-

验证时别破坏数据!用 “无害测试”(如读取公开数据、弹出测试弹窗),避免触犯法律。

步骤 5:撰写漏洞报告(决定你能否拿到赏金 /offer)

- 一份合格的报告要包含 5 部分,企业 / 平台才会认可:

-

漏洞名称(如 “某网站登录页 SQL 注入漏洞”);

-

漏洞危害等级(高危 / 中危 / 低危,参考 CVSS 评分标准);

-

复现步骤(详细到 “打开哪个页面→输入什么内容→出现什么结果”,附截图);

-

漏洞证明(如执行命令的截图、读取到的数据截图);

-

修复建议(如 “过滤输入框特殊字符”“限制文件上传类型”)。

四、新手必看:3 个避坑指南(别踩法律和技术的坑)

很多人入门漏洞挖掘,先栽在 “认知误区” 里,这 3 个坑一定要避开:

1. 法律红线绝对不能碰!

-

记住:没有获得明确授权的系统,绝对不能测!哪怕是 “觉得这个网站有漏洞”,也不能私自扫描 —— 轻则被警告,重则按 “非法入侵计算机信息系统罪” 处罚;

-

安全操作:测试前必须拿到企业 “漏洞测试授权书”(纸质 / 电子均可),或在公开授权的靶场 / 漏洞平台操作。

2. 别只依赖工具,手动测试才是核心竞争力

-

自动化工具能找到 60% 的基础漏洞,但剩下 40% 的 “逻辑漏洞”(如越权、业务绕过)只能靠手动测;

-

比如某大厂漏洞赏金榜单中,70% 的高额奖励(超 1 万)都来自 “逻辑漏洞”,因为这类漏洞工具扫不出来,竞争更小。

3. 别追求 “挖高危漏洞”,先练 “挖漏洞的思路”

-

新手别一开始就盯着 “远程代码执行(RCE)” 这类高危漏洞,先把 “SQL 注入、XSS” 的挖掘逻辑吃透;

-

比如你能独立找出 10 个不同网站的 XSS 漏洞,比 “靠工具撞运气挖到 1 个高危漏洞” 更有价值 —— 企业招的是 “能稳定挖漏洞的人”,不是 “靠运气的人”。

五、学习资源包:新手入门必备(工具 + 教程 + 靶场)

为了帮大家少走弯路,整理了一套 “漏洞挖掘新手资源包”,全部亲测可用,零基础也能上手:

1. 必备工具包(附安装教程 + 基础用法)

-

Burp Suite 最新版(含破解教程,新手先学 “Proxy 抓包”“Scanner 扫描” 功能);

-

SQLmap+Nmap 绿色版(无需配置环境,双击就能用);

-

子域名挖掘机 + WhatWeb 工具(信息收集必备);

-

漏洞报告模板(直接填空,满足企业 / 平台格式要求)。

2. 入门教程(从 0 到 1 学实战)

-

《DVWA 漏洞实战教程》(10 节视频,每节 30 分钟,教你手动挖遍所有基础漏洞);

-

《Burp Suite 新手入门到精通》(图文 + 视频,教你用 Burp 测 XSS、SQL 注入);

-

《逻辑漏洞挖掘思路》(案例合集,分析 10 个真实逻辑漏洞的挖掘过程)。

3. 实战靶场 + 漏洞平台(练手 + 赚钱)

-

新手靶场:DVWA(本地搭建)、Metasploitable2(服务器漏洞靶场);

-

国内赏金平台:漏洞盒子、奇安信众测、阿里云众测;

-

国外赏金平台:HackerOne(适合英语基础好的,赏金更高)。

需要这套资源的朋友,可在评论区留言 “漏洞挖掘”,我会把下载链接发给大家(限时免费,避免资源过期)。

最后:漏洞挖掘不是 “黑客技术”,是 “安全守护技能”

很多人入门时会担心 “学这个是不是在学黑客”,其实恰恰相反 —— 漏洞挖掘工程师的核心价值,是 “比黑客更早发现漏洞,帮企业提前修复”。你用技术找到的不是 “攻击入口”,而是 “安全防线的缺口”。

对于新手来说,不用怕 “没编程基础”—— 漏洞挖掘更看重 “逻辑思维” 和 “细心”,很多从业者是从运维、测试转行过来的。只要你愿意从基础漏洞学起,多在靶场实操,3-6 个月就能具备独立挖掘基础漏洞的能力,甚至拿到第一笔漏洞赏金。

现在,漏洞挖掘的赛道还处于 “人少机会多” 的阶段,与其在传统岗位内卷,不如学一门 “能守护安全、又能高薪” 的技能 —— 毕竟,数字世界的安全,永远需要 “会找漏洞的人” 来守护。

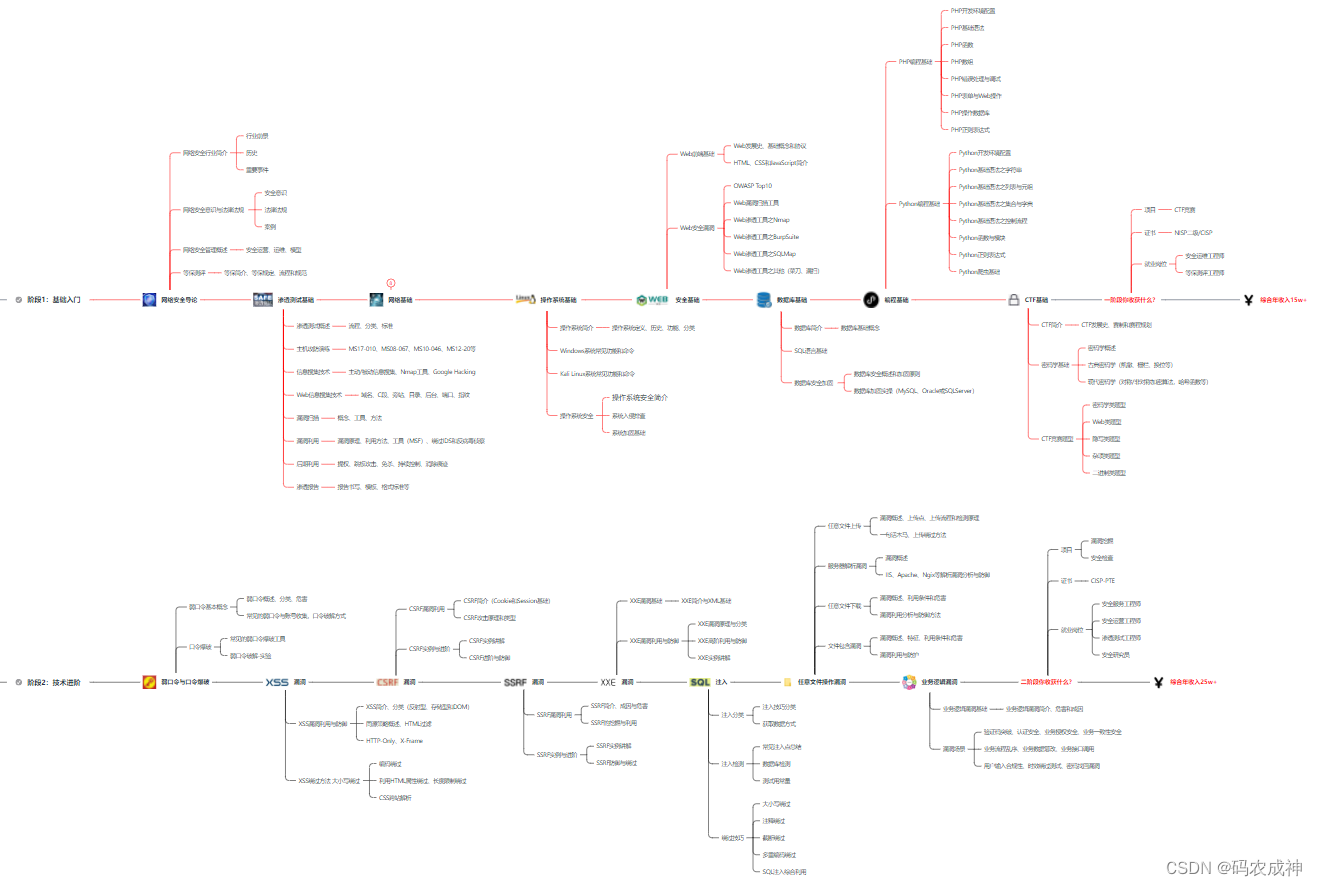

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?