作为网络安全从业者,行业内一直流传着35岁的传论,那么大龄安全工程师该如何跨过这道坎?我离35岁也不远了,思考后和大家一起聊一聊~

从目前我接触到的同事,他们的发展大概分为这三条路:

- 一、钻研技术,成为安全技术专家

- 二、带团队,成为管理者,慢慢偏离一线技术

- 三、成为某业务领域的专家,主导安全业务流程设计

那么从我接触的同事获取到的经验和大家逐个聊一下,该如何走好这三条路!

安全技术专家路线

网络安全工程师大都有一股韧劲:爱刨根问底!技术专家这类人大多痴迷于漏洞和防御,就像痴迷于一场攻防游戏。把自己发现的每个漏洞看成宝贝一样,一直努力让系统更安全,防护更高效,不允许有一丝隐患。在应急响应期间,总能通宵达旦地分析日志,在修复完所有高危漏洞后,看着告警清零的那种成就感。

他们不屑于成为管理者,他们往往也是公司里面待得最久的人,管理他的领导可能连渗透测试工具都不太会用。但这并不影响他们专心研究防护策略,其实很多安全大牛的薪资比安全总监还高。

我认为成为安全技术专家不仅要你在某领域(比如威胁情报或逆向分析)独当一面,还要对整个安全工程流程熟悉,能够具备安全架构设计、快速定位攻击源的工程能力。

安全管理者路线

我相信大部分安全工程师多少都想过做管理,他们认为管理者就能调配团队资源,分配任务,可以不用亲自写检测规则。但是,不用写规则并不意味着不用熬夜追事件!

到了管理岗位,特别是35岁左右的老兵,经常自嘲说自己的渗透脚本写不溜了,这是大部分安全Leader的真实写照。大家清楚,一旦走上管理岗,那就和报告越走越近,和命令行越走越远了。虽然他还得关注最新的APT威胁动向,但很可能已经无法深究漏洞链的具体细节。

网络安全的管理者基本都是从一线出来的,当然也有从审计岗转的。管理者往往要处理很多部门扯皮和跨团队协调,这导致事情像碎片化攻击一样中断。如果坚持写检测脚本,那么每天的会议打断会让你debug半天都进不了状态。做技术的转管理顺路,但做管理的再回头做逆向分析就难了。这意味着安全底子对管理很重要,我们看到大部分Leader都是团队里分析功底最强的同事。

什么样的安全工程师适合转管理

我碰到过一个同事,超爱研究0day漏洞,但对内审流程提不起兴趣,不擅长跨部门沟通,做事像防火墙规则一样严谨,很少出漏报。

我碰到过另一个同事,处理事件神速,对恶意代码特狂热,技术不错,但脾气像没修好的WAF一样暴躁,跟运维讨论时总是不欢而散。

明显能看出这两人都不适合转管理,那么什么样的安全工程师适合管团队呢?

-

沟通能力

管理管的是整个SOC(安全运营中心),如果你不会在入侵事故会上解释风险,那就做不好协调。没沟通,团队就像没加白名单的系统,一盘散沙。

-

情绪控制

职场politics,安全圈见得多。但员工心理怎么想?能批评误报误操作,但要懂尊重。因为作为Leader,上面也有CISO盯着你。情绪不稳就容易在绩效评估中偏袒,就像错放了一个高风险漏洞。

-

责任心

一旦带团队,你要为整个安全事件响应负责,考虑团队资源、每个成员技能值,还要把成果汇报给高层,为团队争取预算。每当你下班时,发现Leader还开着EDR监控,周末补丁日总能看到他坐镇指挥。

插一句,不少公司因为Leader加班到深夜,搞得团队跟着熬“安全值守”,导致无效内耗。作为管理者,该想想你的团队是不是这样,别让防御变成形式主义。

-

赏罚分明

说起来容易,但对新晋Leader特难。拿绩效举例,让你选出差评的哥们扣钱,会不好意思吧?选不出弱鸡选手,说明平时没摸清每个人水平。打了差评,可能得罪一人;不打差评,整个团队士气就崩了。

安全业务专家路线

其实我更愿转为安全咨询师,安全也是分行业的,无论金融还是医疗,都有一批安全人转向业务专家。他们理解企业合规要求和各部门风险点。摸清战略后,他们收集需求,把业务风险转化落地方案。他们懂安全技术,知道哪项审计能速成,哪项是“异想天开”。不光在内部,他们还能参与制定行业标准,甚至当“独立顾问”——要知道这类咨询是按小时收费的金字塔尖活儿。

快35岁了,到底该怎么选?

做技术专家,你就得为整个防御体系负责,不光是炫技;做管理了,就得为团队KPI负责,别为某个哥们情绪买单。

不管走哪个方向,都别丢了根:

- 安全技术不能丢,安全技术不能丢,安全技术不能丢!从我聊的来看,不管选哪条路,技术是本钱。没实战底子的管理,就像没打补丁的系统,一撞就塌。

- 业务必须懂,不为业务服务的安全,都是搞内耗。

- 学会识人,人性漏洞最难防,大家协作中多观察,了解每个人弱点(比如哪位是社工高手)。

- 当Leader得有温度,老传统别丢。别端着架子上班,像个冷酷的HIDS监控探头。

找准自己坑位,别逼太紧,别光为加薪选路。哪个方向,如果走得不深,最后吃大亏的还是自己。

网络安全学习路线&学习资源

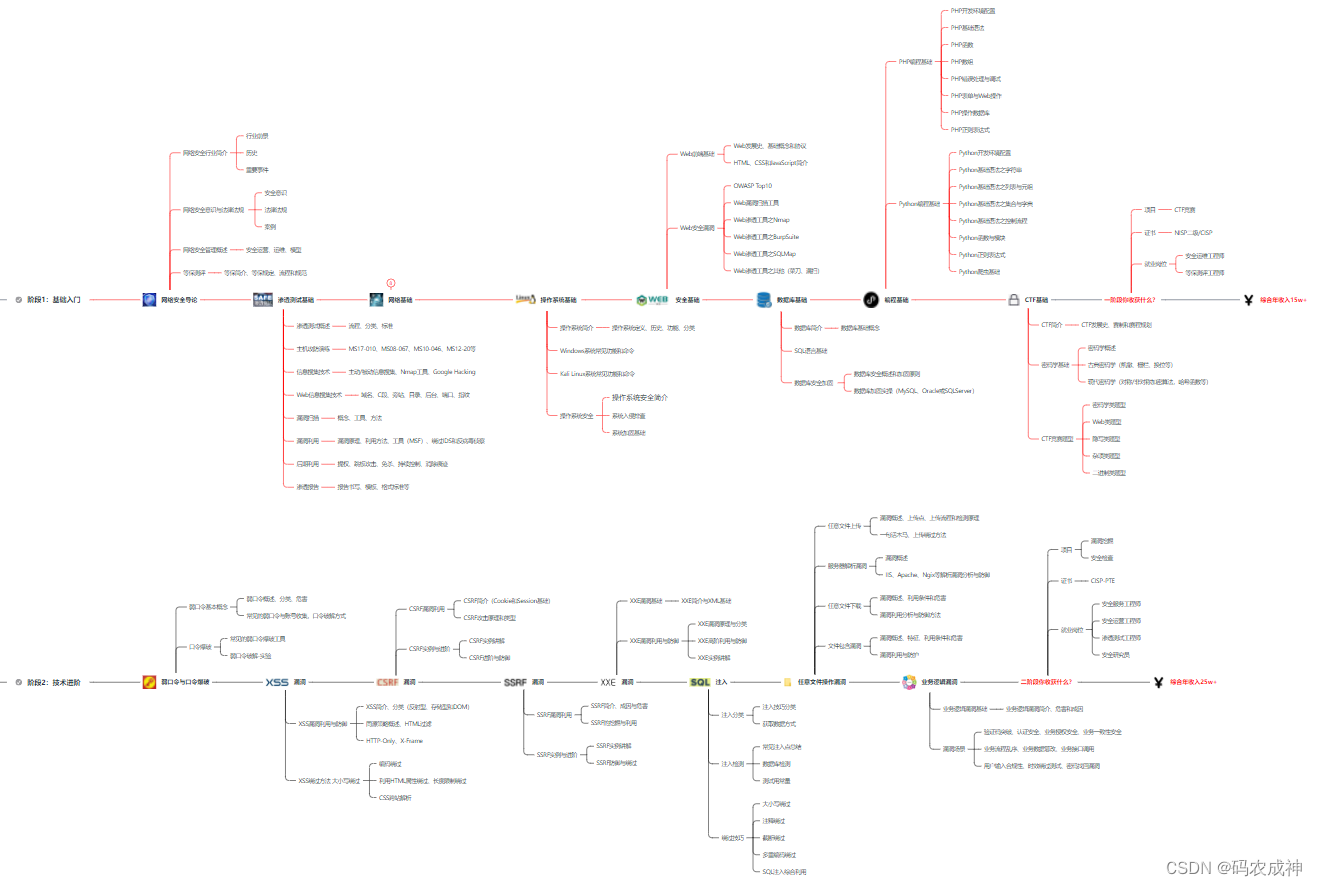

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

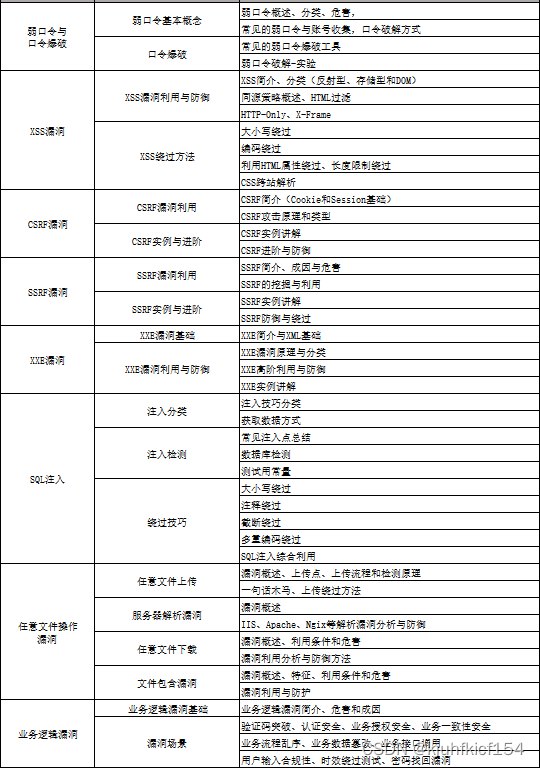

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

1166

1166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?