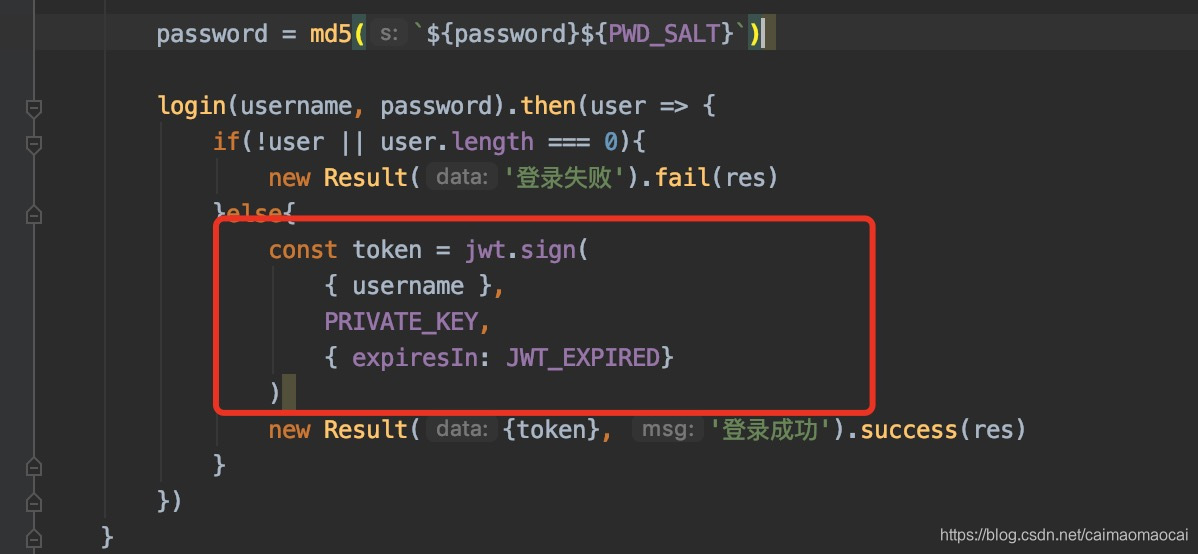

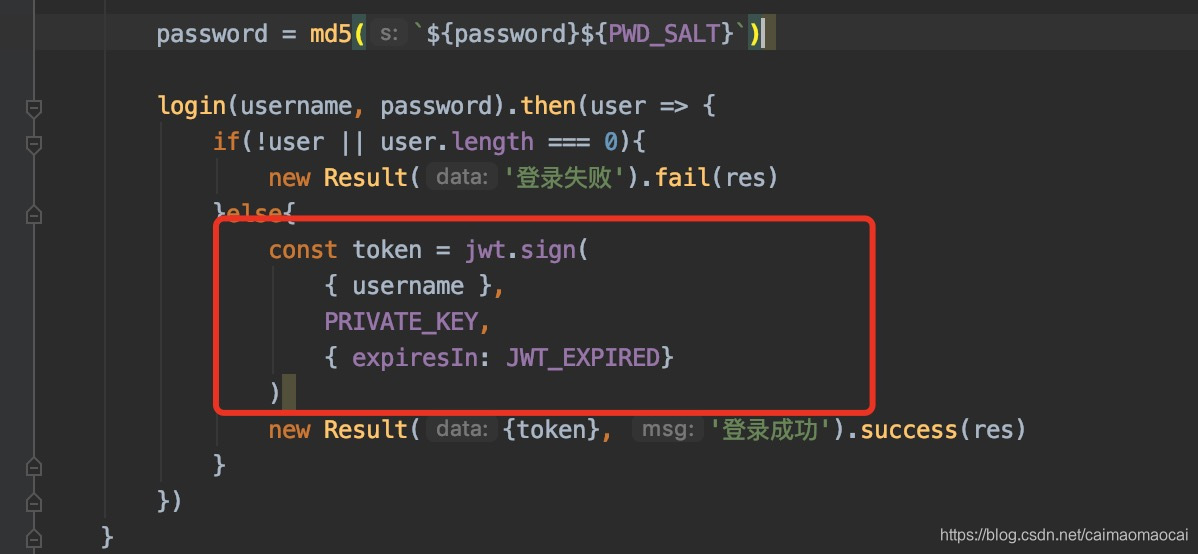

出现背景,登录时根据jwt使用生成token,如下图

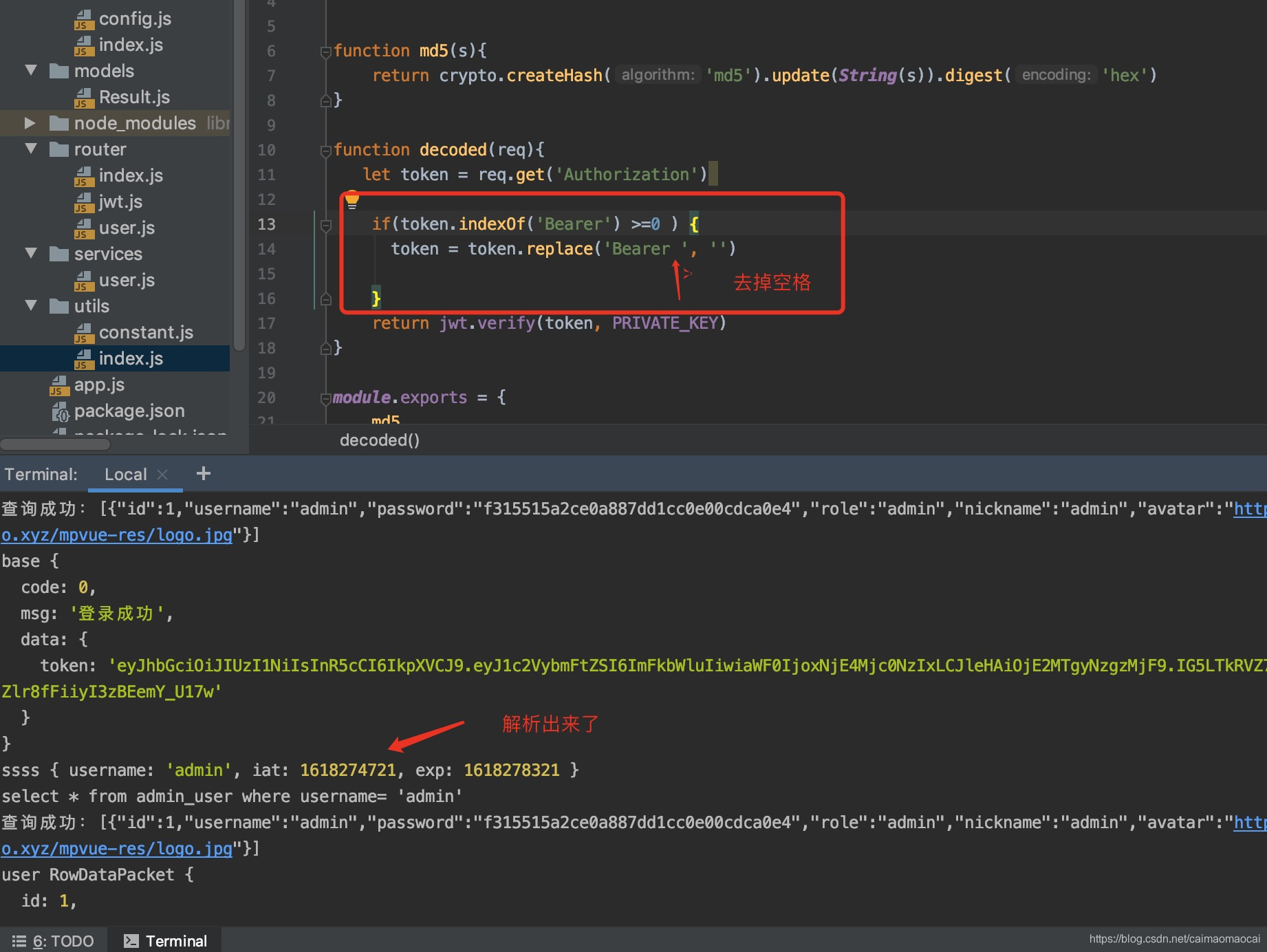

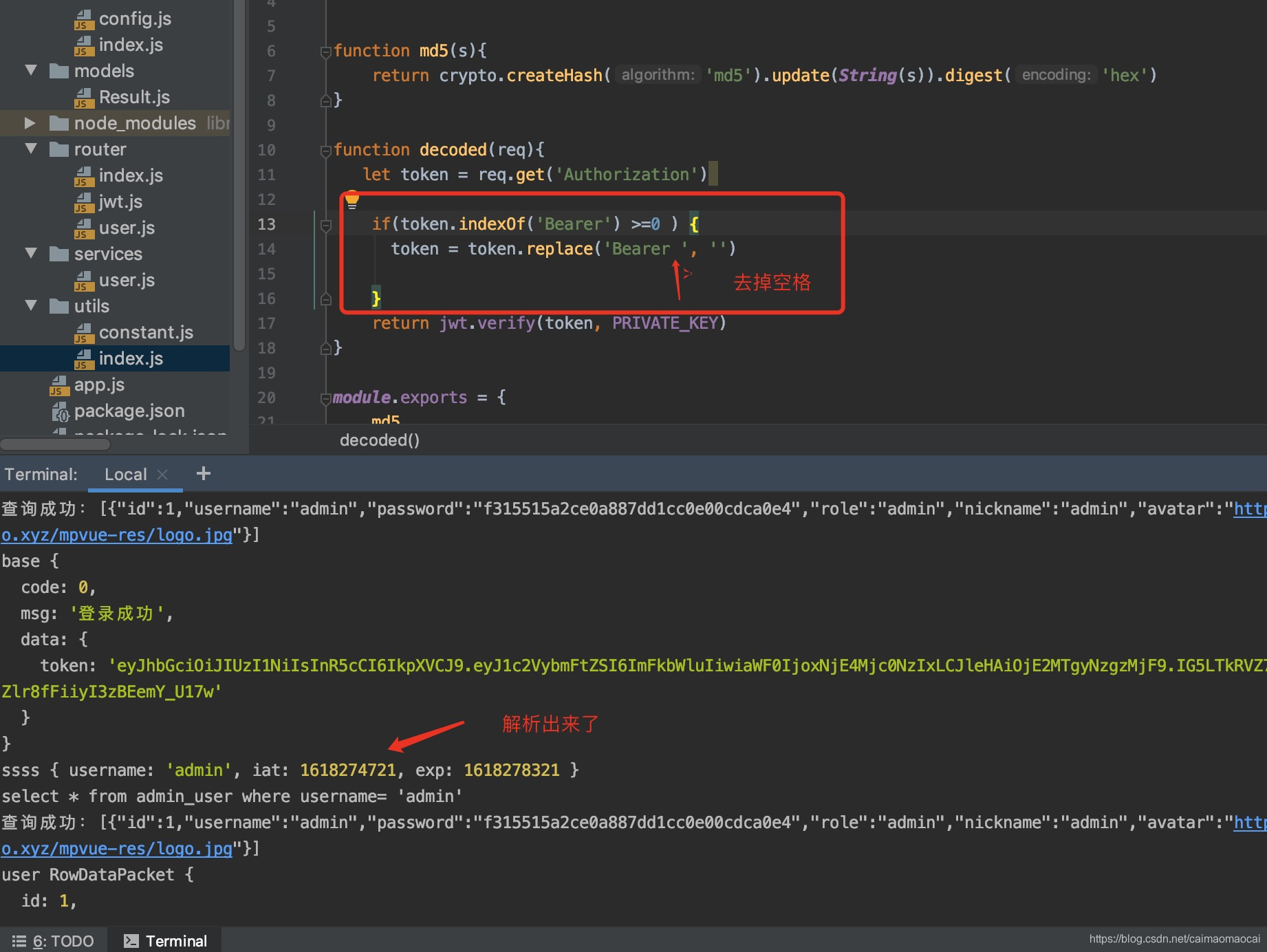

然后登录成功时根据后台返回的token解析jwt令牌,关键部分代码如下

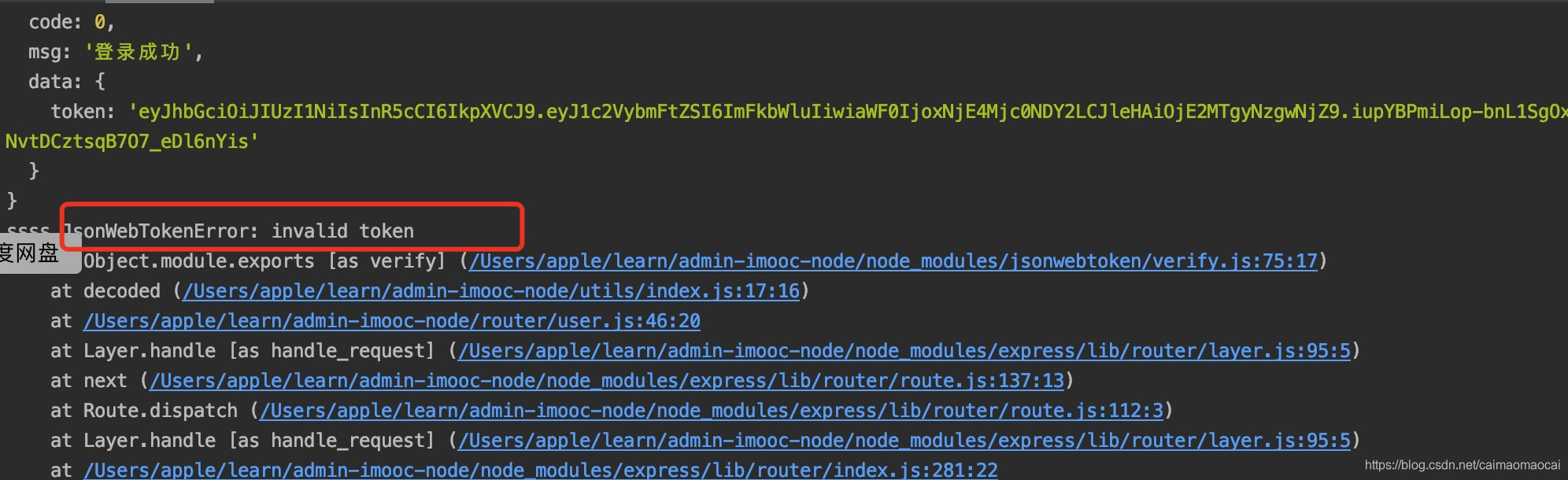

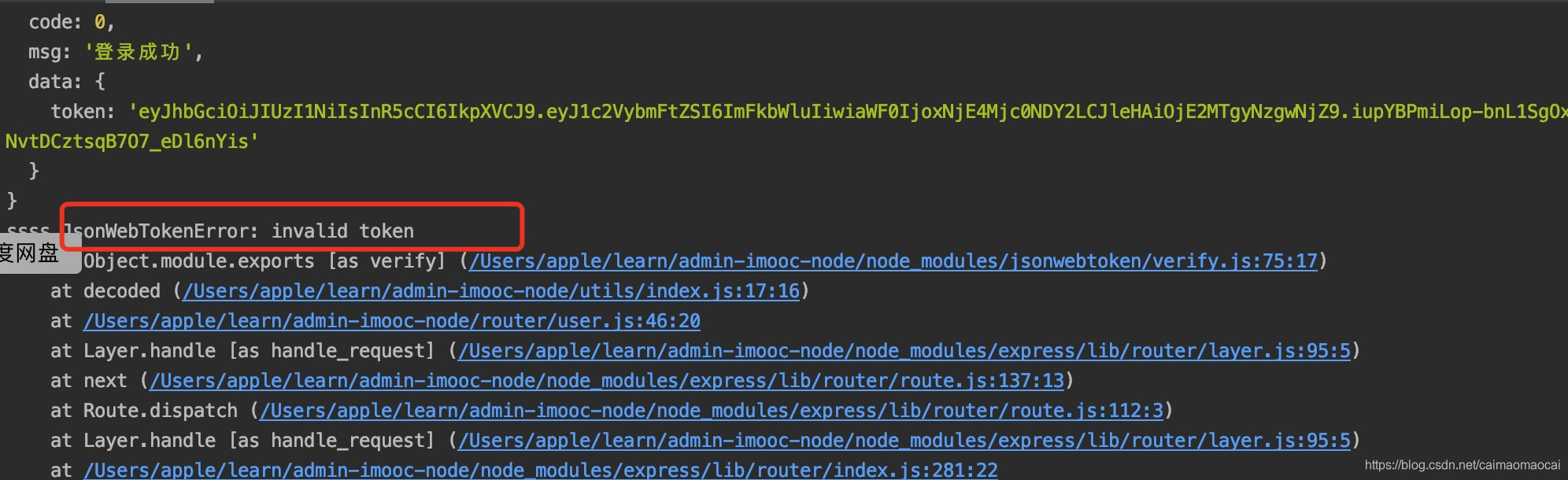

前端点击登录会出现invalid token报错,如下图

就在我百思不得其解百度了各种办法都试了没效果之后,突然发现我没有把token前的空格去掉

解决办法:

此篇仅作为我的踩坑记录

本文记录了解决前端使用JWT生成并验证token时,因未移除空格导致的登录失败问题,分享解决方法和踩坑经验。

本文记录了解决前端使用JWT生成并验证token时,因未移除空格导致的登录失败问题,分享解决方法和踩坑经验。

出现背景,登录时根据jwt使用生成token,如下图

然后登录成功时根据后台返回的token解析jwt令牌,关键部分代码如下

前端点击登录会出现invalid token报错,如下图

就在我百思不得其解百度了各种办法都试了没效果之后,突然发现我没有把token前的空格去掉

解决办法:

此篇仅作为我的踩坑记录

576

576

2572

2572

8066

8066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?