不针对特定网站,只是一个初步分析。

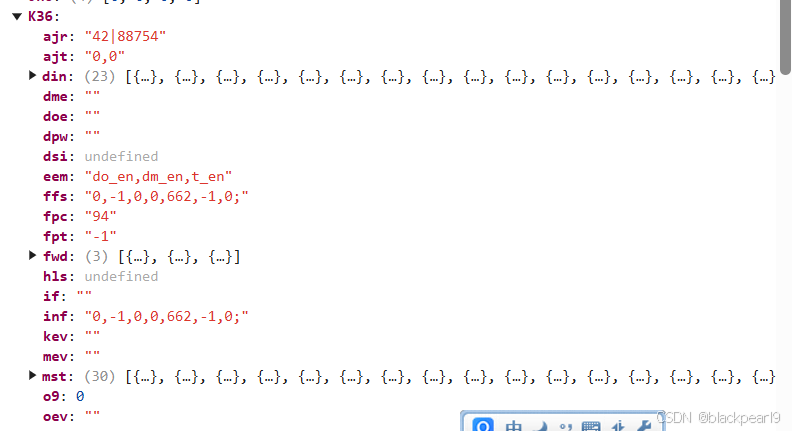

前期js文件会生成一个28个的对象,见有的文章说是30位,我抓包数了下,有31个,但是其中有3个是undefined,这个在json序列化的时候是没有的。

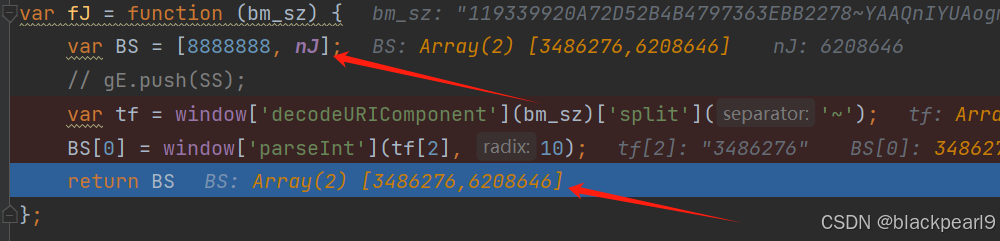

大概这么个对象,他的加密得一个流程是先获取获取到的bm_sz的cookie进行一个split操作之后得到一个list,然后获取索引为2的数字。

nj根据文件不同会发生变化。

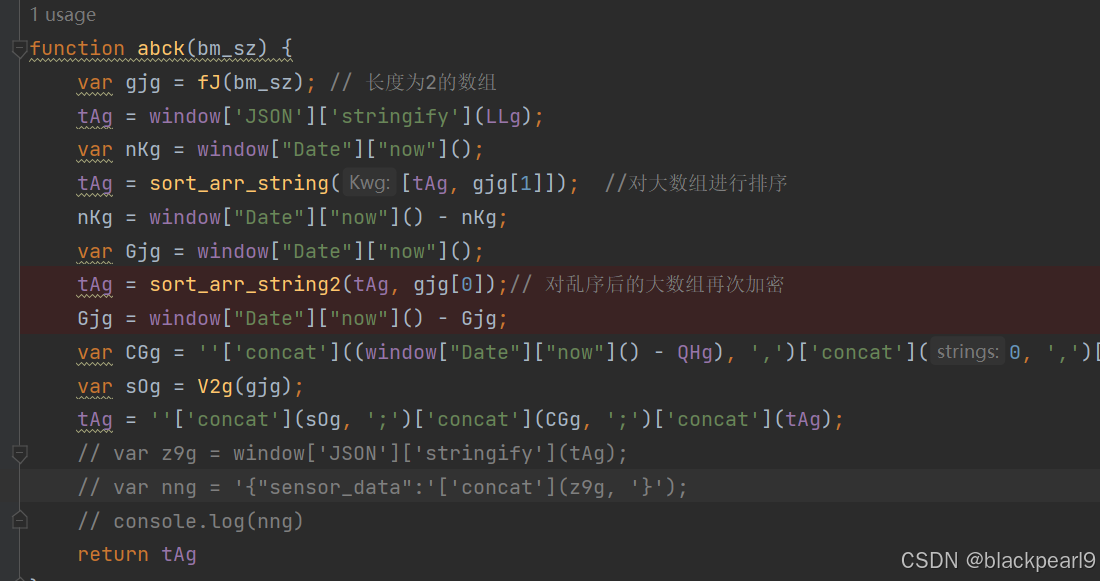

加密的流程是这样

gjg就是根据cookiesplit后拿到的一个数组,后续对28位对象序列化后的一个乱序,

第一步乱序是进行了位运算从新排序sort_arr_string通过gjg的第一个数

第二部的乱序是传入了根据第二个gjg及序列化后的第一步乱序后的结果

第二部出来的结果就是sensor_data最后一部分的内容

2090

2090

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?