使用源码安装snmp

wget https://nmap.org/dist/nmap-7.70.tgz

tar xf nmap-7.70.tgz nmap-7.70/

cd nmap-7.70/

./configure --prefix=/usr/local/nmap

make && make install

创建软连接

ln -s /usr/local/nmap/bin/nmap /sbin/nmap

查看版本

[root@test bin]# nmap -V

1 使用snmp进行主机发现

本机IP

使用ICMP的Echo Request(回显请求),可以跨网段发送裸IP包(Raw IP Packet)

nmap -v -n -sn -PE 192.168.1.0/25

-v 详细输出

-n 不进行DNS解析

-sn 用ping扫描 ---禁用端口扫描

-PE 指定使用ICMP Echo Request发现主机

192.168.1.0/24网段 24标识子网掩码相当于255.255.255.0

子网掩码为32位二进制数。

/24 对应标识11111111.11111111.11111111.00000000

换算网段内有多少机器:32 -24=8 网段里有8位是0, 2^8=256 也就是标识网段内有256个主机位,其中0代表网段,255是广播地址,还得有以为作为网关,所以其中可以有效使用的是254

/23对应标识11111111.11111111.11111110.00000000

换算网段内有多少机器:向前借了一位 32-23=9 网段里有9位是0, 2^9=512 也就是标识网段内有512个主机位

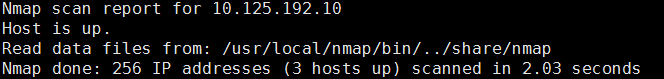

使用ARP请求发现同局域网主机

nmap -v -n -sn -PR 10.125.192.0/24

-PR 使用ARP发现主机

2使用nmap扫描端口

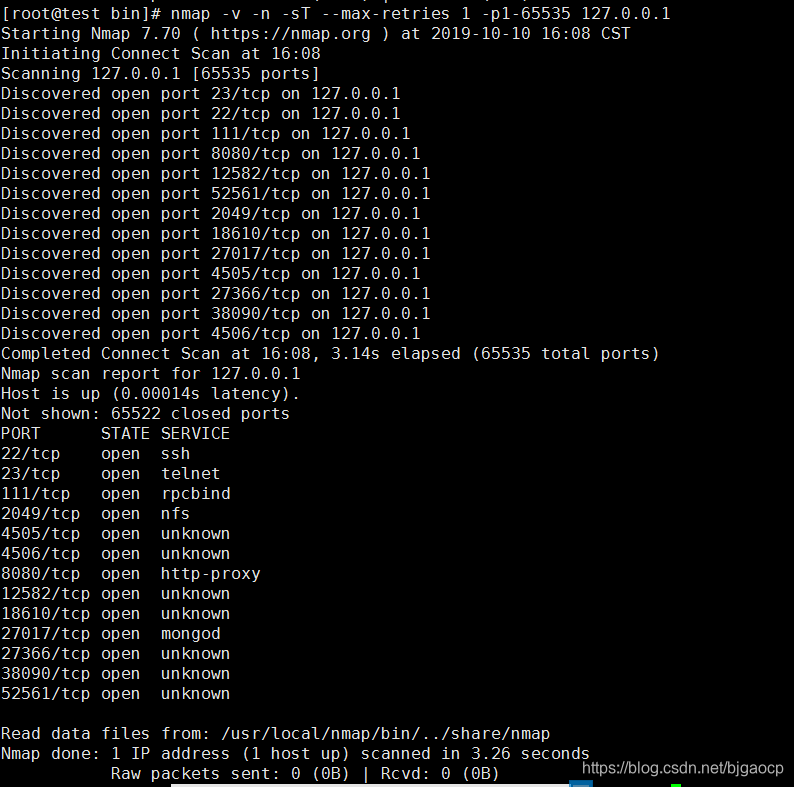

1 使用TCP Connect方法扫描端口,nmap作为客户端尝试进行完整的TCP3次握手

nmap -v -n -sT --max-retries 1 -p1-65535 x.x.x.x

-v 详细输出

-n 不尽兴DNS解析

-sT 指定使用TCP Connect方法

--max-retries 指定在每个端口上最多重试的次数

-p 指定端口

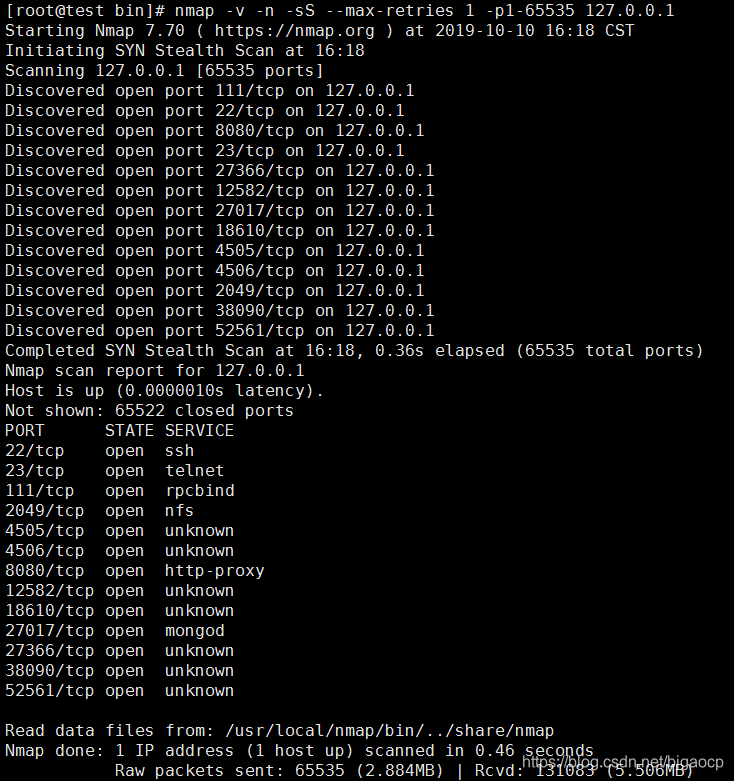

2使用TCP SYN方法扫描端口

nmap -v -n -sS --max-retries 1 -p1-65535 x.x.x.x

-sS 指定使用TCP SYN方法扫描

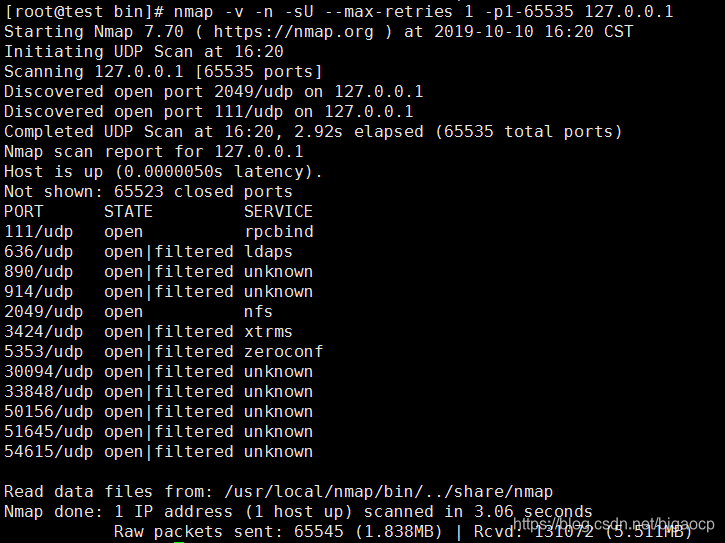

3 使用nmap进行UDP端口扫描

nmap -v -n -sU --max-retries 1 -p1-65535 x.x.x.x

-sU 指定进行UDP端口扫描

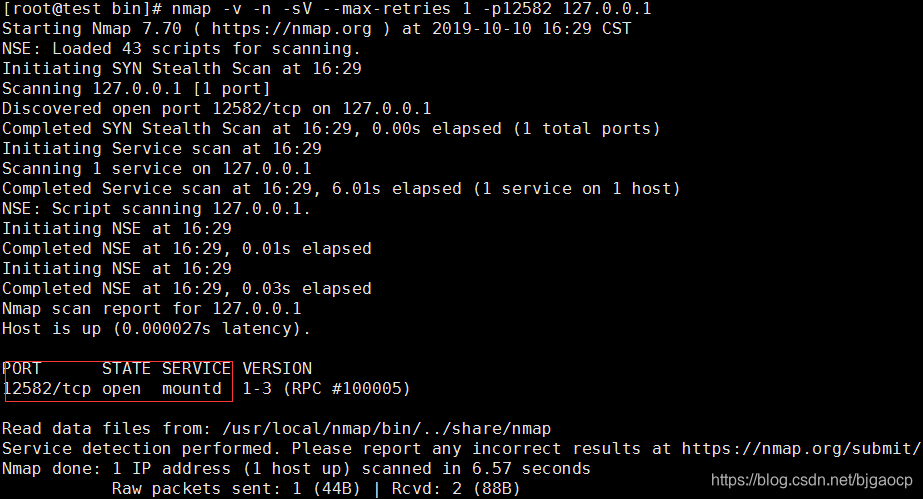

4 使用nmap识别应用

nmap -v -n -sV --max-retries 1 -p12582 x.x.x.x

-sV

有时候系统管理员会在非默认端口上运行敏感程序,因此于已扫描出来对外开放的端口,我们需要进一步识别在该端口上运行的世纪应用。12589这个端口我们查出来是开放的但SERVICE 是unknown状态,这里我们使用-sV可以看到该端口运行的是mountd服务

本文介绍了如何使用nmap工具进行网络扫描。首先通过源码安装nmap,然后利用nmap进行主机发现,包括使用ICMP Echo Request和ARP请求。接着,文章详细讲述了nmap扫描端口的几种方式,如TCP Connect、TCP SYN和UDP扫描,并演示了如何识别端口上运行的应用服务。

本文介绍了如何使用nmap工具进行网络扫描。首先通过源码安装nmap,然后利用nmap进行主机发现,包括使用ICMP Echo Request和ARP请求。接着,文章详细讲述了nmap扫描端口的几种方式,如TCP Connect、TCP SYN和UDP扫描,并演示了如何识别端口上运行的应用服务。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?