概述

XX单位于2024年10月31日发现终端微信自动发送二维码加群广告信息,疑似感染病毒木马,故有这一次的应急响应工作,由于当时着急没有截图群发信息。

成果

经询问终端责任人并排查终端浏览器,发现其在 10 月 29 日 10:43 下载了非官方剪映软件,并执行安装包 2024o443653861_.SOTKz.11.exe。随后,终端微信自动发送二维码加群广告。对受害终端取证后,发现恶意文件 EDAkuXUy.exe、n8b075.exe 等,恶意进程 Yklapegz.exe、Zpjpuigv.exe 等,以及恶意计划任务 Microsoft Edge Update Task Machine UA 等。

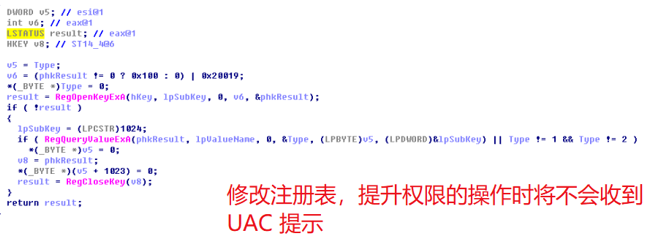

分析表明,这些恶意项都与游蛇木马有关。游蛇木马下载器 “2024o443653861_.SOTKz.11.exe” 运行后,远程下载并运行多个恶意文件。其中,n8b075.exe 等恶意文件分别创建恶意计划任务,这些任务在用户登录时运行恶意文件,长期远程控制和窃取受害终端信息。恶意文件 Yklapegz.exe 等主要功能是绕过 DEP 等操作;EDAkuXUy.exe 与 n8b075.exe 是同一文件,作为游蛇木马加载器,将远控木马加载到内存运行,远控木马存在键盘记录、屏幕监控等恶意行为。

应急过程

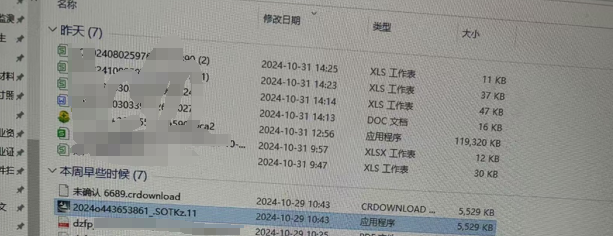

排查该终端浏览器下载记录,发现于2024年10月29日10点43分下载并运行可疑文件2024o443653861_.SOTKz.11.exe,下载链接为https://i-220.wwentua.com:446/10291000206027142bb/2024/10/29/15411ede53ffec6d9ec5ca06357b161a.exe?st=Rb9ZuHcLzzEXAcAH8zL0XA&e=1730171066&b=VTUOPgMxVGVZYwRmCm4DNAZlWzIFNwQ6VDEBPQBYBChRUFoVUwcFSwQrVy8DYlJnBH8BOAR9C2g_c&fi=206027142&pid=221-212-125-100&up=2&mp=0&co=0,经问询,该文件为非官方下载的剪映软件安装包,如下图所示

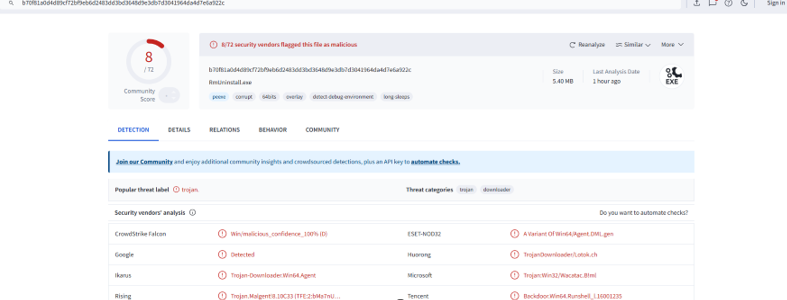

提取可疑文件2024o443653861_.SOTKz.11.exe进行动态沙箱检测,经检测,发现该文件主要功能为下载其他恶意软件,窃取信息等,确认该文件为下载器木马,如下图所示

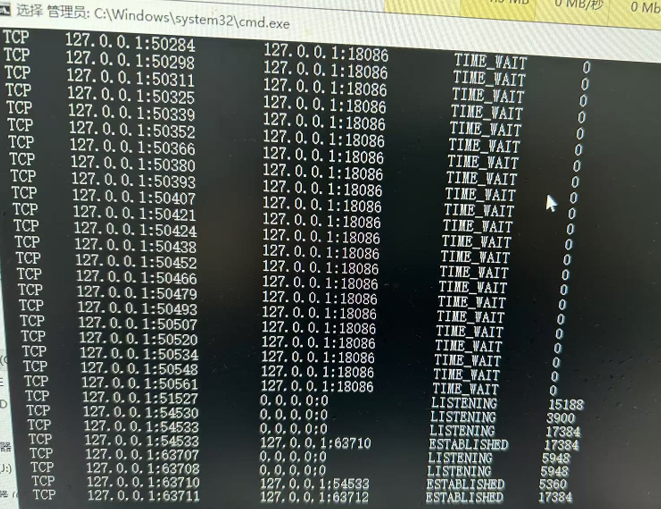

由于该终端已断网,使用命令netstat对终端的网络连接情况进行排查未发现可疑网络连接,如下图

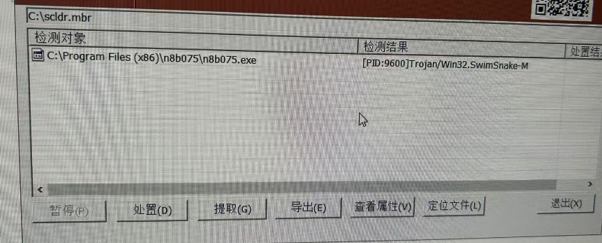

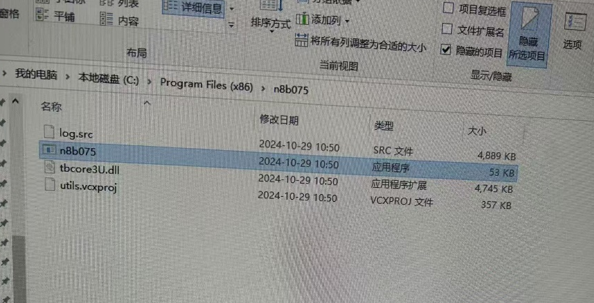

使用 “游蛇”专项排查工具进行全盘扫描,发现恶意文件C:\Program Files(x86)\n8b075\ n8b075.exe,确认为SwimSnake游蛇木马

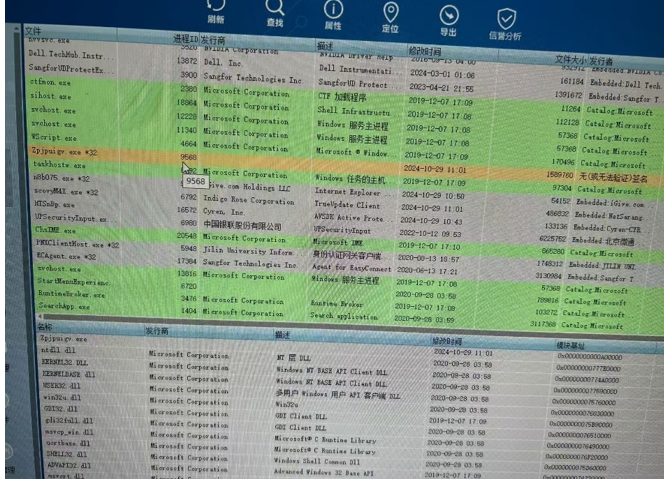

使用系统安全内核分析工具排查进程,发现恶意进程n8b075.exe,恶意文件对应位置为C:\Program Files(x86)\n8b075\n8b075.exe,所在目录下存在多个游蛇木马衍生文件,如下图

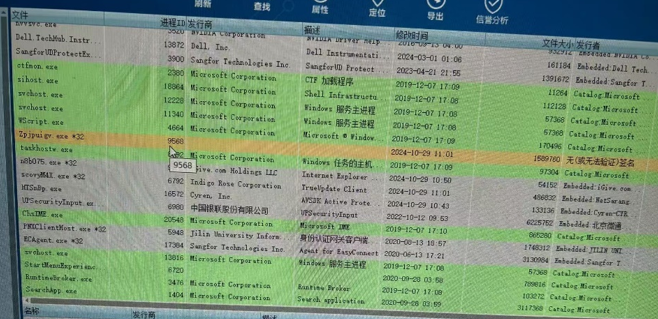

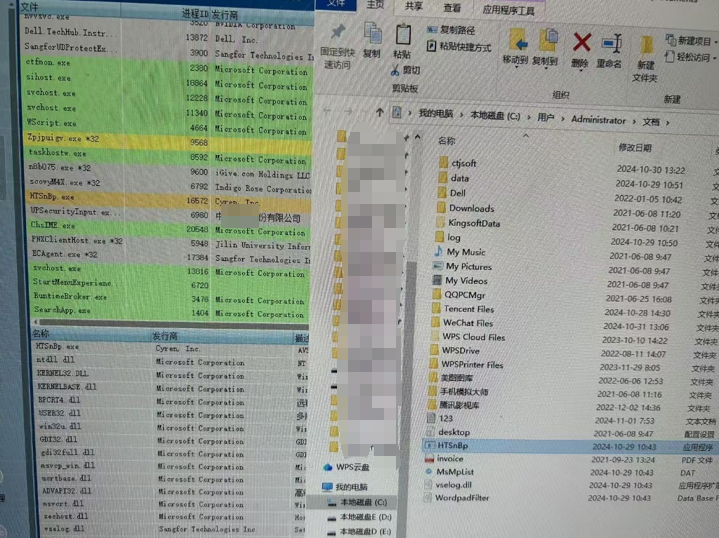

继续使用系统安全内核分析工具排查进程,发现可疑进程Zpjpuigv.exe、HTSnBp.exe,可疑文件对应位置为C:\ProgramData\ Zpjpuigv.exe、C:\User\Administrator\Documents\ HTSnBp.exe,所在目录下存在多个可疑文件,如下图

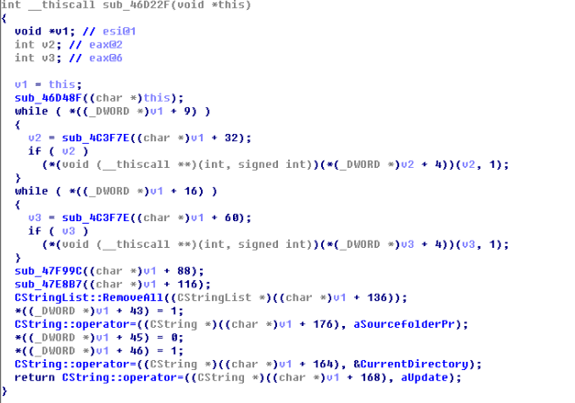

对可疑进程Zpjpuigv.exe、HTSnBp.exe、Yklapegz.exe的文件及同目录其他文件进行分析,经分析,发现文件均为游蛇木马及其衍生文件,发现文件Zpjpuigv.exe、HTSnBp.exe、Yklapegz.exe均为游蛇木马,经分析,其为游蛇木马加载器,加载远控木马到内存中运行,远控木马存在键盘记录、屏幕监控等恶意行为

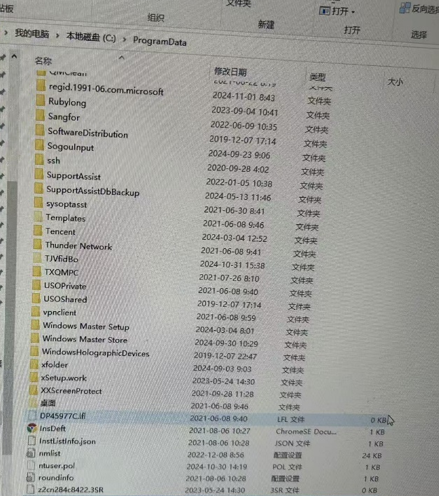

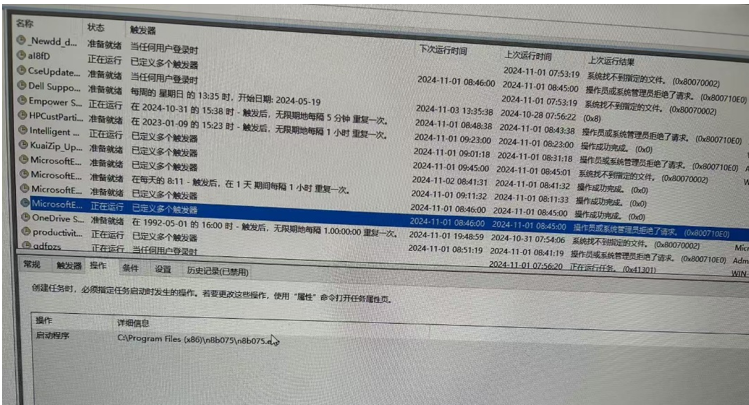

对终端的计划任务进行排查,发现恶意计划任务:Microsoft Edge Update Task Machine UA、al8fD以及可疑计划任务Microsoft Edge Update Task Machine Core,上述计划任务在任意用户登录时运行恶意文件n8b075.exe、HTSnBp.exe以及可疑EDAkuXUy.exe,对受害终端开展长期的远程控制和窃密活动

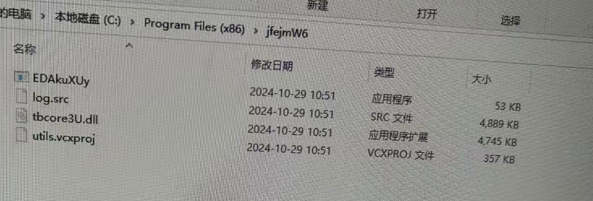

定位上述可疑计划任务Microsoft Edge Update Task Machine Core中执行文件C:\Program Files(x86)\jfejmW6\ EDAkuXUy.exe及多个可疑文件

处置措施

- 停止并删除恶意计划任务Microsoft Edge Update Task Machine UA、Microsoft Edge Update Task Machine Core、al8fD;

- 终止恶意进程Yklapegz.exe、Zpjpuigv.exe、8b075.exe、HTSnBp.exe;

- 删除恶意目录C:\Program Files(x86)\jfejmW6、C:\Program Files(x86)\n8b075、C:\ProgramData\TJVfidBo、C:\ProgramData、C:\User\Administrator\Documents下全部恶意文件。

5009

5009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?