SRC挖掘?看这篇就够了,保姆级教程带你飞!

专注网络安全领域,包括安全岗位招聘,红蓝队建设,实战攻防,内网渗透,社工,CTF

,安全技术分享等。

独家秘笈大纲

-

探宝寻踪

:锁定漏洞目标

-

深入虎穴

:漏洞挖掘实战

-

锦囊妙计

:报告撰写指南

-

吉星高照

:上榜最佳时机

-

积分飞跃

:快速上分技巧

-

独孤九剑

:冲榜制胜秘诀

-

探宝寻踪:锁定漏洞目标

两种方法,带你快速发现漏洞的蛛丝马迹:

1) 谷歌大法好 (Google Hacking)

注意:用谷歌搜索时,记得加点中文关键词,不然出来的可能都是外国网站哦!

- SQL注入猎捕行动

公司 inurl:php?id=公司 inurl:asp?id=公司 inurl:aspx?id=

长这样:

参数不一定是id,也可以是tid、keyword等等,灵活运用!

?tid=

?keyword=

- 弱口令/越权大作战,直捣后台

后台 inurl:php后台 inurl:asp后台 inurl:aspx后台 site:edu.cn

小贴士:有些asp和aspx的后台可能有越权漏洞。禁用JS,直接访问后台URL,说不定就直接进去了呢!

至于怎么禁用JS?每个浏览器不一样,自己动手,丰衣足食,百度一下你就知道!

更多谷歌骚操作,等你来挖掘!

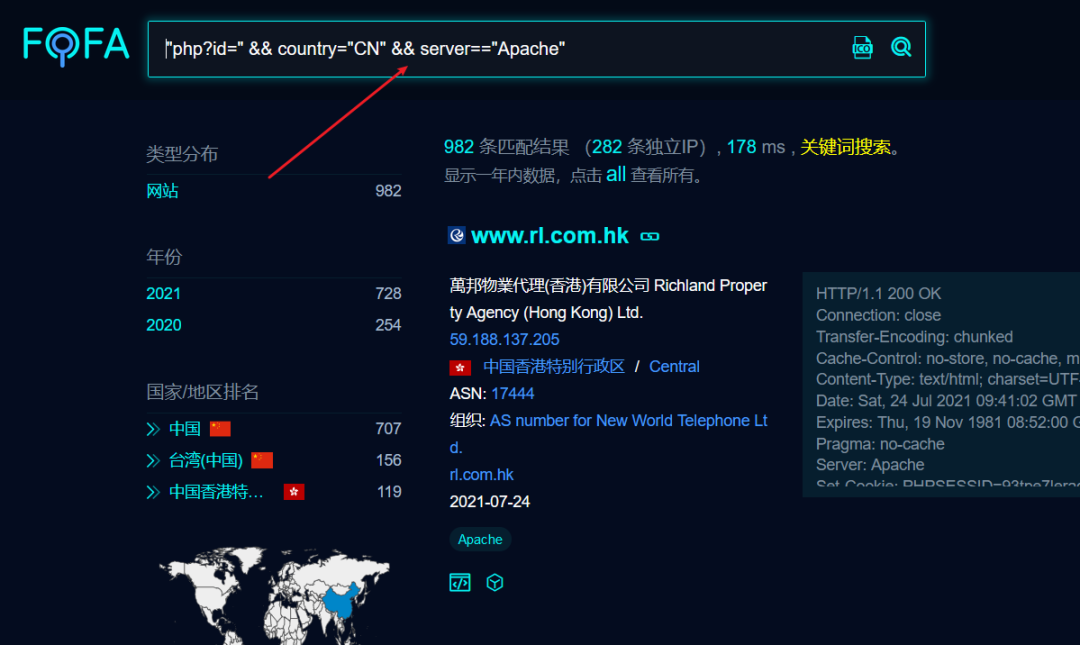

2) Fofa神器

- 语句和谷歌语法类似,换个姿势写而已

"php?id=" && country="CN""asp?id=" && country="CN""aspx?id=" && country="CN"

&& 符号就和 and 一样,表示多加一个筛选条件。

country="CN" (这条语句的意思是:只看中国的网站)

挖漏洞嘛,当然要挖国内的,所以要加上这句。

还可以继续加条件,比如 server=="Apache",这样Fofa就只会搜索使用Apache中间件的网站,功能强大到没朋友!

Fofa还有很多高级语法,自己去探索吧!

- 深入虎穴:漏洞挖掘实战

实战演练,手把手教你挖漏洞:

先用上面的方法找个目标站点,我个人比较喜欢用谷歌。

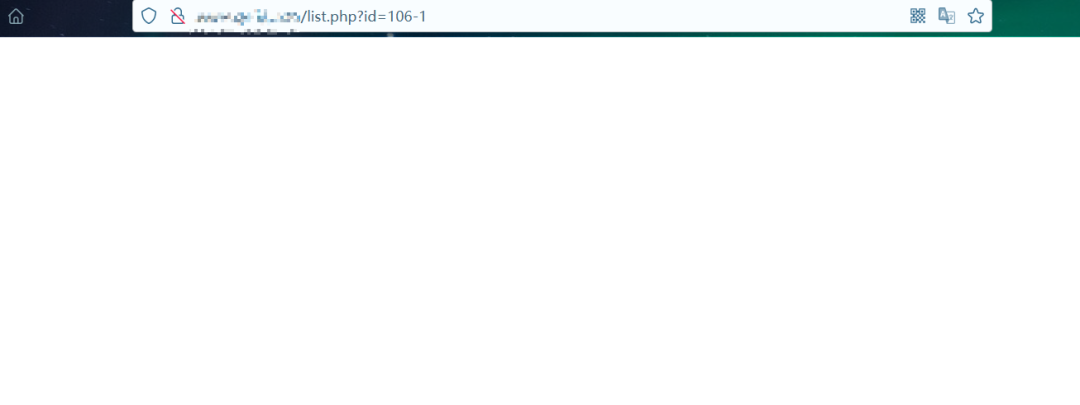

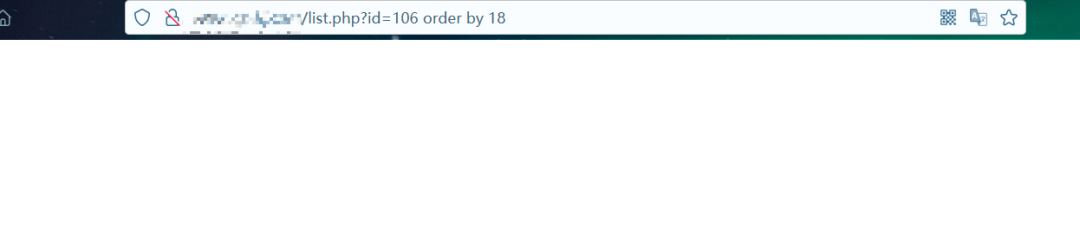

找到一个站,id=106

减法操作,页面空白?难道有防御?

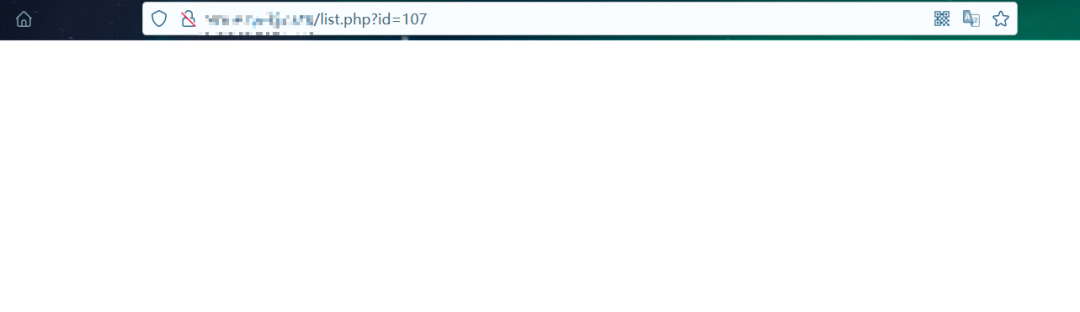

看看id=107,也是空白

id=107-1,显示了106的内容!说明107和105是没数据的,差点被带偏了!

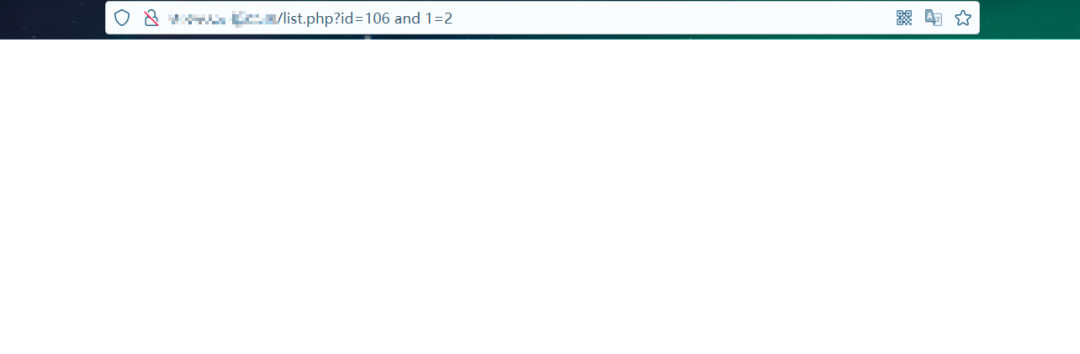

and 1=1 和 and 1=2,实锤了,这里存在SQL注入!

谷歌语法喜提新成员:list.php?id=

这时候,可能有人会直接上sqlmap。老司机经验:能手动注入就手动,尽量别用sqlmap。

因为sqlmap发包太快,容易被ban,而且这些小网站,很容易被跑崩。

我以前挖过不少站,直接上sqlmap,结果网站就挂了。

当时心里慌得一批:网站是不是被我搞崩了?我会不会被请去喝茶?

所以,除了盲注,其他情况尽量手动注入。

判断字段数为17

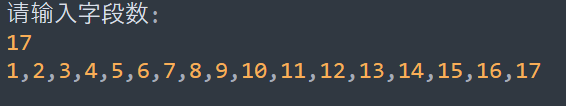

联合查询,回显点是3

记得让前面的查询查不到数据,把106改成小数106.1

这里给大家分享一个Python脚本,输入你想要的字段数,它会自动生成,不用你自己手敲。(在附件里哦!)

查询数据库名,页面空白。

什么鬼?

试了其他数据库的语句也不行,看来只能上sqlmap了

加上 delay=1 参数,降低发包速度(延迟1秒,还可以更慢)

嗯…裂开

所以说,能手动就尽量手动!(一把辛酸泪)

- 锦囊妙计:报告撰写指南

提交报告的正确姿势:

假设你在 www.baidu.com 发现了SQL注入漏洞。

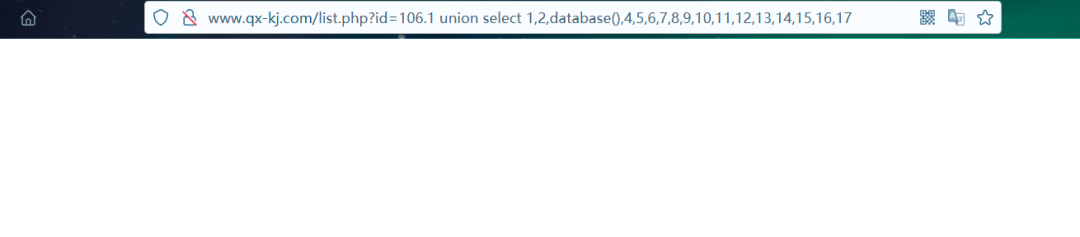

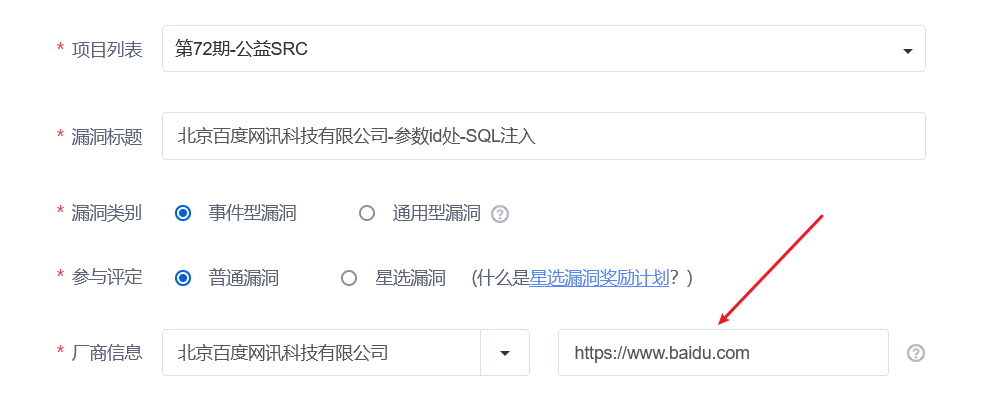

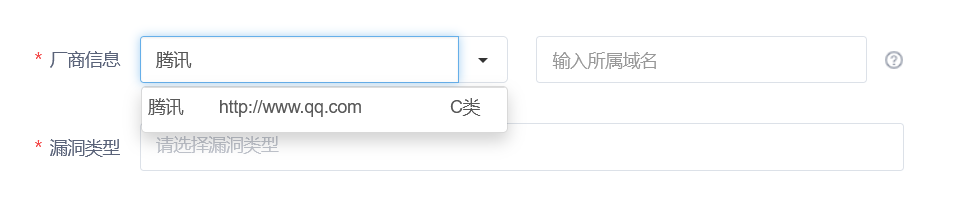

第一步:标题、厂商信息、所属域名

用站长工具(https://icp.chinaz.com/baidu.com)查一下域名的备案信息,找到公司名称。

报告里这样写:

漏洞类别,如果不是0day,就按图中的格式写。

所属域名要写该公司的“网站首页”或者“官网”。

看到这个了吗?

先访问一下,确认能打开,再复制上去。

第二步:其他内容

-

漏洞类型

:一般都是Web漏洞,然后具体是什么漏洞就写什么,这里是SQL注入。

-

漏洞等级

:SQL注入一般都是高危,但如果厂商规模比较小,可能会被降级为中危。

-

漏洞简述

:简单描述一下SQL注入是什么、有什么危害等等。

-

漏洞URL

:存在漏洞的URL。

-

影响参数

:哪个参数可以注入,就写哪个。

-

漏洞POC/请求包

:用Burp抓个包,复制粘贴过来。

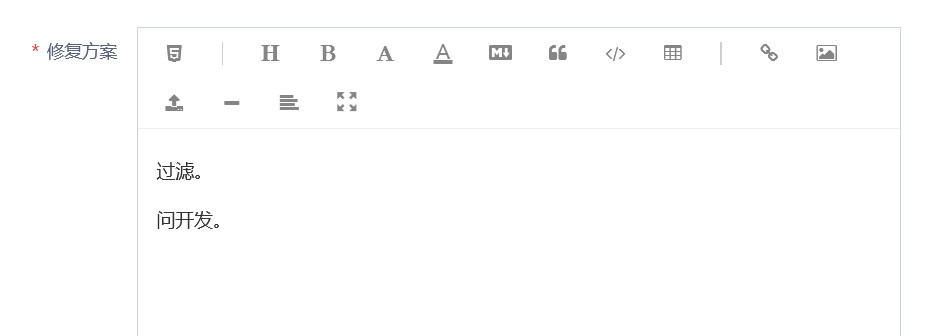

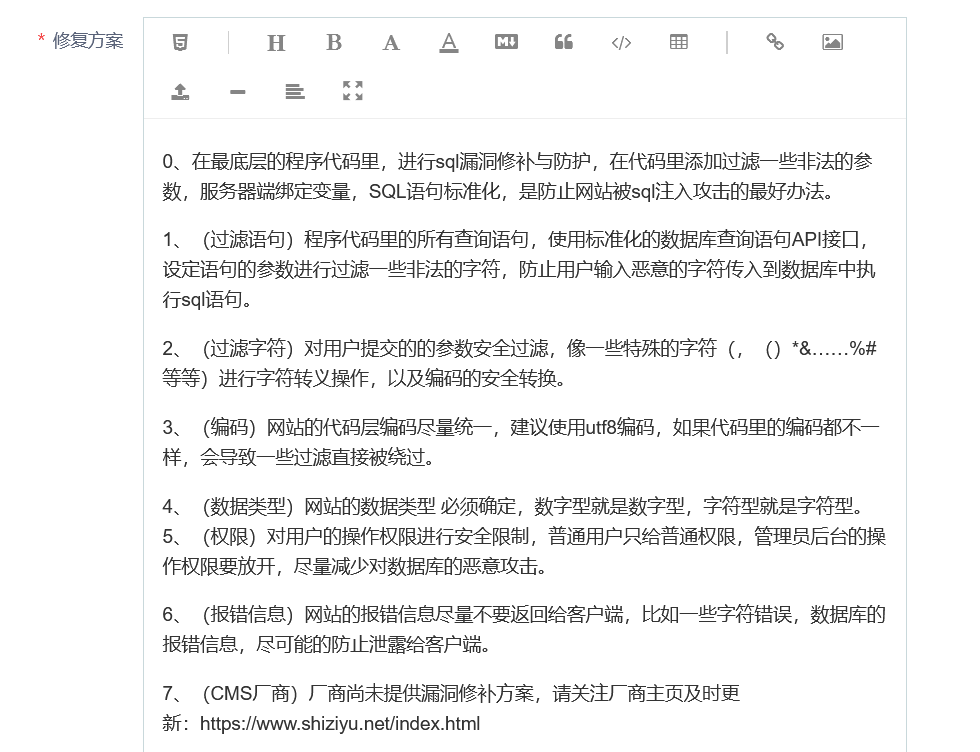

修复方案,也可以简单写写。

所属地区和行业,看这里↓↓↓

还记得刚才的站长工具吗?别关,往下拉就有。

不过,有些小网站,往下拉可能没信息,怎么办?

用爱企查(也可以用天眼查,但我个人更喜欢爱企查),查公司名,啥都有。

如果站长工具里查到的官网打不开,就用爱企查,这里也有官网。

如果这个官网还打不开,就把漏洞页面的域名填上去。

第三步:复现步骤

除了复现步骤,其他内容都填好了,复现步骤也是重中之重。

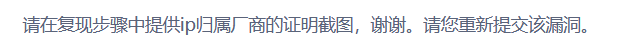

0. IP/域名归属证明

当初刚开始挖SRC,不会交报告,一股脑交了一堆,全被打回来了,漏洞白挖,报告白写。报告改了3次才过关。

还记得前面那个站长工具吗?没错,还是它!像这样写:

1. 漏洞页面

要让审核员看得明明白白,能够完美复现漏洞,第一步:来到漏洞页面

2. 具体操作

告诉审核员,来到漏洞页面后,该做什么操作

3. 注入结果

把注入的结果写在这里就OK了

搞定!一份报告就写好了,可以提交了!

如果你嫌每次打字太麻烦,可以新建一个记事本,把框架写好,提交的时候,替换一些内容就行了。

比如标题、漏洞简述、复现步骤、修复方案。

替换的时候,替换公司名、域名、截图等等。

能省不少时间!

- 吉星高照:上榜最佳时机

时间就是金钱,我的朋友!

一般来说,提交漏洞后,1-3天会审核,1-8天后确认,确认后才能拿到积分。

周末审核人员不上班,时间会顺延。

也就是说,一个漏洞,大概要8-12天才能到账。漏洞是几月份确认的,积分就归几月份。所以,要算好一个月里什么时候提交最划算。

我一般把 “本月24日-次月20日” 当作冲榜黄金时间。

比如,你想冲8月的榜,就要在7月24日开始提交,到8月20日结束。

由于时间不确定,有时候快,有时候慢,所以:

-

7月23日-月底

:中等力度提交。

-

8月1日-8月18日

:火力全开,大量提交。

-

8月19日-8月24日

:小规模提交。

7月底提交的,确认后积分会算到8月,所以中等力度。

8月初、8月中旬,随便交,不用担心。

8月底,担心时间太长,积分算到9月,所以小规模提交。

- 积分飞跃:快速上分技巧

觉得用谷歌语法或者Fofa一个个找站太慢了?

想快速上分,冲榜,拿奖励?

那就找CMS通杀漏洞,快、准、狠!

漏洞别人已经帮你测好了,你只需要验证。如果存在,直接写报告提交,不用浪费时间慢慢测试。如果没有,换一个站就是了。

哪里找CMS通杀漏洞呢?

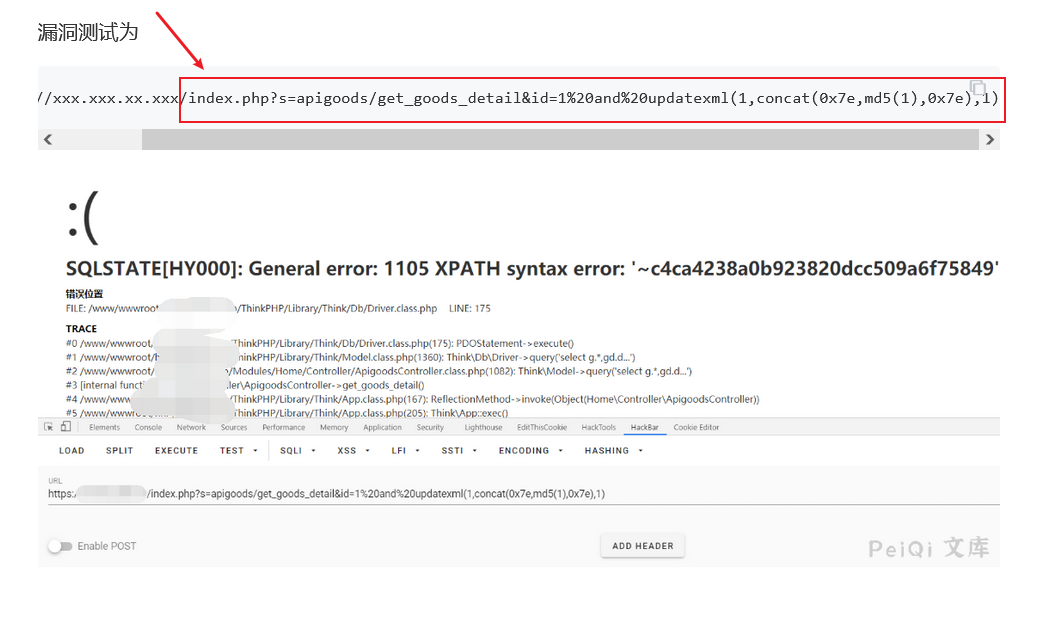

百度或者漏洞库。百度效率比较低,一般用漏洞库。目前比较知名的漏洞库有peiqi文库、白阁文库等等。甚至可以去CNVD上找找灵感。

在文库里找那些有Fofa语句的漏洞,比如狮子鱼CMS的SQL注入,现在很多人都在挖。

找到Fofa语句,拿到Fofa搜索。

搜出来的站,就都是狮子鱼CMS了。

下面还有现成的POC,直接拿来用!

Fofa批量找站 => POC直接怼 => 如果成功注入 => 提交报告

如果注入失败,换一个站,反正Fofa搜出来一大堆,不差这一个。

当然,这么多人挖,估计文库里的漏洞都快成老古董了,所以要找点新的。

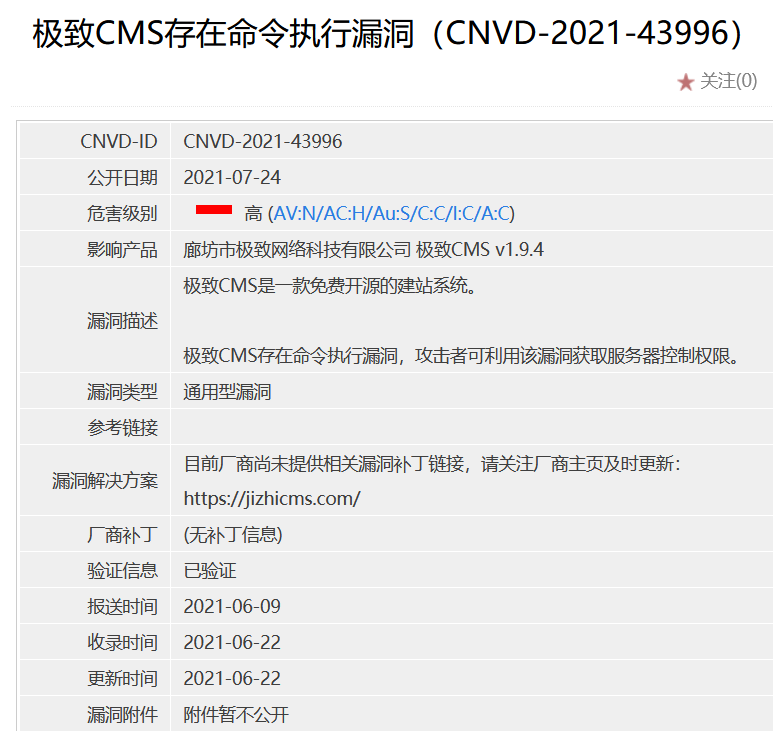

我这里试试用CNVD找漏洞,CNVD上的漏洞不公开,没有步骤,Fofa语句也没有,怎么利用呢?

先搜索CMS,随便选一个。

https://www.cnvd.org.cn/

就这个吧,然后去百度搜一下。

不是我们想要的,不过搜到了其他漏洞,也可以看看。

他说网站首页有SQL注入,我们想用Fofa批量找站,就要自己构造Fofa语句。

看了一下,好像是 /Home/c/HomeController.php 这个文件有问题。

那么,我们Fofa就搜索:

随便找个站,把POC贴上去。

当然,这只是提供一个思路,不一定能成功。

也可以下载该CMS的源码,看看网站有没有什么特别的地方,比如title、body之类的,都可以用来构造Fofa语句。

- 独孤九剑:冲榜制胜秘诀

漏洞积分怎么算?

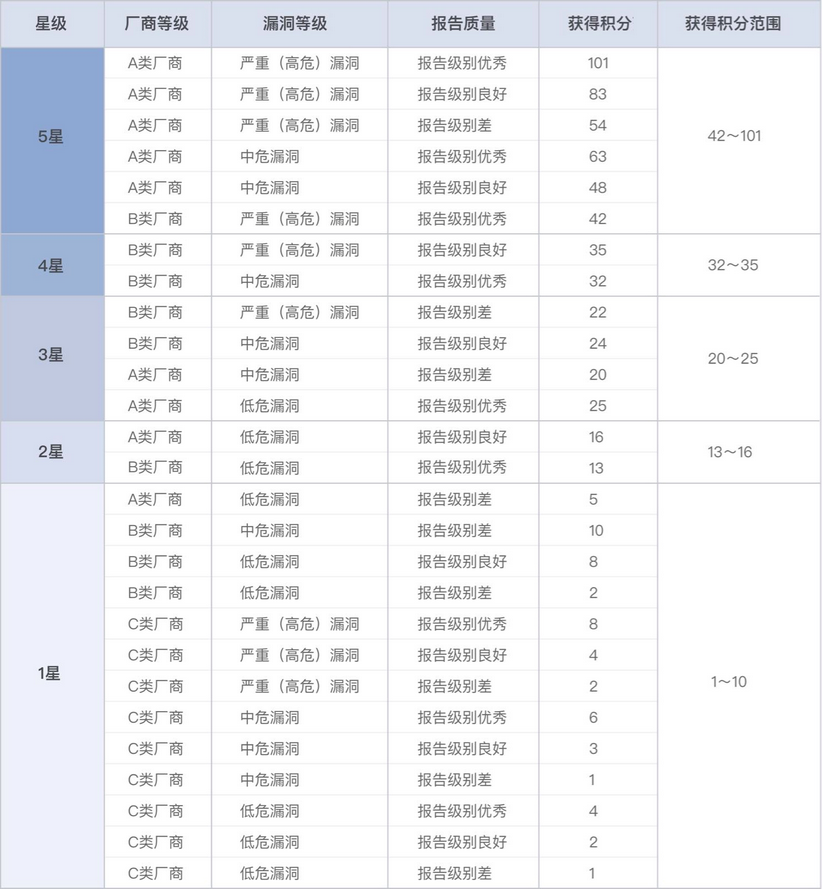

漏洞盒子有这样一张图:

公益SRC漏洞

可以看到,C类厂商的分最低,而我们挖的大部分都是野生漏洞,所以分数高不到哪里去。

百度和腾讯居然是最低的?!

那我们挖的漏洞,肯定也是按最低的算:

- 低危漏洞2分

- 中危漏洞3分

- 高危漏洞4分

由于厂商太小,影响的用户也少,有时候高危漏洞会被评为中危。

这里建议大家尽量别挖反射型XSS,因为反射型XSS是低危,降一级直接就没了,浪费时间。

我一般挖SQL注入,大部分都是中危,少部分高危,都是3分3分地拿。

你问小技巧在哪?别急,这就来了。

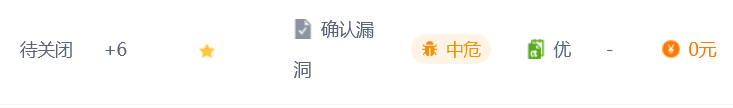

看,差的报告,积分减半。只要审核员能复现,报告一般都是良好,正常拿分。

优秀的报告,积分翻倍!

制胜点就在这里了!比如你交了一个中危漏洞,本来是3分,但你的报告写得好,被评为优秀,积分翻倍变6分,相当于交了两个中危漏洞!

一个顶俩!

别人交3个中危9分,你交3个中危18分。

这差距,一下子就拉开了!

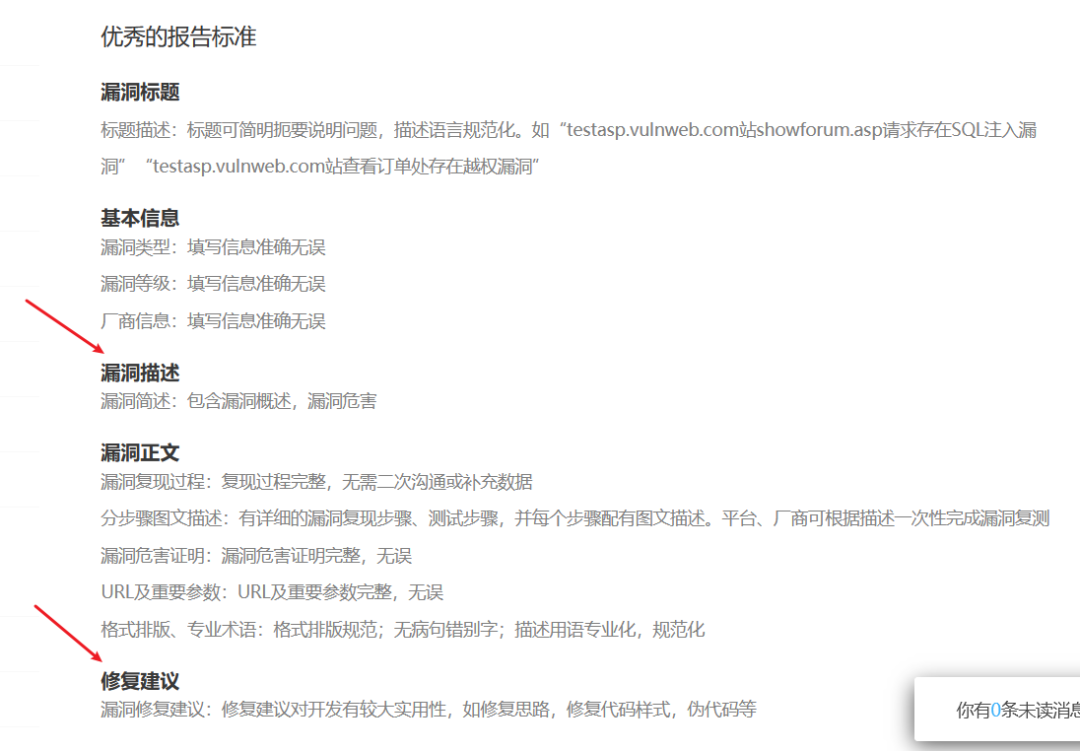

下面教你怎么写出优秀的报告!

我发现很多人,漏洞正文只有文字,没有图片,非常简陋。我们最好加上图片,审核员看得舒服,心情好,对我们也有好处。

漏洞描述和修复建议,也是一笔带过,什么“过滤”、“问开发”之类的。

优秀的报告,有5个标准。

我在上面的“提交报告”里教大家提交的报告,漏洞标题、基本信息、漏洞正文,这3个都算合格,不用管。

剩下的就是 漏洞描述和修复建议。

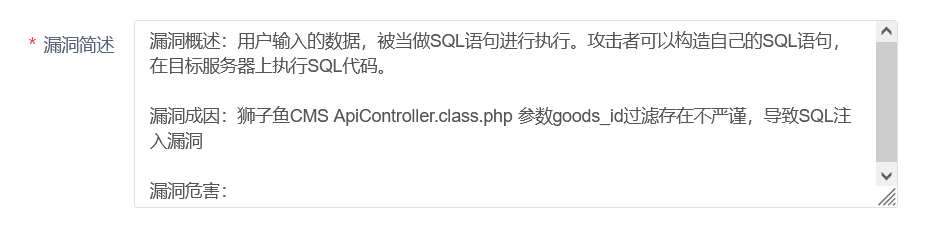

拿狮子鱼CMS的SQL注入举例:

漏洞描述

漏洞危害去百度找,改一改就是自己的了,危害最好不少于3点。

修复建议

附件里有个导图,里面有很多漏洞的修复建议,如果觉得不够好,可以自己上网再找找。

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

一、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

二、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

三、适合学习的人群

基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

文章来自网上,侵权请联系博主

527

527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?