云上安全事件调查如同一场在数据迷雾中的艰难跋涉。日志分散在VPC流日志、CloudTrail、GuardDuty等多个服务中,关联分析困难重重;手动拼接攻击链条耗时费力,关键窗口期转瞬即逝;复杂的高级持续性威胁(APT)更是让安全团队疲于奔命。

一、云上安全调查之痛:效率与深度的双重困境

-

数据孤岛与碎片化: 安全数据分散在数十种日志源中,缺乏统一关联视图。

-

人工分析效率低下: 安全工程师平均花费超过60%的时间在数据收集与整理上。

-

高级威胁难以洞察: 隐蔽的攻击行为、横向移动路径难以通过传统工具快速发现。

-

调查过程难以重现: 缺乏标准化、可视化的调查流程,导致经验难以沉淀。

二、Amazon Detective:智能关联,让安全调查“一键加速”

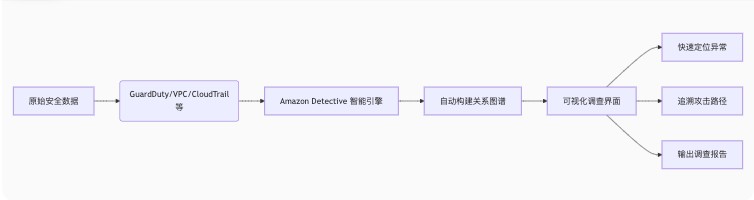

Amazon Detective通过自动化数据收集、智能关联分析和可视化图谱,彻底改变了云安全事件调查的游戏规则:

-

自动数据集成引擎

-

无缝对接AWS服务: 自动从Amazon GuardDuty、VPC Flow Logs、AWS CloudTrail等关键服务摄取安全数据。

-

开箱即用: 无需复杂配置,分钟级启用,数据保留周期长达一年。

-

-

图数据库驱动的智能关联分析

-

构建动态交互图谱: 自动将用户、IP、资源、API调用等实体编织成动态关系图谱。

-

揭示隐藏威胁链: 智能算法自动识别异常访问模式、可疑资源交互和潜在攻击路径。

-

-

可视化调查工作台

-

时间线追溯: 通过直观时间轴快速定位事件起点与扩散路径。

-

行为画像分析: 一键查看用户/资源的行为画像,识别异常操作序列。

-

焦点深入下钻: 点击图谱节点即可查看完整上下文日志,告别多窗口切换。

-

三、实战场景:Detective如何化解典型云上安全危机

场景:突发挖矿事件溯源

-

告警触发: CloudWatch检测到某EC2实例CPU异常飙升。

-

Detective快速介入:

-

输入实例ID,自动生成其近期的网络通信图谱。

-

图谱显示该实例频繁访问未知外部IP,并下载可疑文件。

-

时间轴显示异常行为始于一次非常规的SSH登录。

-

-

根源定位: 溯源发现登录凭证通过暴露的S3桶泄露,攻击链完整呈现。

-

响应处置: 隔离实例、重置凭证、加固S3权限,全程耗时不足30分钟。

价值体现:

-

调查时间缩短80%,MTTR(平均修复时间)显著下降

-

攻击者横向移动路径被完整刻画,避免“治标不治本”

-

自动生成可视化报告,便于团队复盘与合规审计

四、落地建议:最大化Detective价值的实战策略

-

与现有告警系统联动: 将Amazon Detective与SIEM(如Splunk, QRadar)或SOAR平台集成,实现告警自动触发深度调查。

-

聚焦关键数据源: 优先接入GuardDuty、CloudTrail管理事件、VPC流日志、DNS日志等高价值数据源。

-

建立标准化调查流程: 制定Detective图谱分析SOP,固化“告警->图谱分析->根因定位->处置”流程。

-

善用免费层资源: AWS为新用户提供30天免费试用期,是验证效果的黄金窗口。

-

培训赋能安全团队: 培养团队成员掌握图谱分析思维,提升威胁狩猎(Threat Hunting)能力。

某金融科技企业在部署Detective后,安全事件平均调查时间从4.5小时降至35分钟。其安全总监感叹:“过去我们像在黑暗中拼图,现在Detective给了我们整幅画面的探照灯。”

现在行动:

访问AWS管理控制台,一键启用Amazon Detective。新用户可享受30天免费深度体验,见证云上安全调查的效率革命。让每一次安全告警不再是负担,而是加固云环境的战略契机。

435

435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?