近日,快快网络DDoS团队监控到安全社区研究人员发布安全通告,披露了cups-browsed 远程代码执行漏洞(CVE-2024-47176)。由于cups-browsed 服务在处理网络打印任务时,会绑定到 UDP 端口 631 上的 INADDR_ANY 地址,从而信任来自任何来源的数据包。cups-browsed 守护程序中的 CVE-2024-47176 安全漏洞可以与其他三个错误链接起来,通过单个 UDP 数据包,在类 Unix 系统上远程执行代码,利用该漏洞可以发起放大系数为 600 倍的 DDoS 攻击,仅用几秒就能控制互联网上每个暴露的 CUPS 服务。

CUPS是一个开源的打印系统,用于Linux和其他类UNIX操作系统。CUPS使用Internet Printing Protocol (IPP)来实现本地和网络打印机的打印功能。cups-browsed是一个开源的打印服务组件,它是Common UNIX Printing System (CUPS)的一部分。cups-browsed负责在本地网络上自动发现和添加打印机,使用mDNS(多播DNS)或DNS-SD(DNS服务发现)协议来侦测网络上的打印设备。它使得用户能够无需手动配置即可使用网络打印机。

漏洞编号、类型、等级

-

CVE-2024-47176

-

远程代码执行漏洞

-

高危

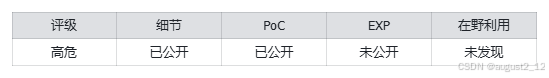

漏洞状态

受影响版本

-

Cups-browsered <= 2.0.1

修复建议

目前,官方还未发布相关修复公告,快快网络建议所有受影响的客户采取以下临时措施以降低风险:

-

将 CUPS 系统更新到可用的最新版本以解决漏洞

-

如果不需要该服务,则应将其禁用并删除,或者阻止所有到 UDP 端口 631 的流量以降低潜在风险

-

提前部署快快网络DDoS安全防护产品,以防止DDoS攻击

1208

1208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?