确定目标系统上哪些服务正在运行或监听

文章目录

前言

端口扫描是向目标系统的TCP和UDP端口发送数据包,以确定在目标系统上都有哪些服务正在运行或处于监听状态的过程。确定有哪些端口正处于监听状态是一个非常重要的攻击步骤,攻击者不仅可以了解到远程系统上都运行着哪些服务,存在哪些漏洞,还可以探测出目标系统在使用的操作系统和应用程序的类型与版本。处于监听状态的活跃服务就像是一个通道,这些通道会让未授权用户侵入这类系统:配置不当的系统,或者运行了某种有安全漏洞的软件版本的系统。我们假设要扫描的目标系统都是真实存在的活跃系统,而我们要把目标系统上的监听端口或潜在的访问入口都找出来。

我们希望对目标系统进行端口扫描以达到多个目的:

- 确定在目标系统上运行的TCP服务和UDP服务

- 确定目标系统上的操作系统的具体类型

- 确定目标系统上负责提供特定服务的应用程序名称或版本

扫描类型

很多种扫描技术都被集成到了Nmap工具中

TCP连接扫描

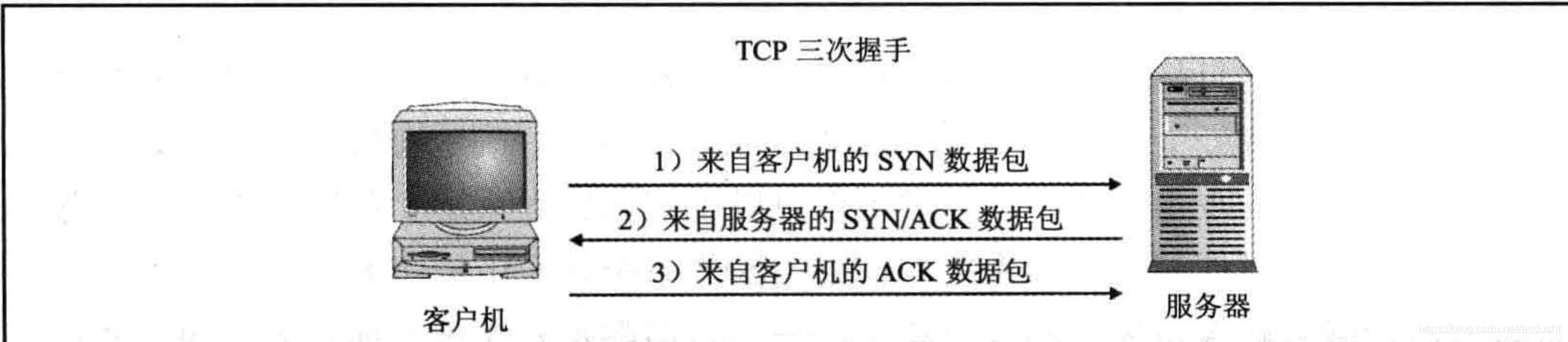

这种扫描将链接目标端口并完成一次完整的三次握手过程(SYN、SYN/ACK和ACK)。由于它执行了完整的三次握手,因此比其他可用的扫描类型花费更多时间,更容易被目标系统察觉。完整的TCP连接扫描无需提升执行的权限即可使用,因此如果不得不使用一般权限(non-root user,非根用户权限)来执行扫描,可以使用该方法

以上是TCP3次握手的示意图

端口扫描技术:探测目标系统运行服务

端口扫描技术:探测目标系统运行服务

本文介绍了如何确定目标系统上哪些服务正在运行或监听,通过端口扫描技术,包括TCP连接扫描、TCP SYN扫描等。Nmap作为流行工具,用于智能主机发现和端口扫描,提供多种输出格式保存扫描结果。端口扫描对于了解目标系统的服务、操作系统类型和潜在漏洞具有重要意义。

本文介绍了如何确定目标系统上哪些服务正在运行或监听,通过端口扫描技术,包括TCP连接扫描、TCP SYN扫描等。Nmap作为流行工具,用于智能主机发现和端口扫描,提供多种输出格式保存扫描结果。端口扫描对于了解目标系统的服务、操作系统类型和潜在漏洞具有重要意义。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2770

2770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?