XXE漏洞就是利用XML外部实体注入攻击,注入方式与HTML注入攻击类似,当程序允许引用XML外部实体时,且用户能自由控制输入;用户通过构造恶意内容,就可能导致任意文件读取、系统命令执行、内网端口探测、攻击内网网站等危害,这个就是XXE漏洞。

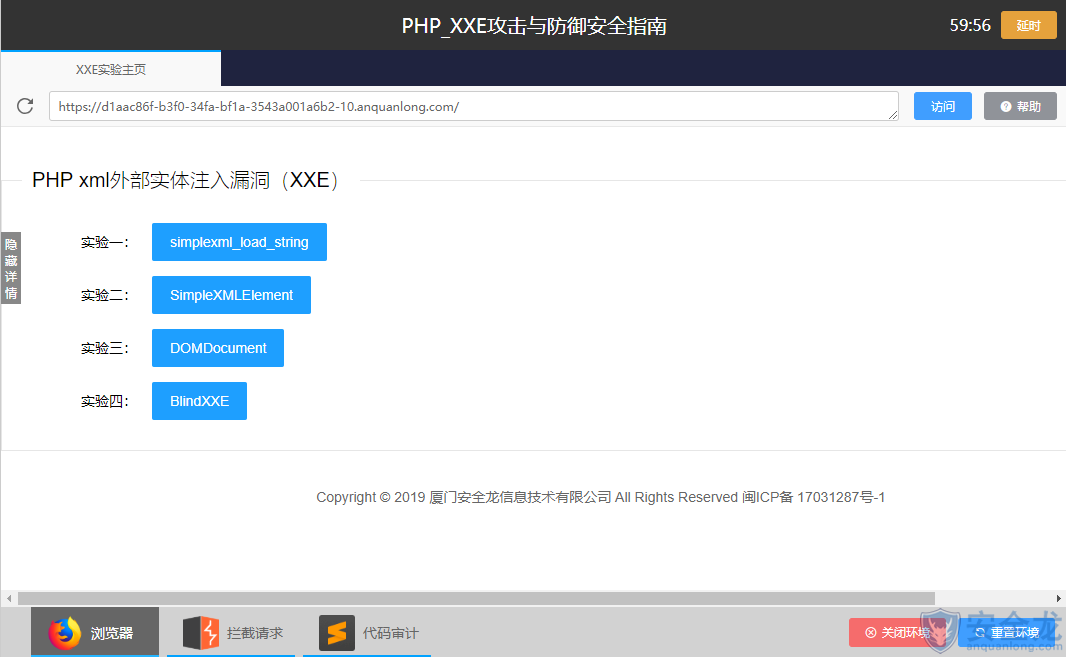

XXE漏洞形成大体有4种方式:

实验1:simplexml_load_string

实验2:SimpleXMLElement

实验3:DOMDocument

实验4:BlindXXE

XXE漏洞形成分为2种类型:

1、有回显–实验1、实验2、实验3

2、无回显–实验4

其中,无回显的XXE漏洞,在黑客攻击过程中,对于任意文件读取等漏洞利用难度比较高,但危害还是不能忽视。

实验环境介绍

环境系统:Ubuntu16、PHP7.2、apache2.2、libxml2.9.3

靶场语言:PHP

实验室功能支持,拦截请求、代码审计,你可以通过拦截更好完成实验,通过代码审计了解漏洞是如何形成和漏洞是如何修复;让攻击和防御用代码来说话。

攻防实验室地址

https://www.anquanlong.com/lab_introduce?lab_id=21

XXE漏洞,即XML外部实体注入攻击,可能导致任意文件读取、系统命令执行等危害。本文介绍XXE漏洞的形成方式与类型,包括simplexml_load_string、SimpleXMLElement、DOMDocument和BlindXXE四种方式,以及在Ubuntu16、PHP7.2环境下的实验。

XXE漏洞,即XML外部实体注入攻击,可能导致任意文件读取、系统命令执行等危害。本文介绍XXE漏洞的形成方式与类型,包括simplexml_load_string、SimpleXMLElement、DOMDocument和BlindXXE四种方式,以及在Ubuntu16、PHP7.2环境下的实验。

1966

1966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?