前言

在渗透测试XSS(跨站脚本攻击)漏洞的时候, 有一些网站为了防护XSS, 将所有可以禁止的tag、event都禁止了, 但这还不是绝对安全的, 如果网站会将自定义的标签写入网页的话, 还是可能引起XSS的, 也就是本文谈到的内容。

接下来以一个XSS靶场为例。

Fuzz

测试伊始, 当然是寻找waf允许的标签以及事件类型, 这里本人采用burpsuite的intruder来Fuzz, 看看是否存在某些tag或者event是可行的。

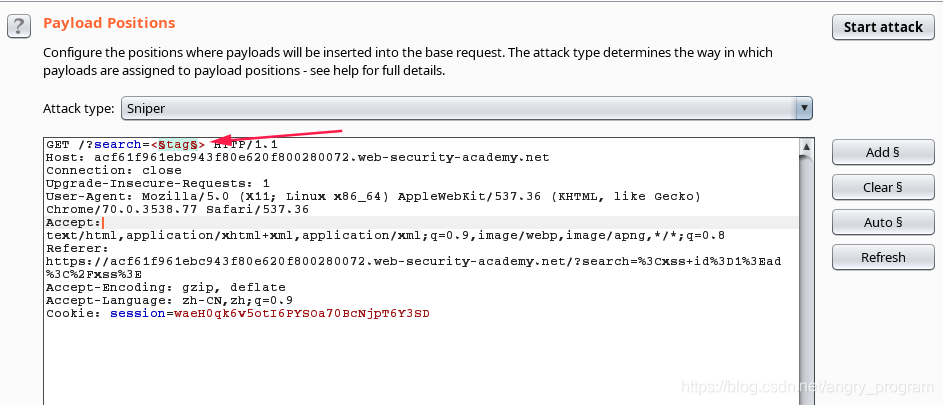

1. 设置一下需要Fuzz的参数, 注意需要在<>内:

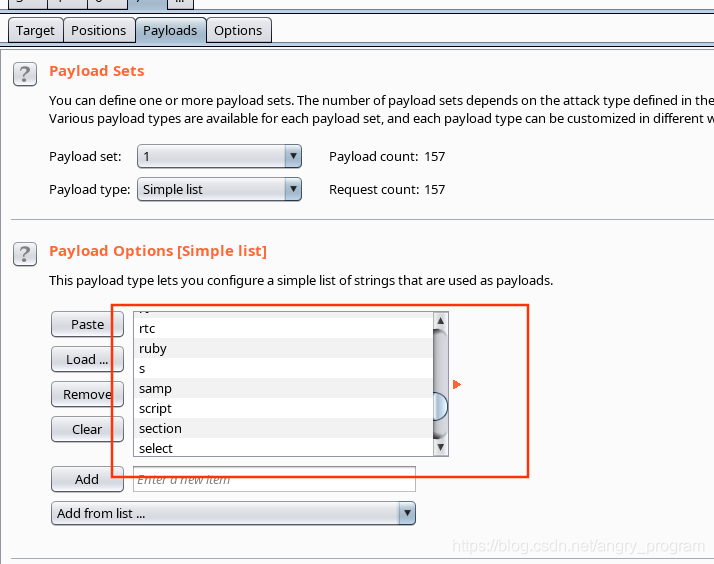

2. 加载Fuzz的字典:

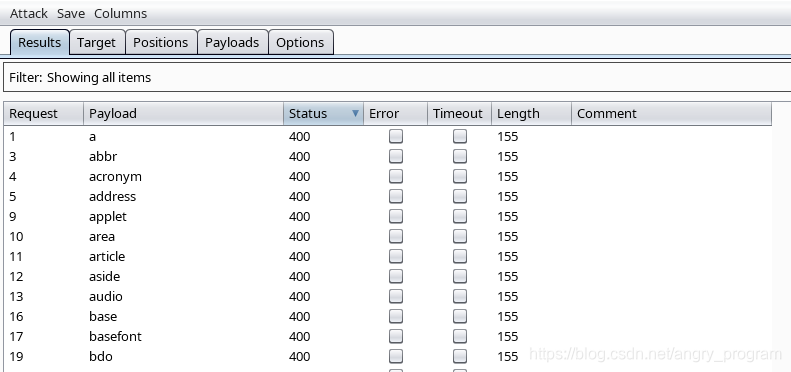

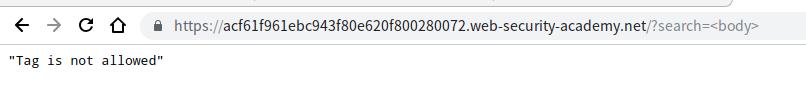

3. 发现无可用的html标签:

都被waf拦下:

思考

到这里就没有办法了吗? 其实是有的。

首先来复习一下URL中的 # <

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

983

983

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?