概述

“暴力破解”是一种攻击手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括:

1.是否要求用户设置复杂的密码;

2.是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

3.是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

4.是否采用了双因素认证;

5. ......

千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

我们可以通过“BurteForce”对应的测试栏目,来进一步的了解该漏洞。

一、基于表单的暴力破解登录

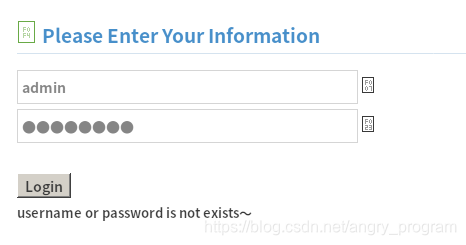

当登录失败的时候:

登录成功的时候:

一般做了防护的网站, 登录失败几次之后ip就会被限制登录, 由于靶场没有做任何防护, 所以可以直接暴力破解

方法一

这边可以使用hydra工具进行爆破,

由于目标是post方式, 先看一下post的表单参数:

所以就有如下命令:

hydra -l admin -P p.txt -s 80 -t 6 -f 127.0.0.1 http-post-form "/pikachu-master/vul/burteforce/bf_form.php:username=^USER^&password=^PASS^&submit=Login:username or password is not exists"命令解读:

-l : 指定单个用户名, 适合在知道用户名爆破用户名密码时使用

-L : 指定多个用户名,参数值为存储用户名的文件的路径(建议为绝对路径)

-P : 指定多个密码,参数值为存贮密码的文件(通常称为字典)的路径(建议为绝对路径)

-s : 指定端口, 默认为80

-t : 指定爆破时的任务数量(可以理解为线程数),默认为16

-f : 一旦爆破成功一个就停止爆破

-o : 输出到指定文件

http-post-form<

本文深入探讨了暴力破解攻击原理及防御策略,包括基于表单的暴力破解、验证码绕过、Token防爆破等多种场景,提供了详细的攻防案例和技术细节。

本文深入探讨了暴力破解攻击原理及防御策略,包括基于表单的暴力破解、验证码绕过、Token防爆破等多种场景,提供了详细的攻防案例和技术细节。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4315

4315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?