1.将文件导入IDA后首先寻找_main_0 函数 按F5进入为编码

![]()

2.分析伪代码后,可以判断出用户的输入存储在变量Str中,然后通过sub_4110BE函数处理字符串Str,并将结果存储在Dest中, 然后比较Dest和Str2,相等则输出right flag,故需要对Str2做出推理

3.点击str2进入后 发现下面截图推测其中‘e3nifIH9b_C@n@dH’ 这个很有肯就是flag值,

![]()

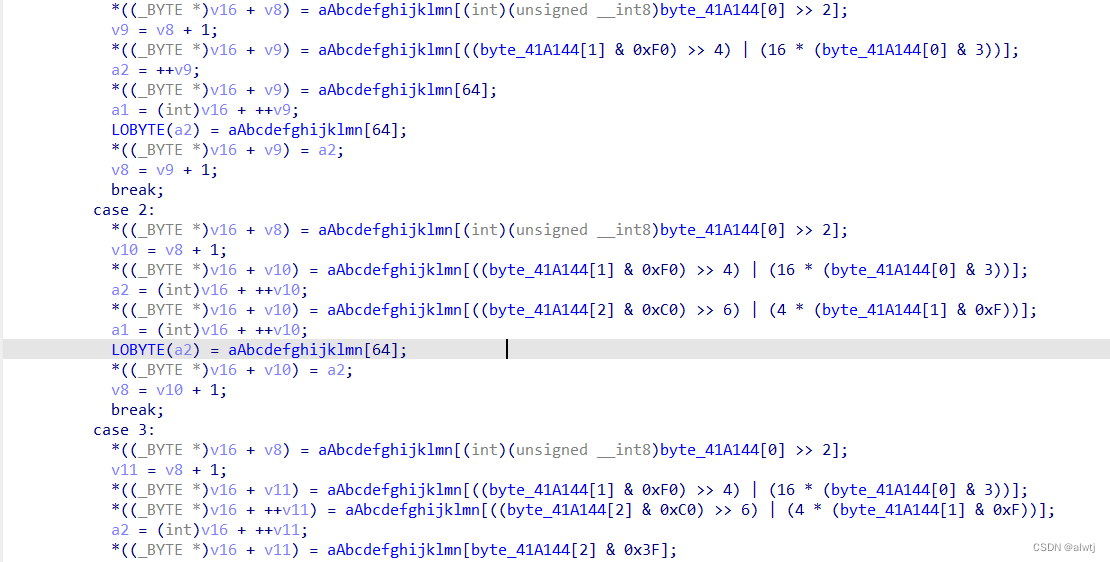

4. 没办法做下一步判断,返回_main_0 函数,记得上面判断这个函数比较Dest和Str2,相等则输出right flag,故需要对Str2做出推理,可以判断sub_4110BE参数与Dest有关 接下来进入sub_4110BE 进行判断,进去之后看见的是一个switch判断语句,在这个语句判断语句中aAbcdefghijklmn[]不了解,可以进去看看

5.进去后,发现下面‘ABCDEFGHI……’是base64 可以推测处理出 ‘e3nifIH9b_C@n@dH’ 很有可能是通过base64 编码解出来的

![]()

于是进行构造python脚本将‘e3nifIH9b_C@n@dH’ 进行转化为ascii 并且进行解密

str2 = list("e3nifIH9b_C@n@dH")

print(str2)

for i in range(0, len(str2)):

str2[i] = chr(ord(str2[i])-i) # chr():ASCII码转字符;ord():字符转ASCII码

print(''.join(str2))

求出 值为 : e2lfbDB2ZV95b3V9

Flag{e2lfbDB2ZV95b3V9}

2233

2233

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?