前言:本节主要介绍ACL,NAT的基本部署

目录

一.ACL

ACL(Address conctrol list):访问控制列表,是一种策略控制工具

功能:

1.定义感兴趣流量(数据层面 )

2.定义感兴趣路由(控制层面)

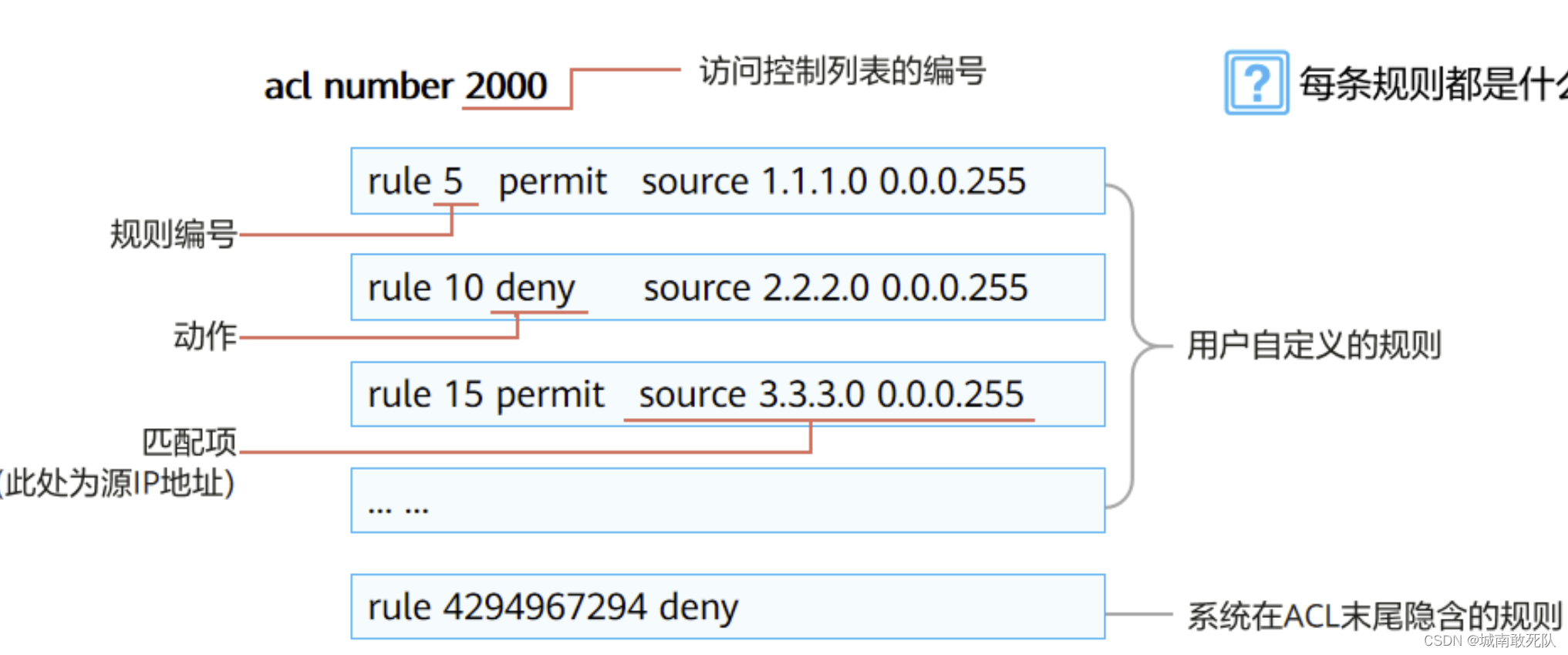

1.1ACL 条目表项组成:

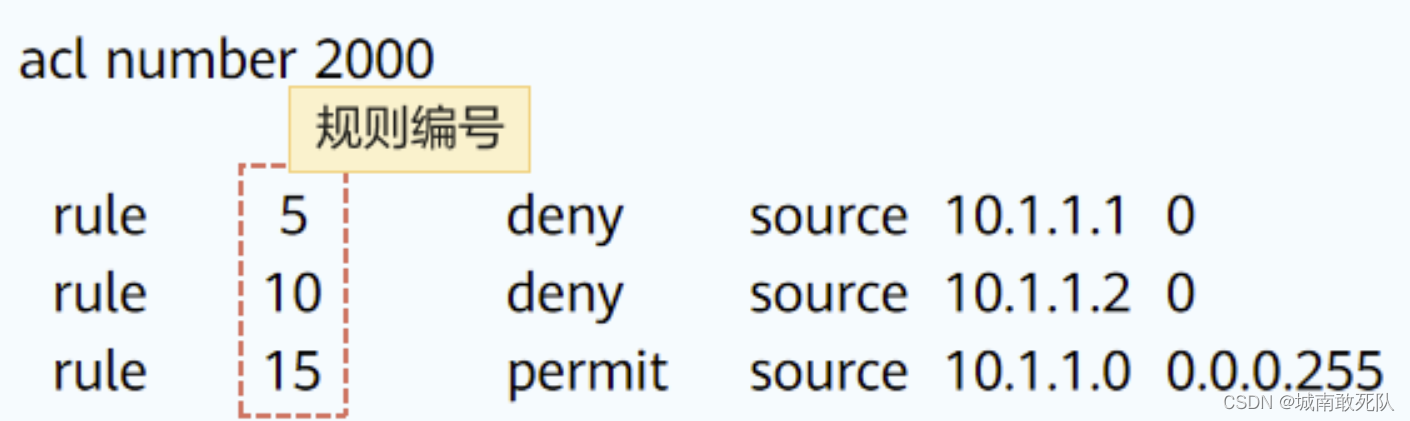

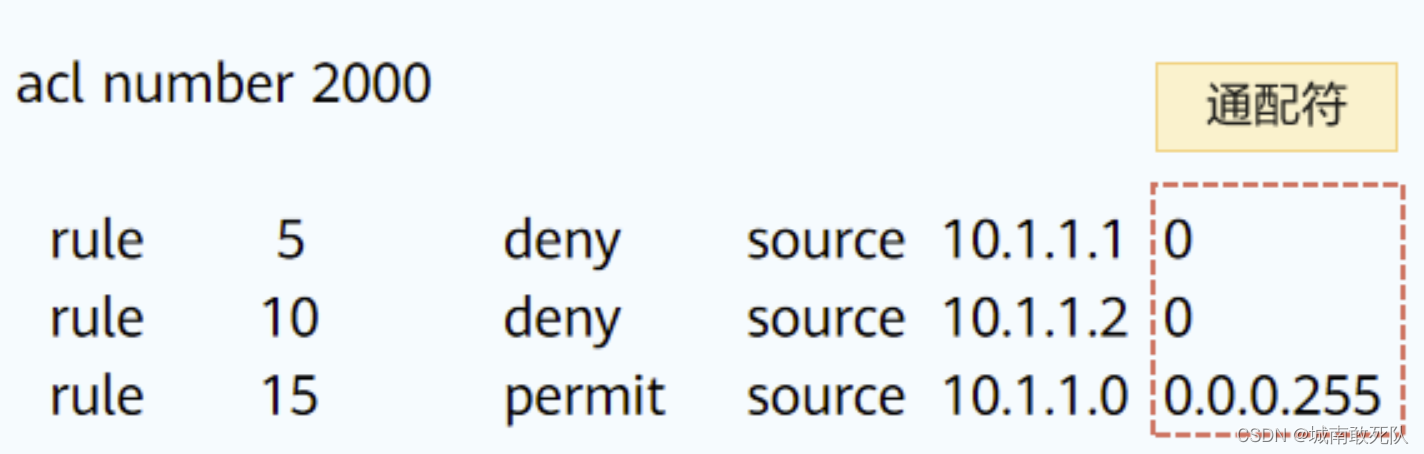

编号规则:步数或者跳数默认值为5,可以调整。

动作:执行动作分为permit允许,deny拒绝。

匹配项:通过通配符进行控制

1.2 特性

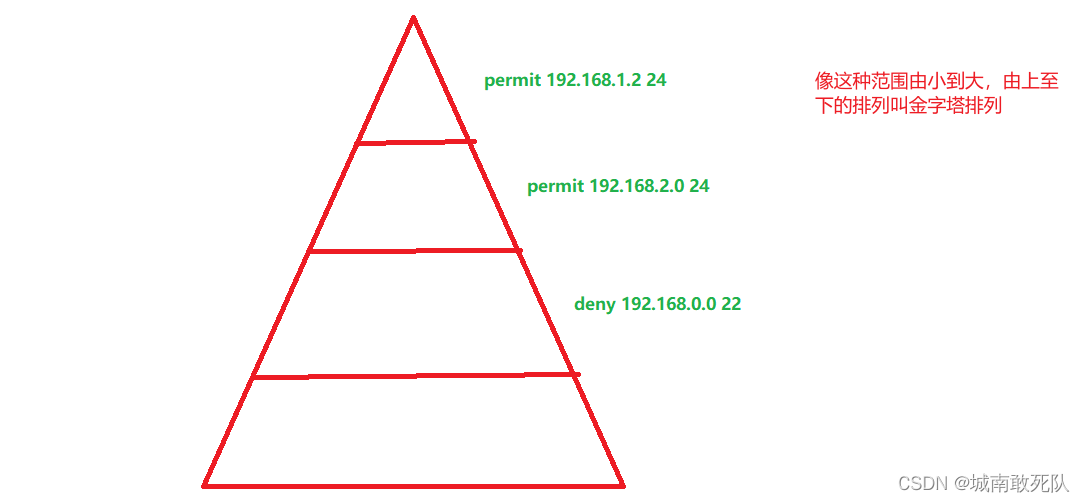

1.自上而下匹配,已经匹配,立即执行,满足金字塔型结构

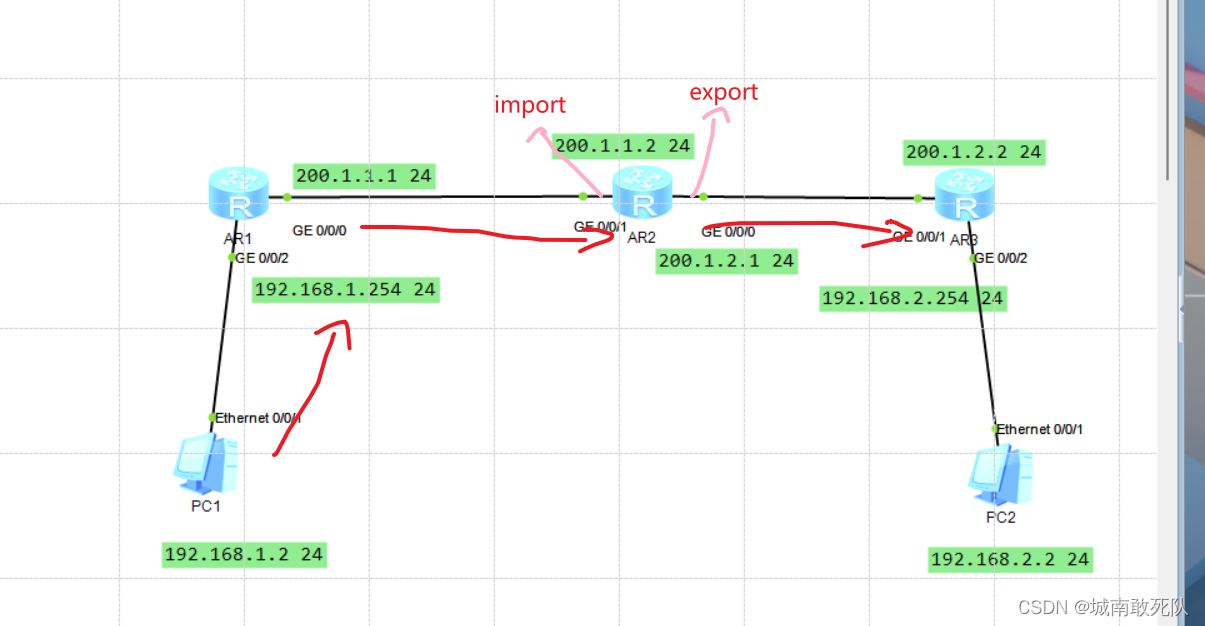

2.ACL列表被接口调用,分import和export,import先匹配ACL再查看路由,export 先执行路由在匹配ACL。

3.ACL条目,思科中末尾隐含拒绝所有,华为末尾不关注

1.3 ACL分类

编号方式: 基本ACL2000-2999 高级ACL3000-3999

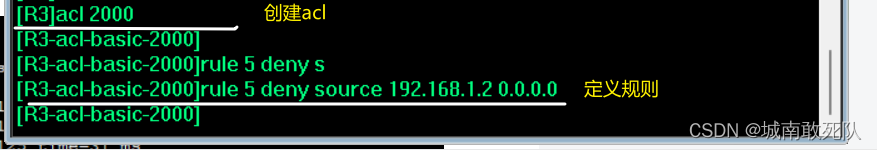

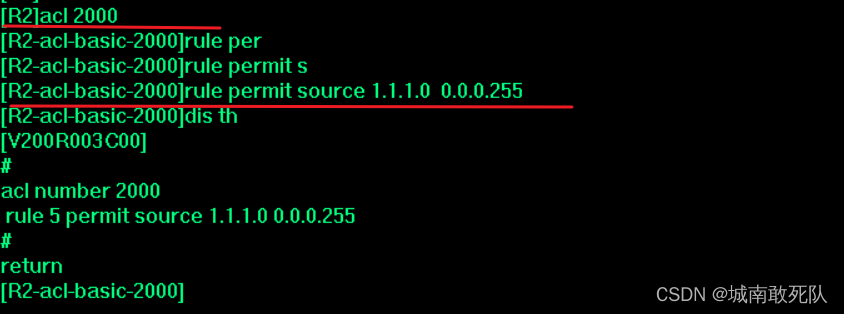

1.3.1基本ACL

基本ACL:在匹配过程中仅仅关注源IP地址

一般布在离目标最近的那个路由器(路由器不能拦截自己的信息)

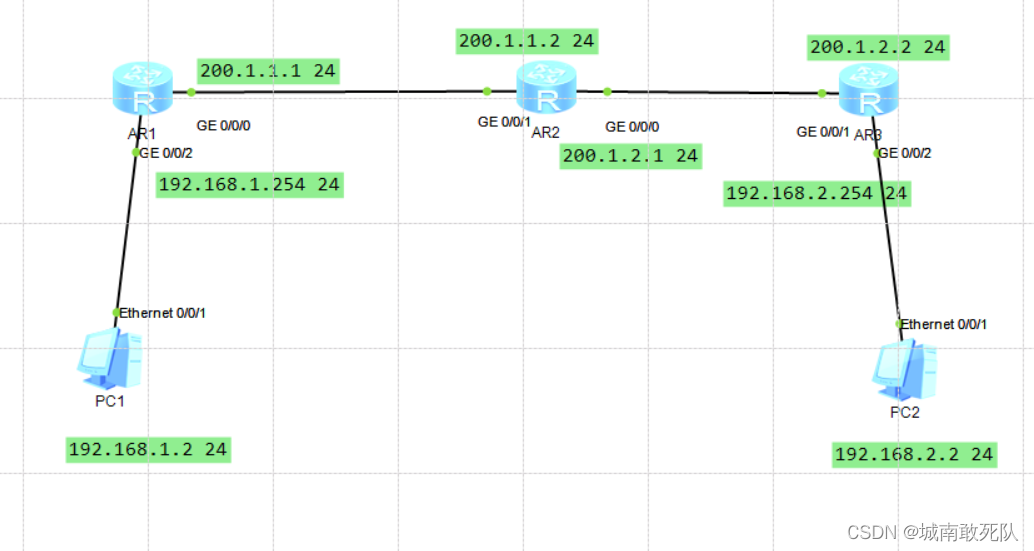

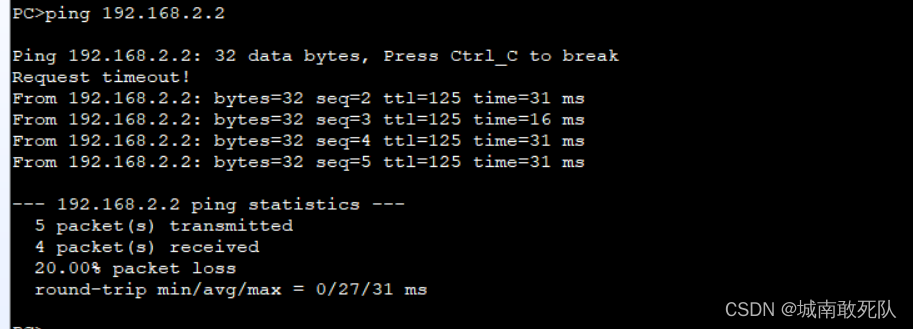

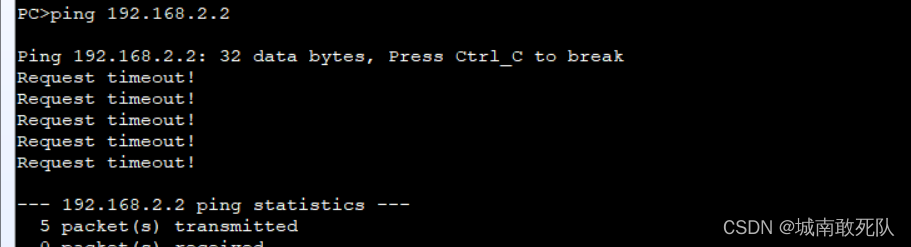

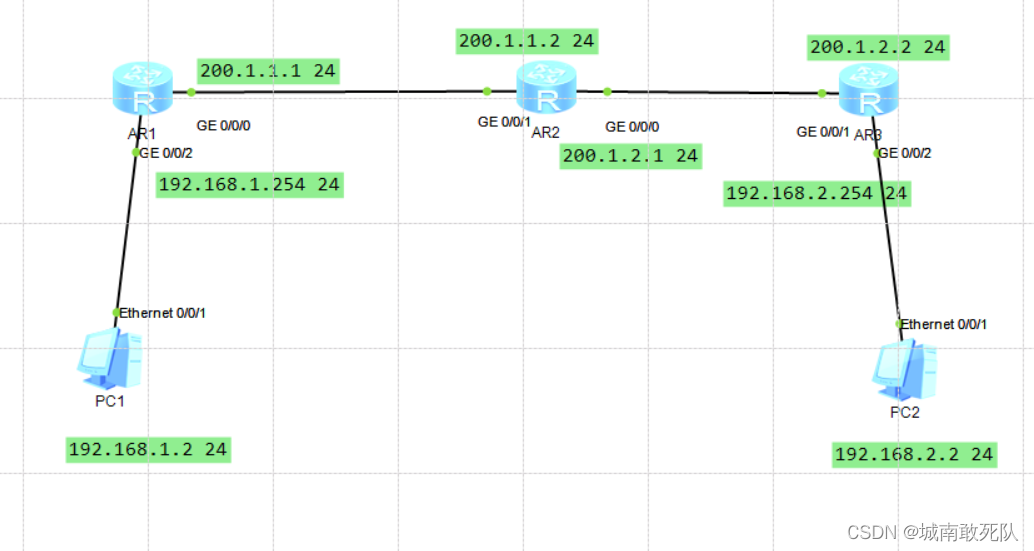

这里我们阻止pc1到pc2的所有信息

部署前:

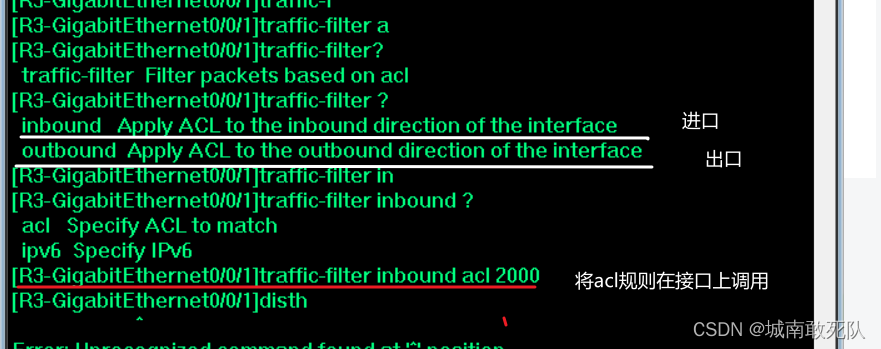

部署

这里就ping 不通啦

1.3.2 高级ACL

高级ACL:在匹配过程中关注源IP、目标IP地址、协议

一般布置在离源最近的那个路由器

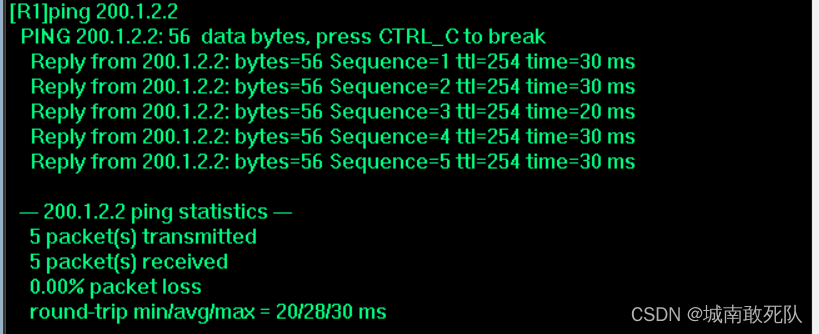

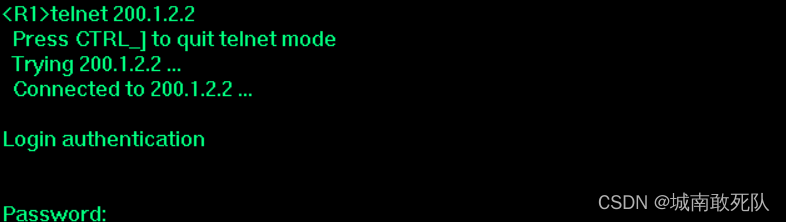

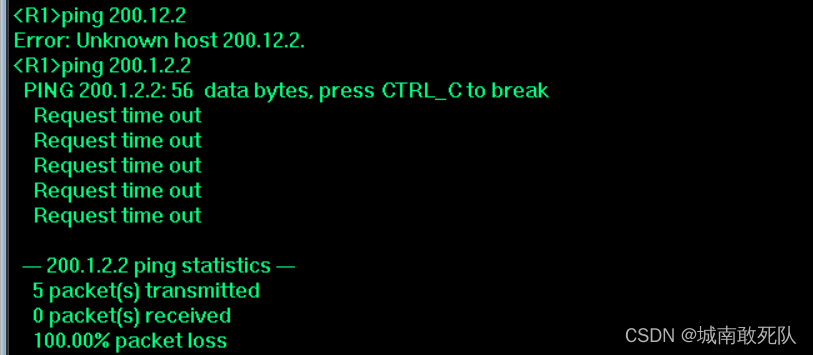

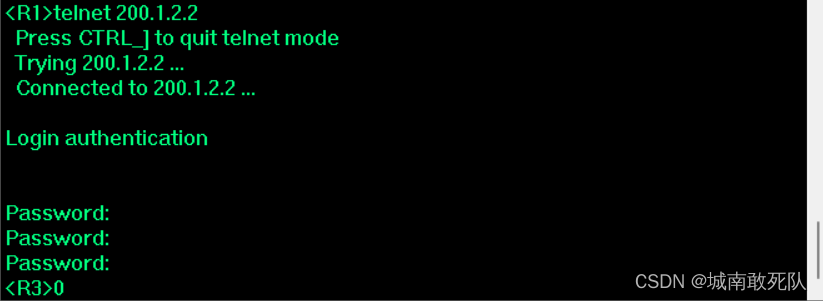

这里我们要求R1不能pingR3 但是能 telnet

部署前:

部署(由于不能自己拦截自己所以在R2上布置)

![]()

![]()

![]()

与基本ACL布置相同

部署后

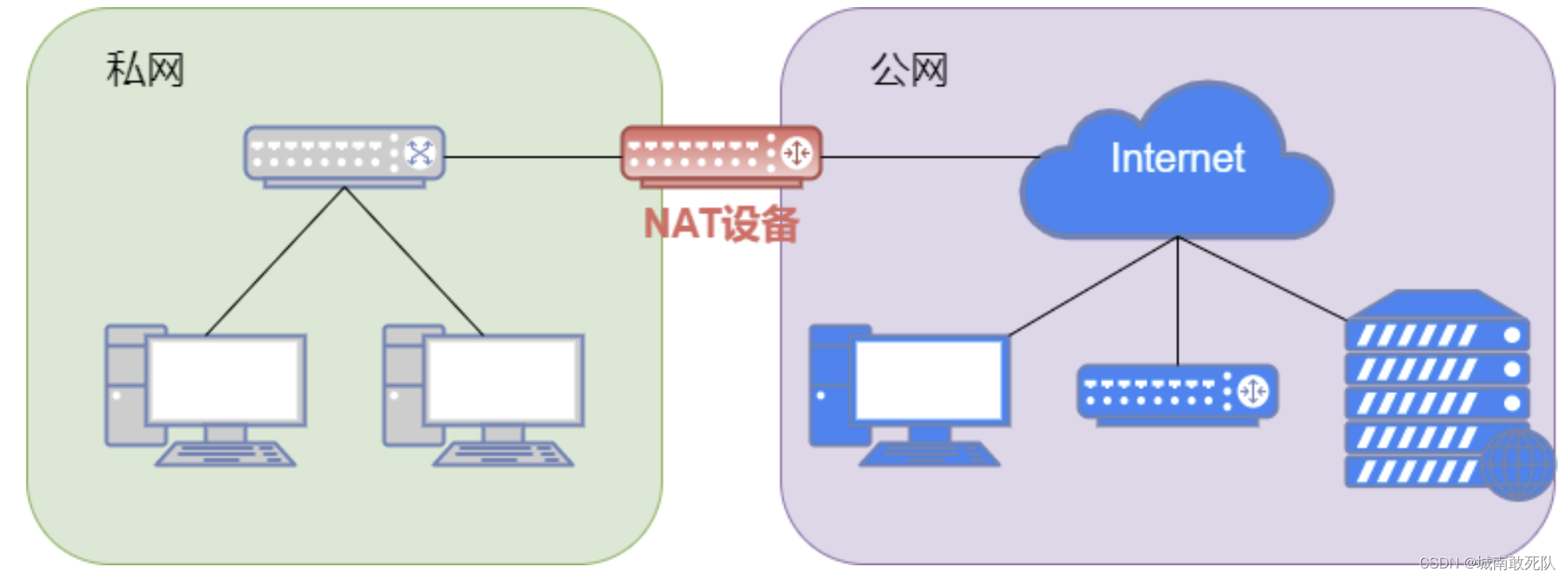

二. NAT

NAT(Network Address Translation):网络地址转换

随着Internet的发展和网络应用的增多,有限的IPv4公有地址已经成为制约网络发展的瓶颈。为解决这个问题,NAT(Network Address Translation,网络地址转换)技术应需而生。

2.1 nat的一些概念

公有地址:由专门的机构管理、分配,可以在Internet上直接通信的IP地址。

私有地址:组织和个人可以任意使用,无法在Internet上直接通信,只能在内网使用的IP地址。

A、B、C类地址中各预留了一些地址专门作为私有IP地址:

A类:10.0.0.0 ~ 10.255.255.255

B类:172.16.0.0 ~ 172.31.255.255

C类:192.168.0.0 ~ 192.168.255.255

功能:

1.将大量的私有地址转换为公有地址(节约IP地址)

2.将一个IP地址转换为另一个IP地址(公有的)(增加内部网络设备 的安全性)

缺陷: 1.极其消耗网络设备资源 2.破坏了数据的端到端传输(导致有些安 全技术无法有效实施)

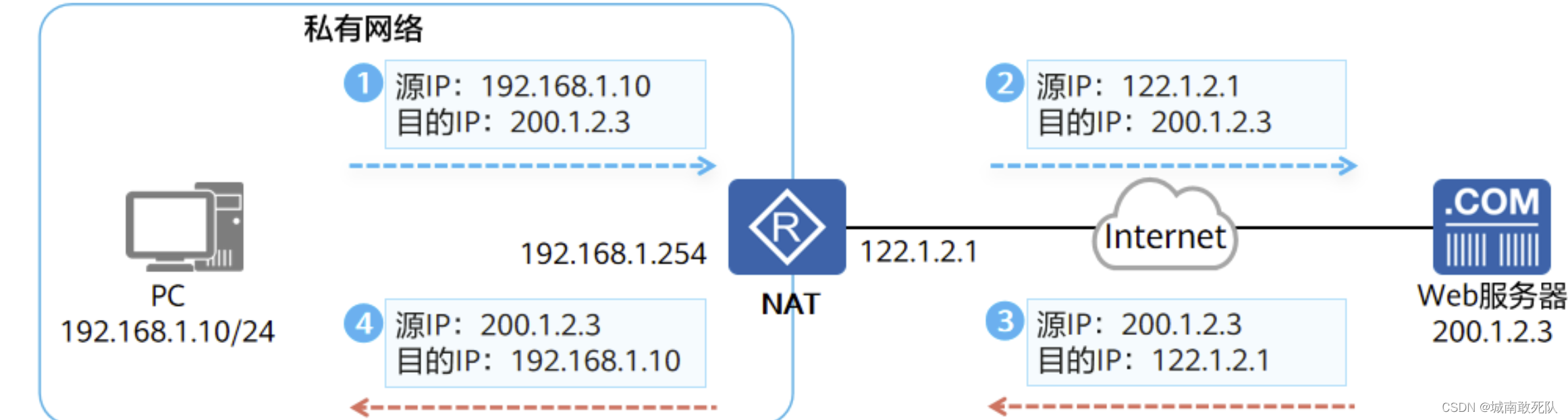

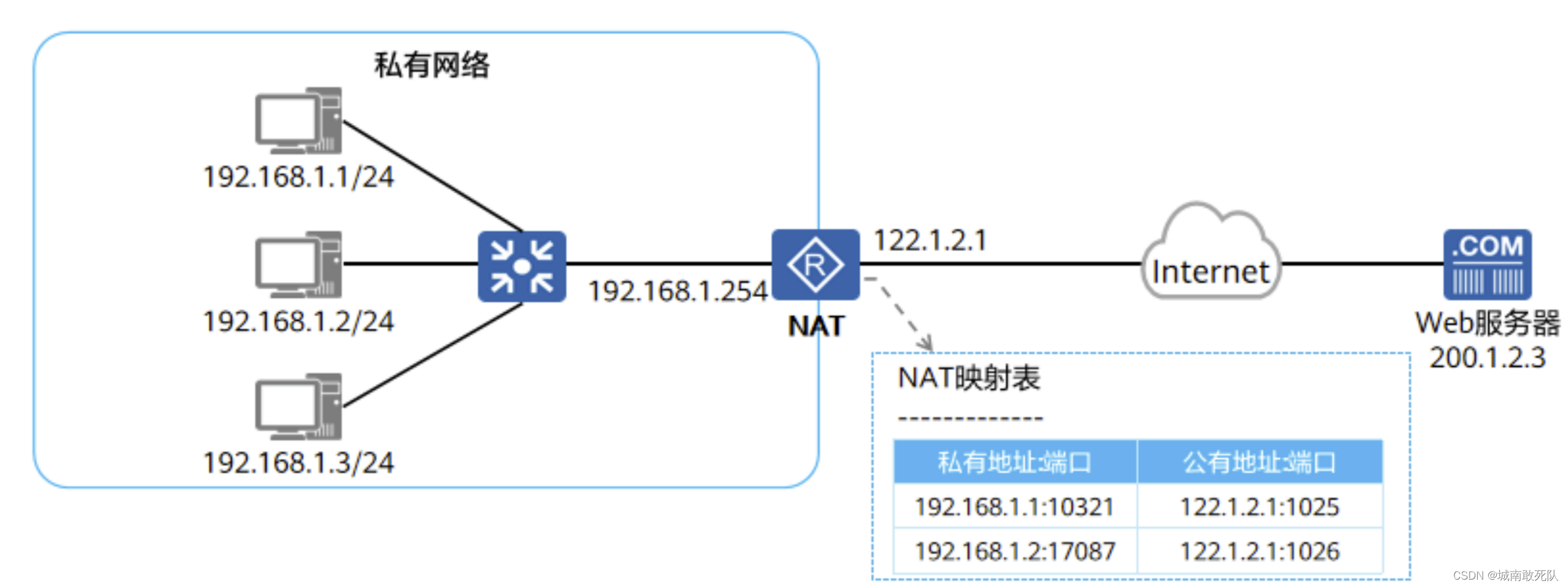

2.2 NAT 原理:

2.3 nat的分类

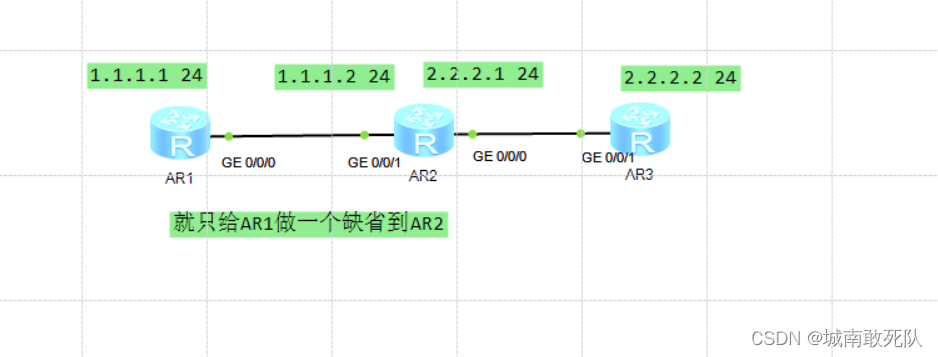

2.3.1 静态nat(一对一转换)

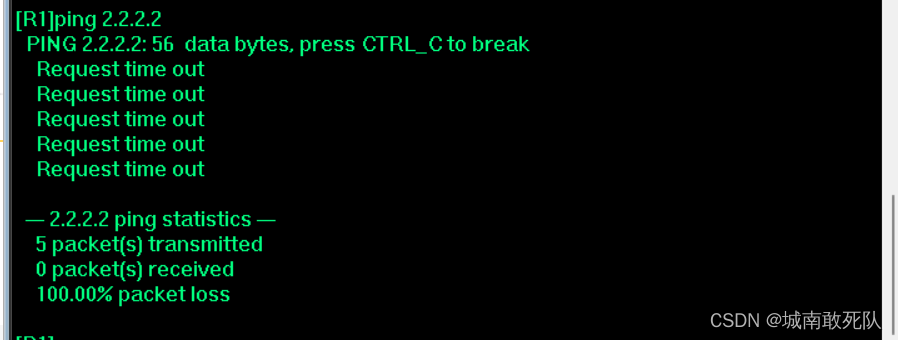

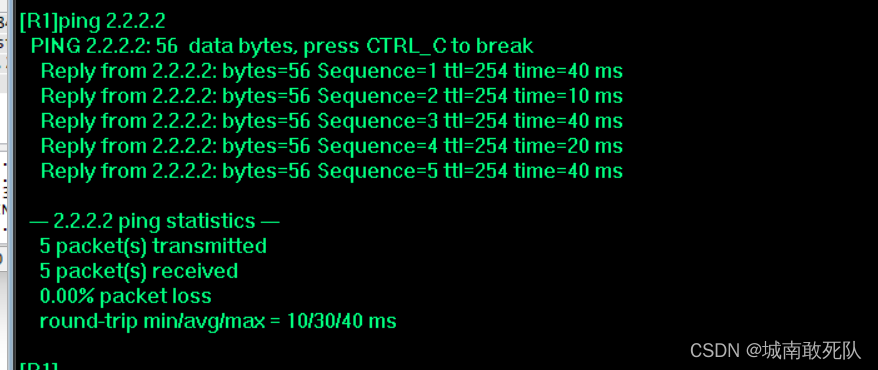

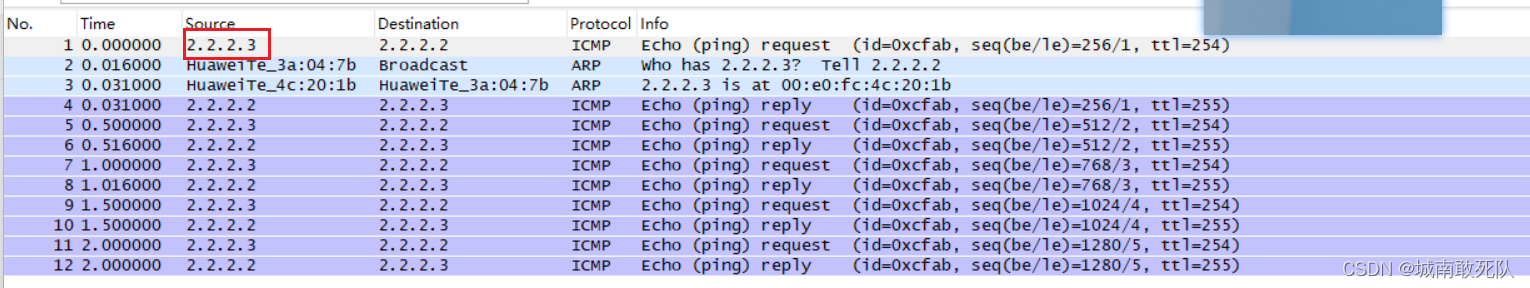

未配置nat

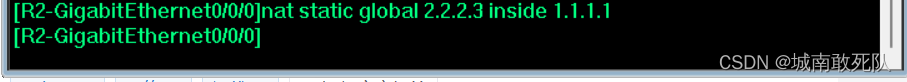

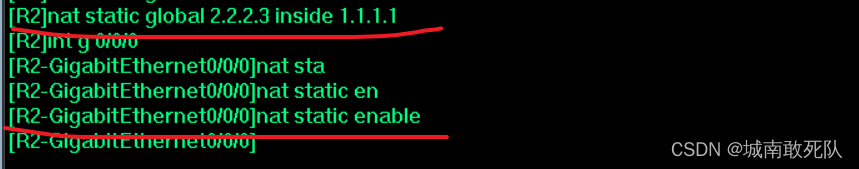

1.接口配置nat(一般在边界设备上配置)

nat地址一定是未使用的地址

这里看到源IP地址就变成与1.1.1.1 绑定的2.2.2.3

2. 全局配置(效果与接口配置一样)

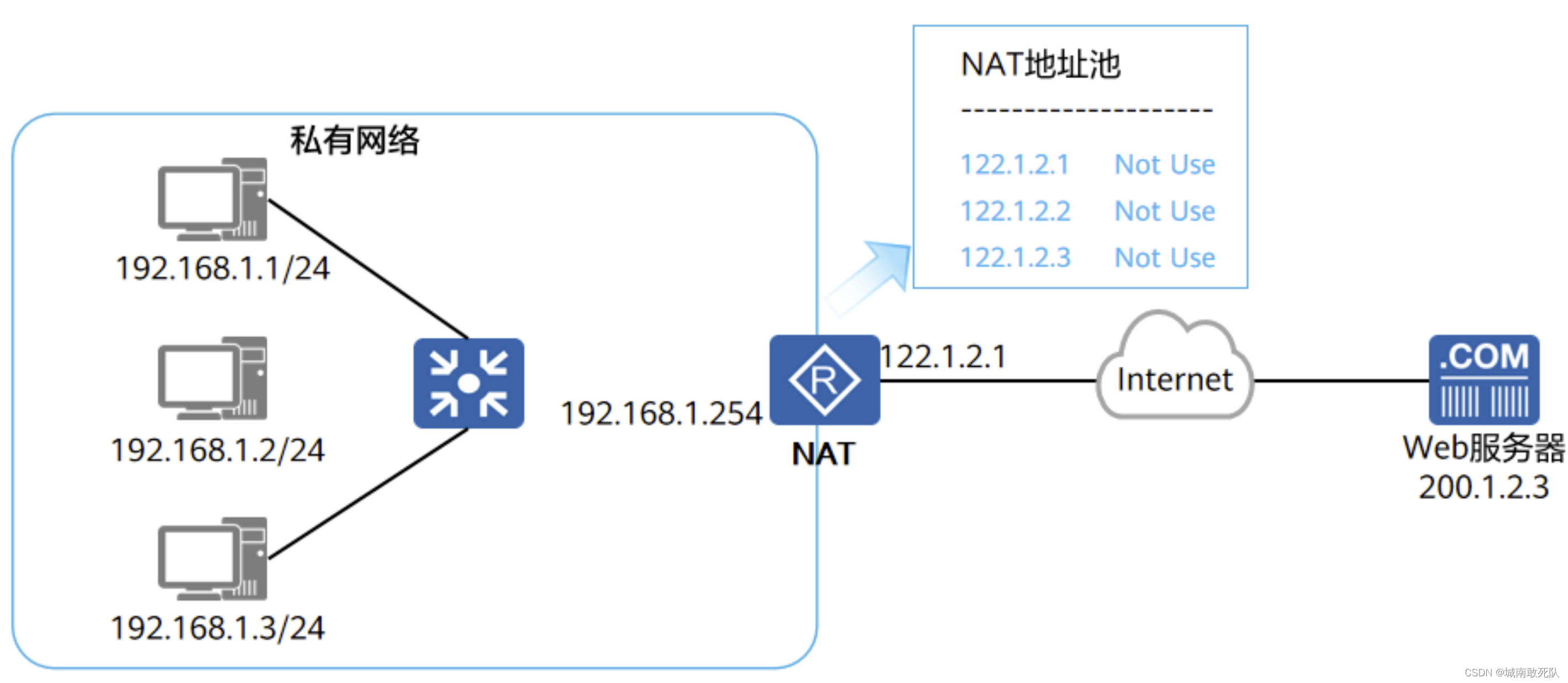

2.3.2. 动态NAT : 多对多的地址转换

静态NAT存在两个问题:1.静态NAT地址一对一转换并未节约IP地址(增加IP控制)2.某些私有IP地址并不一定是一直使用(未充分使用公有IP地址空间)

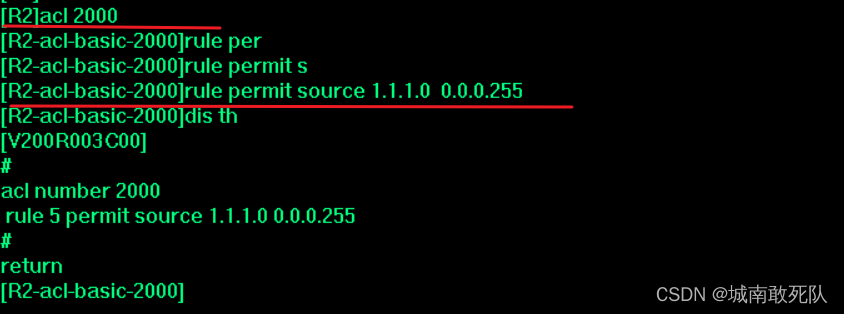

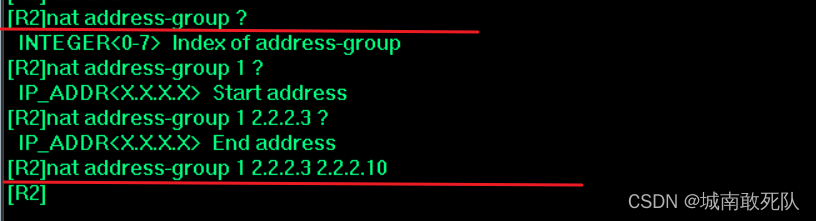

配置

定义私有IP地址池

定义共有IP地址池

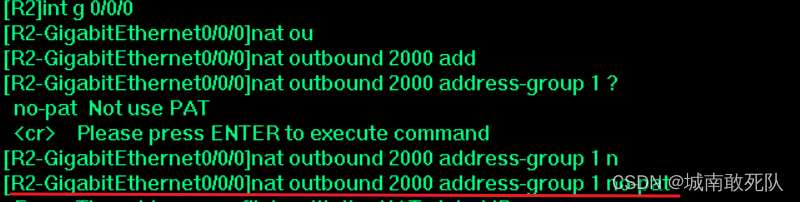

定义私有共有映射关系

注意:参数no-pad ,默认是pad,使用端口映射,no-pat---非端口地址转换

2.3.3 NAPT

NAPT:网络地址端口转换,在动态NAT的基础上,使用了pat(端口地址转换)的转换,可以使用大量私有IP地址映射少量公有IP地址,可以有效的提高公有地址利用率。

部署:与动态NAT一致,不选择no-pat参数。

2.3.4 easy IP(最常用)

easy IP,与NAPT一致,区别点在于将公有地址定义为连接公网出接口IP地址。通过不同的端口号来区分流量

部署:

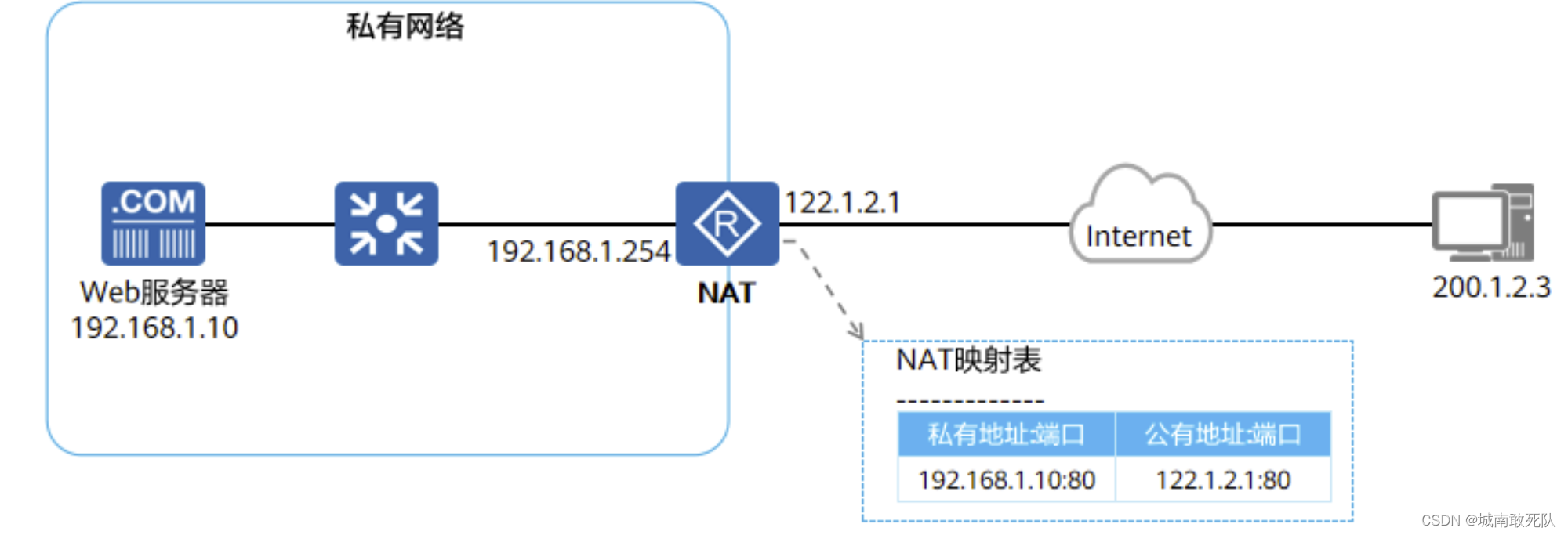

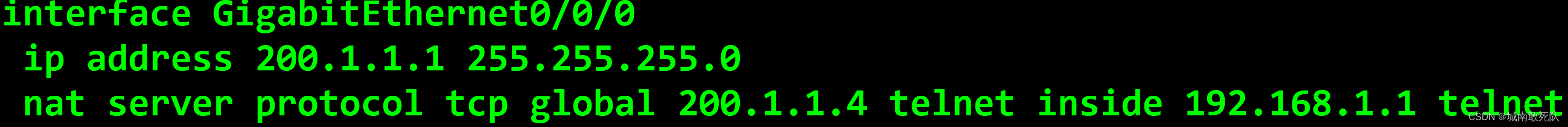

3.2.5 NAT server

NAT server:指定公有IP地址(端口)向私有IP地址(端口)的一对一映射关系

部署: 有点像高级acl需要与端口对应

文章介绍了ACL和NAT的基本概念、功能和应用场景。ACL是访问控制列表,用于定义和控制网络流量,包括基本和高级ACL。NAT是网络地址转换,主要用于解决IP地址短缺和提高内部网络安全,包括静态NAT、动态NAT、NAPT和EasyIP等类型。

文章介绍了ACL和NAT的基本概念、功能和应用场景。ACL是访问控制列表,用于定义和控制网络流量,包括基本和高级ACL。NAT是网络地址转换,主要用于解决IP地址短缺和提高内部网络安全,包括静态NAT、动态NAT、NAPT和EasyIP等类型。

1550

1550

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?