【Web逆向】Protobuf 逆向解析两种方法

一、Protobuf 的特征

-

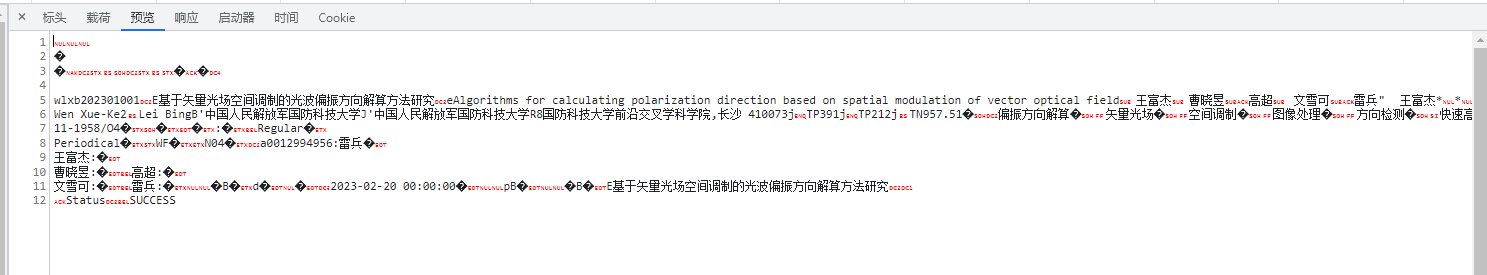

Protocol buffers是一种语言无关、平台无关、可扩展的序列化结构数据的方法;严格说不算是加密,只能是叫序列化结构数据,让可读变为疑似的乱码

-

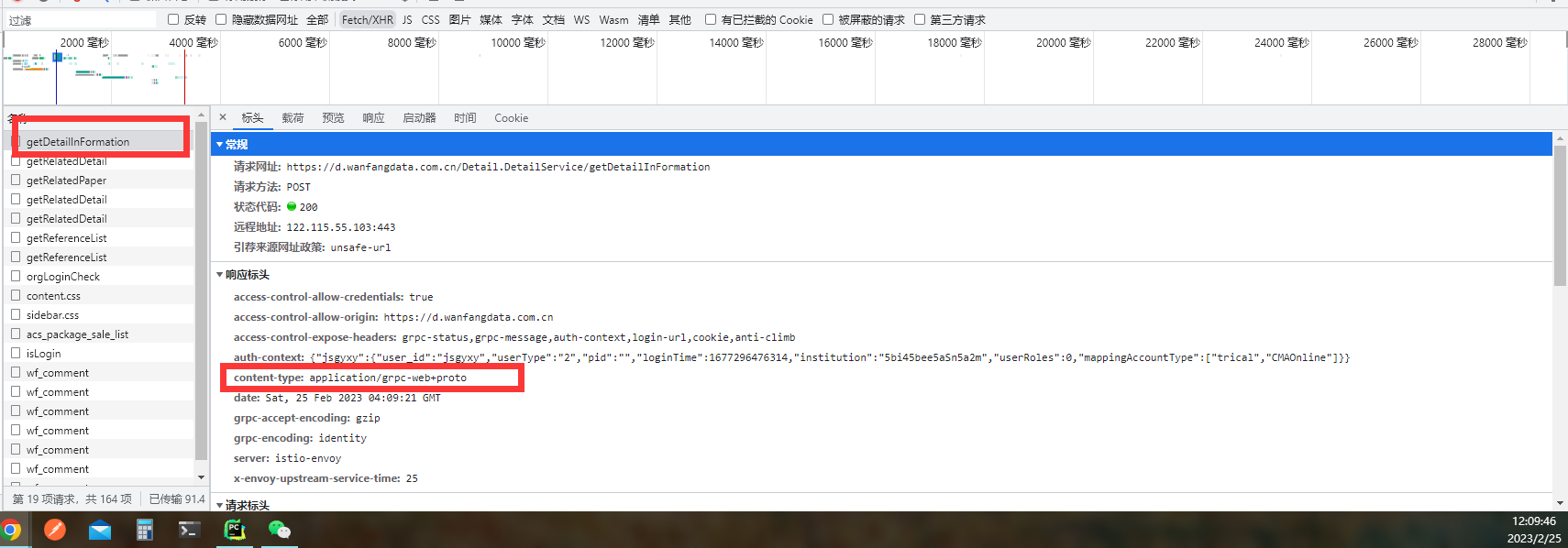

请求头里明显有提示,媒体类型是 proto,content-type: application/grpc-web+proto

-

上面序列化的数据都可以复制保存为解析.bin文件,解析.bin文件显示原始数据有两种方法,都会出现还原失败的情况,这和复制下来的序列化数据有关

二、解析.bin文件显示原始数据

法一:用 blackboxprotobuf 模块解析

直接使用python应对protobuf的第三方库:blackboxprotobuf

安装命令:pip install blackboxprotobuf

调用核心函数 :blackboxprotobuf.decode_message(Byte类型数据)

进行解protobuf格式数据变成我们好理解,直观的数据。

返回值有两个:第一个是数据(和上一节

文章介绍了如何对使用Protobuf序列化的.bin文件进行逆向解析,包括使用blackboxprotobufPython模块和protoc解析工具。这两种方法都可能遇到解析失败的情况,与序列化数据的结构有关。

文章介绍了如何对使用Protobuf序列化的.bin文件进行逆向解析,包括使用blackboxprotobufPython模块和protoc解析工具。这两种方法都可能遇到解析失败的情况,与序列化数据的结构有关。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9935

9935

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?