misc论剑

下载图片,得到一张十分纯洁的图片,看似啥都没有,仅仅是放到hxd里面才发现了一串01字符串

转化为ascii码得到:

mynameiskey!!!hhh

以为是flag,还是太天真,formost分离出一张一样的图片,对它进行了很多操作,毫无效果。

最终发现jpg的图片的宽和高差距有点大,将的高度区域用hex乱调,得到了意想不到的信息

打开WinHex,搜索FFC2,2字节后即图片的高与宽信息,修改图片高与宽一致,发现这个。

有些部分是打了码的,所以应该在另一张图片里,试着将另一张图片的高度也改了,并无成果

在lunjian.jpg的0101码的后面,发现了38 7B BC AF 27 1C

这里竟然用到了不起眼的文件头:

37 7A BC AF 27 1C

128常见文件文件头

在hxd里对图片做如下改动:

保存后,再用binwalk分析发现了zip文件

用dd命令将zip分离出来

dd if=lunjian.jpg of=2.7z skip=9591 bs=1

得到压缩文件,需要密码,将之前解出来的一串输入,成功解压:

解压出的图片同样进行高度调整,得到第一张图片打码的部分

最终还原里面内容:

666C61677B6D795F6E616D655F482121487D

观察这串没有数字超过F,直接提交又不对,base16解密一下,得到flag

图穷匕现

用winhex打开,发现后面是一堆的数字,用了十六进制编码

将十六进制转化为ascii,得到了一堆坐标

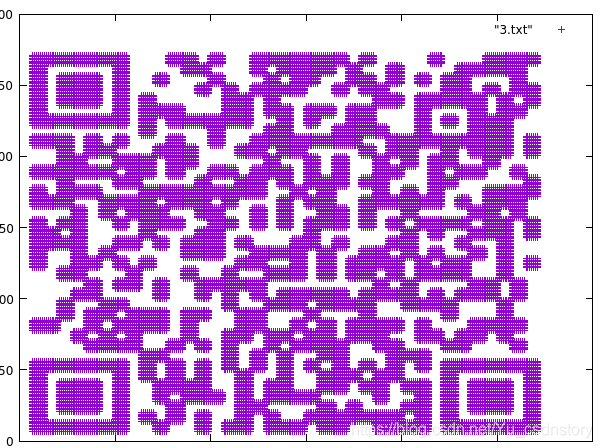

去掉括号,和逗号,将文本保存为xxx.txt,在kali linux下用gnuplot打开:

gnuplot是一个绘图的软件

命令大全

gnuplot有很深的研究范围,支持函数做图,但是这里只需要一条命令

plot "3.txt"

扫码得到flag

好多数值

打开是.txt文件内容,复制到新的txt内

发现为rgb坐标值,想到了rgb转图片

可以用python的pillow库,可以看到文本共61366行,因式分解一下

61366=503

bugkuctf各关卡解题过程揭秘

bugkuctf各关卡解题过程揭秘

本文详细介绍了参与bugkuctf挑战的过程,涉及Misc任务中的图片隐藏信息解码、文件头利用、zip压缩文件解锁,以及图穷匕现时的坐标解密和音频中的摩斯密码解析。通过数独谜题和二维码重组,最终揭示了隐藏的flag。

本文详细介绍了参与bugkuctf挑战的过程,涉及Misc任务中的图片隐藏信息解码、文件头利用、zip压缩文件解锁,以及图穷匕现时的坐标解密和音频中的摩斯密码解析。通过数独谜题和二维码重组,最终揭示了隐藏的flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2876

2876

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?