[攻防世界 pwn]——pwn-200

- 题目地址: https://adworld.xctf.org.cn/

- 题目:

peak小知识

ret2libc的题型, 一般给一个输出和一个输入的函数, 输入一般可以栈溢出。但是没有system和"/bin/sh"。首先, 利用已知的函数leek出来一个地址返回地址是可循环调用的地方,一般是用puts,或者write函数leek地址, 偶尔有时是printf函数, 然后找出libc版本计算偏移, 找到system和’/bin/sh’ 地址。重新构造rop链进而获得shell。

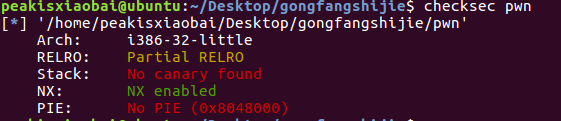

首先,先checksec一下

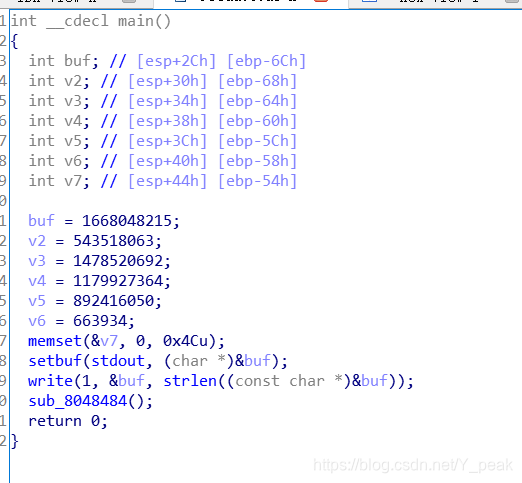

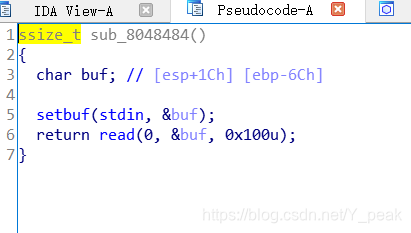

在IDA中

很显然这是一道ret2libc的题目

思路

leek出write地址

返回main

计算偏移,找到system和’/bin/sh’位置

本文详述了一次在[攻防世界pwn]比赛中的ret2libc挑战,涉及栈溢出、地址leak、偏移计算和系统调用,通过IDA Pro检查并利用puts或write函数获取shell。读者将跟随博主的步骤,从checksec开始,到最终实现exploit获取控制权。

本文详述了一次在[攻防世界pwn]比赛中的ret2libc挑战,涉及栈溢出、地址leak、偏移计算和系统调用,通过IDA Pro检查并利用puts或write函数获取shell。读者将跟随博主的步骤,从checksec开始,到最终实现exploit获取控制权。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1916

1916