实验目的

通过配置Centos配置文件,加强Centos默认安全配置。同时也是理解linux一切皆文件的思

想。尝试用shell脚本来处置Centos的安全配置。

实验原理

Linux操作系统的配置基本上以配置文件展示,通过不同配置文件理解不同的配置。

实验步骤

一、网络配置

1、检查不用的连接

使用以下命令

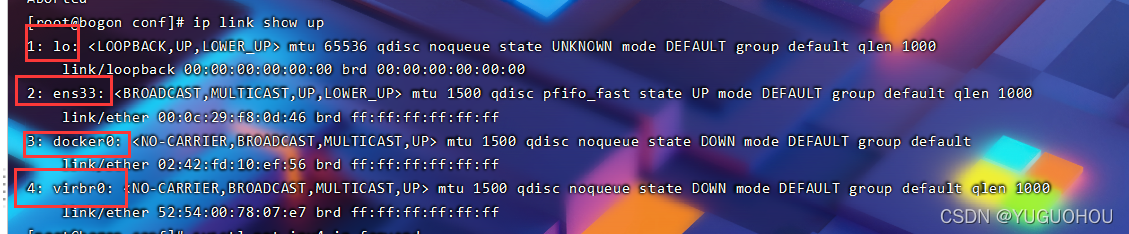

ip link show up

例如:下图发现有四个不同的连接,如果有需要关闭的接口,可以使用

ip link set down

2、关闭IP转发

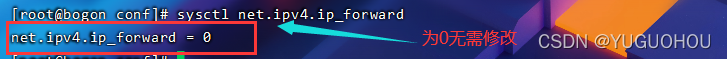

先查看ip转发配置

sysctl net.ipv4.ip_forward

例如:下图查看发现为0,如果是1,可以使用命令改为0

sysctl -w net.ipv4.ip_forward=0

该实验旨在通过配置Centos的网络、审计、日志、SSH及认证模块,加强系统安全。步骤包括关闭不必要的网络接口,禁止IP转发和数据包重定向,启用SYNcookies,检查和调整审计服务,确保日志文件权限安全,限制SSH登录失败次数,禁止空密码登录,并设置密码策略和过期时间。

该实验旨在通过配置Centos的网络、审计、日志、SSH及认证模块,加强系统安全。步骤包括关闭不必要的网络接口,禁止IP转发和数据包重定向,启用SYNcookies,检查和调整审计服务,确保日志文件权限安全,限制SSH登录失败次数,禁止空密码登录,并设置密码策略和过期时间。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5377

5377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?