0x01 漏洞描述

Apache OFBiz是美国阿帕奇(Apache)基金会的一套企业资源计划(ERP)系统。该系统提供了一整套基于Java的Web应用程序组件和工具。

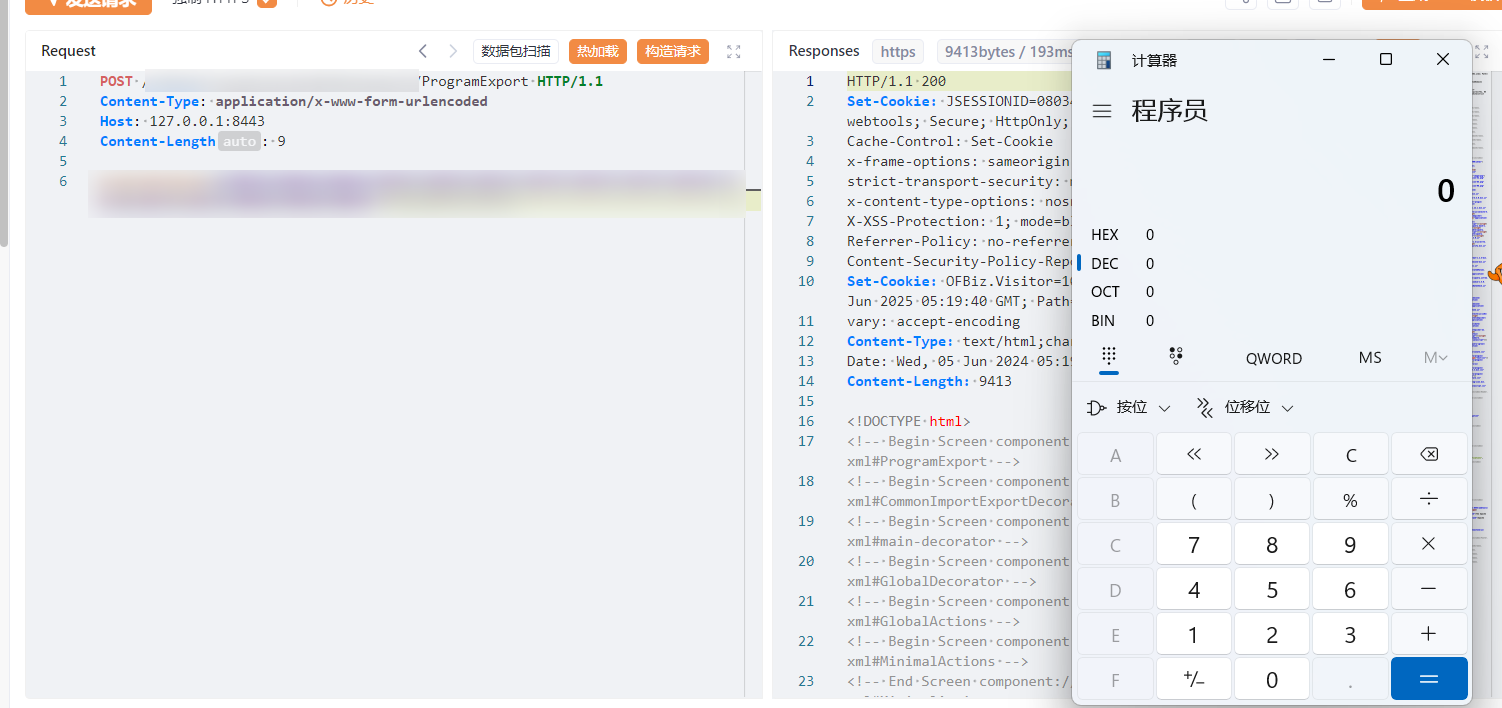

Apache OFBiz 18.12.14之前版本存在命令执行漏洞 ,该漏洞源于ControlFilter对路径限制不当导致用户能够访问ProgramExport导出功能执行Groovy代码。

0x02 影响版本

Apache OFBiz < 18.12.14

0x03 FoFa语句

app="Apache_OFBiz"

0x04 漏洞复现

知识星球

无垠Sec专注安全研究,包括但不限于代码审计、漏洞挖掘、思路分享等。目前仅需50,你就能得到常见系统1day漏洞POC、代码审计、漏洞分析、漏洞挖掘等

2965

2965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?