Xss主要分为三类,反射型,DOM型.存储型。

反射型

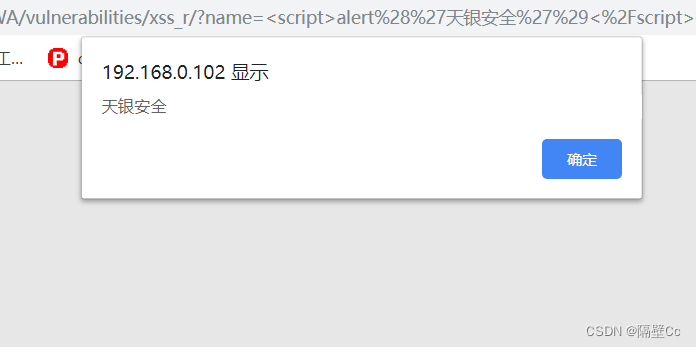

反射型XSS的定义是、如果URL地址当中的恶意参数会直接被输出到页面中,导致攻击代码被触发,便称之为反射型XSS,如下图所

DOM型

DOM XSS 不与后台服务器产⽣数据交互,通过前端的dom节点形成的XSS漏洞,跟服务器⽆关。⼀般⽆法产⽣危害链接,很难被利⽤(低微漏洞) 什么是DOM:DOM全称是Document Object Model,也就是⽂档对象模型。我们可以将DOM理解为,⼀个与系统平台和编程语⾔⽆关的接⼝,程序和脚本可以通过这个接⼝动态地访问和修改⽂档内容、结构和样式。 当创建好⼀个页⾯并加载到浏览器时,DOM就悄然⽽⽣,它会把⽹页⽂档转换为⼀个⽂档对象,主要功能是处理⽹页内容。故可以使⽤ Javascript 语⾔来操作DOM以达到⽹页的⽬的。

存储型

这篇博客探讨了XSS(跨站脚本)的三种类型:反射型、DOM型和存储型。反射型XSS通过URL参数直接输出到页面引发;DOM型XSS不涉及服务器,而是利用前端DOM节点产生漏洞;存储型XSS则将恶意代码存储在服务器,每次访问都会触发。文中还提供了存储型XSS的实例演示,涉及DVWA设置、BeEF框架的使用,以及如何通过注入代码获取用户信息。

这篇博客探讨了XSS(跨站脚本)的三种类型:反射型、DOM型和存储型。反射型XSS通过URL参数直接输出到页面引发;DOM型XSS不涉及服务器,而是利用前端DOM节点产生漏洞;存储型XSS则将恶意代码存储在服务器,每次访问都会触发。文中还提供了存储型XSS的实例演示,涉及DVWA设置、BeEF框架的使用,以及如何通过注入代码获取用户信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2438

2438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?