【摘要】 漏洞靶场,不仅可以帮助我们锻炼渗透测试能力、可以帮助我们分析漏洞形成机理、更可以学习如何修复提高代码能力,同时也可以帮助我们检测各种各样漏洞扫描器的效果。

# []()Web漏洞靶场搭建(OWASP Benchmark)

渗透测试切记纸上谈兵,学习渗透测试知识的过程中,我们通常需要一个包含漏洞的测试环境来进行训练。而在非授权情况下,对于网站进行渗透测试攻击,是触及法律法规的,所以我们常常需要自己搭建一个漏洞靶场,避免直接对公网非授权目标进行测试。\

漏洞靶场,不仅可以帮助我们锻炼渗透测试能力、可以帮助我们分析漏洞形成机理、更可以学习如何修复提高代码能力,同时也可以帮助我们检测各种各样漏洞扫描器的效果。

***

本次靶场选择 [OWASP Benchmark | OWASP Foundation]() 靶场。Owasp benchmark 旨在评估安全测试工具的能力(准确率、覆盖度、扫描速度等等),量化安全测试工具的扫描能力,从而更好得比较各个安全工具优缺点。

## []()测试用例

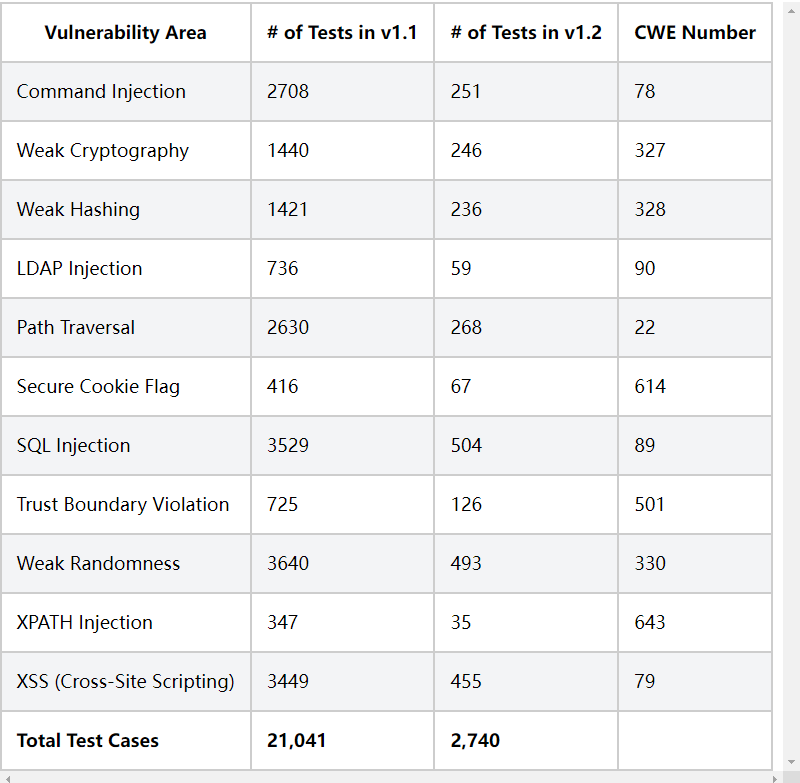

目前 v1.2 版本包含了近3000个漏洞,覆盖常见的SQL注入、命令注入、路径遍历、XSS,以及众多安全编码类的问题

每个漏洞包含多种漏洞场景,对于命令注入来说,可以校验测试工具在:

- 多种注入位置:`param/data/form-data/json/mut/header/cookie/`

- 多种调用场景:`ProcessBuilder/RuntimeExec`

- 不同拼接方式:可控变量作为独立的命令拼接、仅作为`ls/echo` 的参数

- 复杂业务流程: `if/else/switch` 导致无法进入漏洞位置(假漏洞场景)\

&n

本文介绍了如何搭建OWASP Benchmark靶场,一个用于评估安全测试工具能力和进行渗透测试训练的环境。内容包括靶场的作用、测试用例、评分标准、扫描报告解析以及部署运行步骤。

本文介绍了如何搭建OWASP Benchmark靶场,一个用于评估安全测试工具能力和进行渗透测试训练的环境。内容包括靶场的作用、测试用例、评分标准、扫描报告解析以及部署运行步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

621

621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?