openssh-server

(远程主机:[root@station ~]172.25.254.1,被远程主机:[root@server1 ~]172.25.254.101)

功能:让远程主机可以通过网络访问sshd服务,开始一个安全shell

客户端连接方式:ssh 远程主机用户@远程主机ip

[root@station Desktop]# ssh root@172.25.254.101

The authenticity of host '172.25.254.101 (172.25.254.101)' can't be established.ECDSA key fingerprint is 8c:6d:89:99:61:05:85:fc:d3:cd:84:01:19:6c:55:30.

Are you sure you want to continue connecting (yes/no)? yes #连接陌生主机时需要建立认证关系

Warning: Permanently added '172.25.254.101' (ECDSA) to the list of known hosts.

root@172.25.254.101's password: #远程用户密码

Last login: Thu Oct 19 10:44:55 2017 from 172.25.254.1

[root@server1 ~]# #登陆成功

可以用CTRL+d退出登陆

特殊用法:

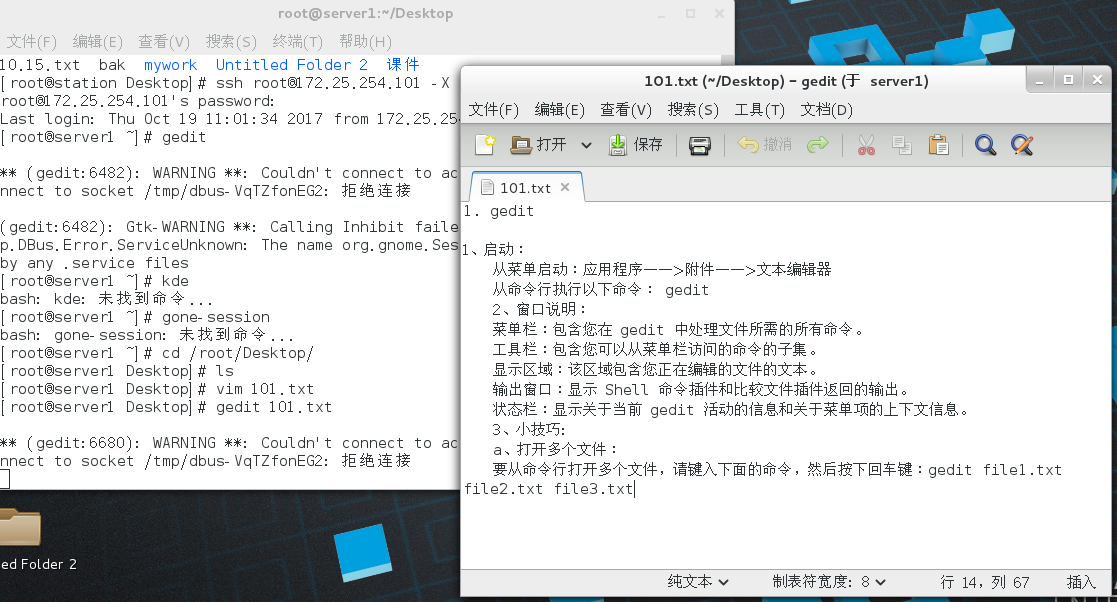

1、ssh 远程主机用户@远程主机ip -X #调用远程主机图形工具

测试:连接上之后可使用gedit命令打开一个文件

tip:gedit命令可用于在桌面上打开一个文件,详见下图中的文字

2、ssh 远程主机用户@远程主机ip command #直接在远程主机运行某条命令

测试:

[root@station Desktop]# ssh root@172.25.254.101 touch 111

root@172.25.254.101's password:

在被远程的机器中查看,有多出来111这个新文件:

[root@server1 ~]# ls 111 Desktop Downloads Music Public Videos

anaconda-ks.cfg Documents initial-setup-ks.cfg Pictures Templates

sshkey加密:

生成公钥私钥

[root@server1 ~]# ssh-keygen #生成公钥私钥工具

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): [enter] #加密字符保存文件(建议用默认)

Created directory '/root/.ssh'.

Enter passphrase (empty for no passphrase): #如果你在生成密钥时设置了密语,之后客户端登陆还需要此处输入的密语.如果没有输入密语,可直接登入系统

#密钥密码,必须>4个字符

Enter same passphrase again: #确认密码

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

2e:83:f5:84:82:bf:1a:0b:83:36:37:20:d0:39:2b:01 root@server1

The key's randomart image is:

+--[ RSA 2048]----+

|E |

|.. . |

|o + |

|.. + . |

|o.o . o S |

|o... + + |

|+o.oo o o |

|.ooo.. o |

| o.. |

+-----------------+

[root@server1 ~]# ls /root/.ssh/

id_rsa #私钥,就是钥匙

id_rsa.pub #公钥,就是锁

添加key认证方式

[root@server1 ~]# ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.254.101

ssh-copy-id ##添加key认证方式的工具

-i ##指定加密key文件

/root/.ssh/id_rsa.pub ##加密key

root ##加密用户为root

172.25.254.101 ##被加密主机ip

tip:这条命可以生成authorized_keys将id_rsa.pub中的内容加到/root/.ssh/authorized_keys文件中,如果今后遇到这样的报错:/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed使用cat id_rsa.pub >> authorized_keys说不定可以解决。

分发钥匙给client主机

[root@server1 .ssh]# scp /root/.ssh/id_rsa root@172.25.254.1:/root/.ssh/

[root@server1 ~]# vim /etc/ssh/sshd_config

78 PasswordAuthentication yes[root@server1 ~]# systemctl restart sshd

重启服务

测试

[root@station .ssh]# ssh root@172.25.254.101

Last login: Thu Oct 19 12:26:20 2017 from 172.25.254.1

[root@server1 ~]# #通过id_rsa直接连接不需要输入用户密码

提升openssh的安全级别

1.openssh-server配置文件

/etc/ssh/sshd_config

78 PasswordAuthentication yes|no ##是否开启用户密码认证,yes为支持no为关闭

48 PermitRootLogin yes|no ##是否允许超级用户登陆

49 AllowUsers student westos ##用户白名单,只有在名单中出现的用户可以使用sshd建立shell

50 DenyUsers westos ##用户黑名单

2.控制ssh客户端访问

vim /etc/hosts.deny

sshd:ALL ##拒绝所有人链接sshd服务

vim /etc/hosts.allow

sshd:172.25.254.1 ##允许1主机链接sshd

sshd:172.25.254.250, 172.25.254.1 ##允许250和1链接

sshd:ALL EXCEPT 172.25.254.201 ##只不允许201链接sshd

3.ssh登陆提示修改该

vim /etc/motd ##显示登陆后字符

hello world ##在登陆后就会显示这个字符

[root@station .ssh]# ssh root@172.25.254.101

Last login: Thu Oct 19 12:52:15 2017 from 172.25.254.1

hello word

[root@server1 ~]#

本文介绍了如何使用SSH进行远程登录及其实现方法,并详细解释了如何生成公钥私钥对来增强安全性。此外,还提供了提升openssh-server安全性的多种配置方案。

本文介绍了如何使用SSH进行远程登录及其实现方法,并详细解释了如何生成公钥私钥对来增强安全性。此外,还提供了提升openssh-server安全性的多种配置方案。

3267

3267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?