最近试了一下Appscan系统安全测试工具,发现系统还是存在一些安全漏洞的,下面就来说一下遇到的漏洞以及解决方案,后续慢慢增加

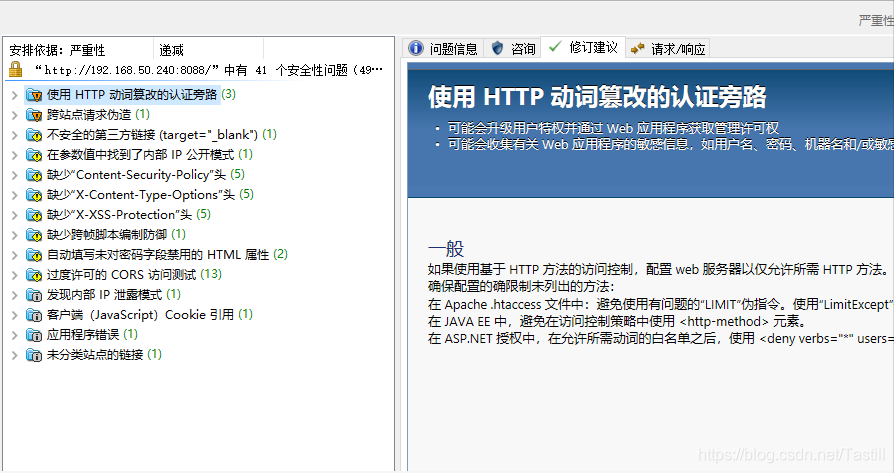

1、使用HTTP动词篡改的认证旁路

咱们来看下他的修改建议

从修改建议来看,是没对HTTP请求方式做限制,看了一些网上博客,有的是tomcat里配置访问方式限制,有的是通过过滤器啥的,后来我想了想,不如直接在请求方式里增加访问限制。

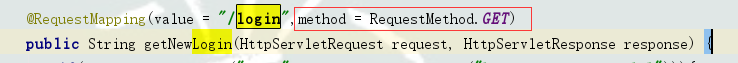

解决方案如下:

在@RequestMapping()注解里添加 请求方式 method = RequestMethod.GET

添加后,再用Appscan测试通过!

本文介绍了一种常见的系统安全漏洞——HTTP动词篡改认证旁路,并提供了具体的解决方案。通过在@RequestMapping注解中添加method=RequestMethod.GET,可以有效防止Appscan等安全测试工具利用此漏洞进行攻击。

本文介绍了一种常见的系统安全漏洞——HTTP动词篡改认证旁路,并提供了具体的解决方案。通过在@RequestMapping注解中添加method=RequestMethod.GET,可以有效防止Appscan等安全测试工具利用此漏洞进行攻击。

9909

9909

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?