USP

关于这个东西,看了昨天学长的培训视频,我知道怎么做了。但实际来说吧,对于我们新手来说,很难想到这个东西,所以我想的是,应该得会手动脱壳尤其是基础的UPX,所以这个我会出两期吧。

先用学长的做一下

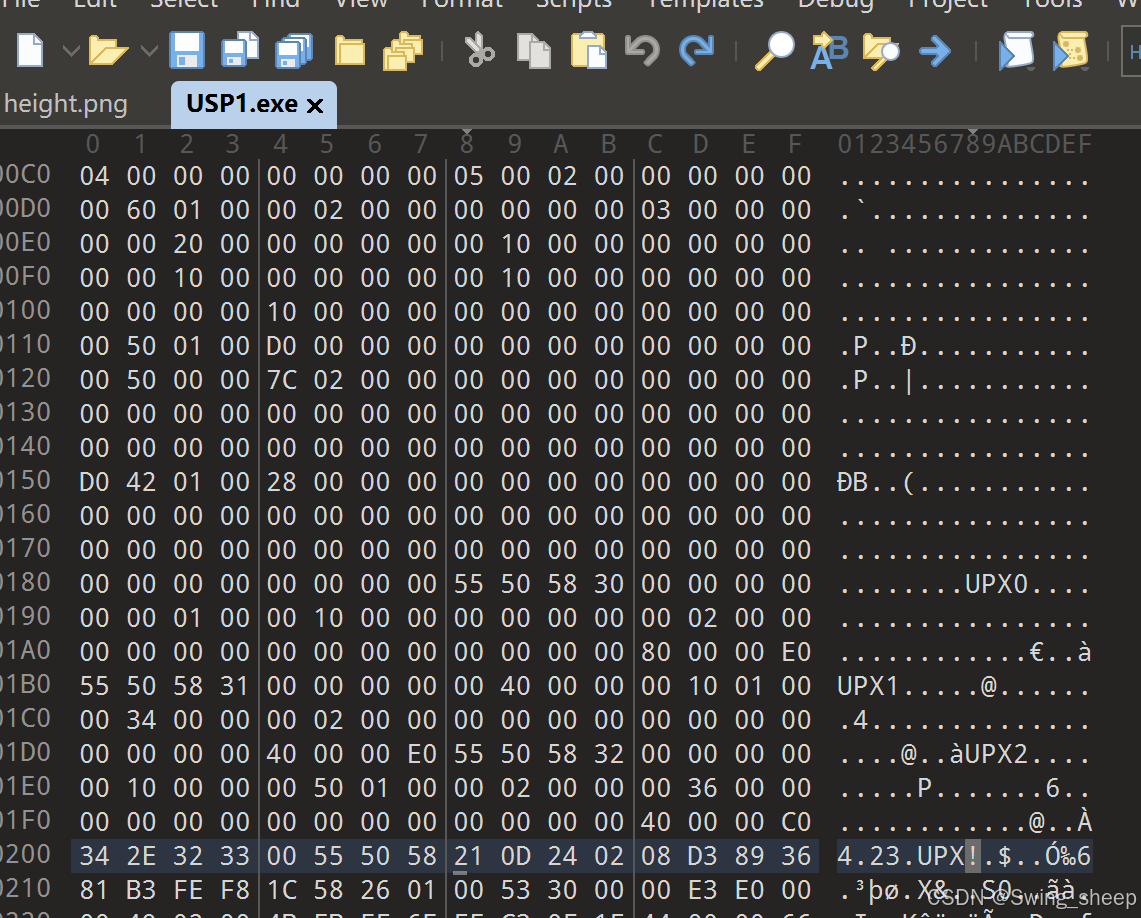

按照学长的步骤将魔改usp改成upx

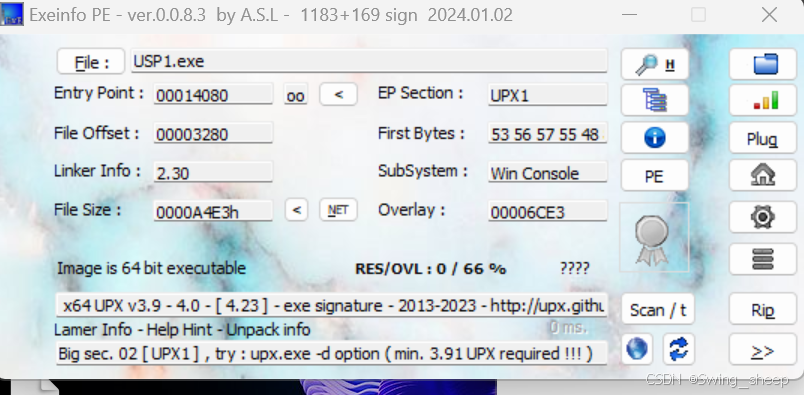

接着用工具脱壳

这里已经转变为upx了

这个就是结果,现在根据这些来解出flag

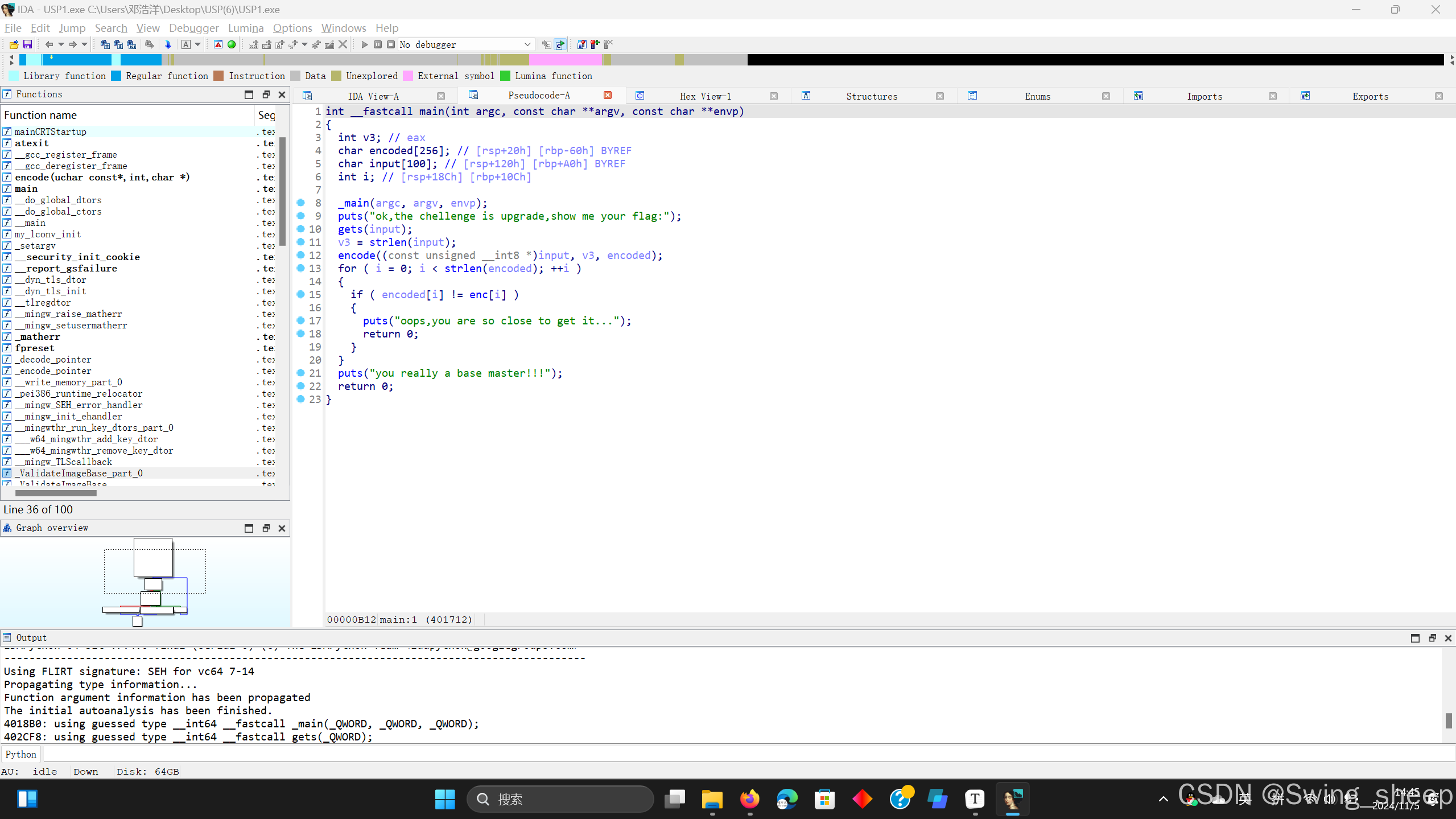

根据代码可以看出,就是加密了

enc:sfLovunurNTvChHFqg5Kx0jaC2vFmvnFy2HHBMDLzf9cDvrFEtb1x0nHBL9tmdf2

base64 char :abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/

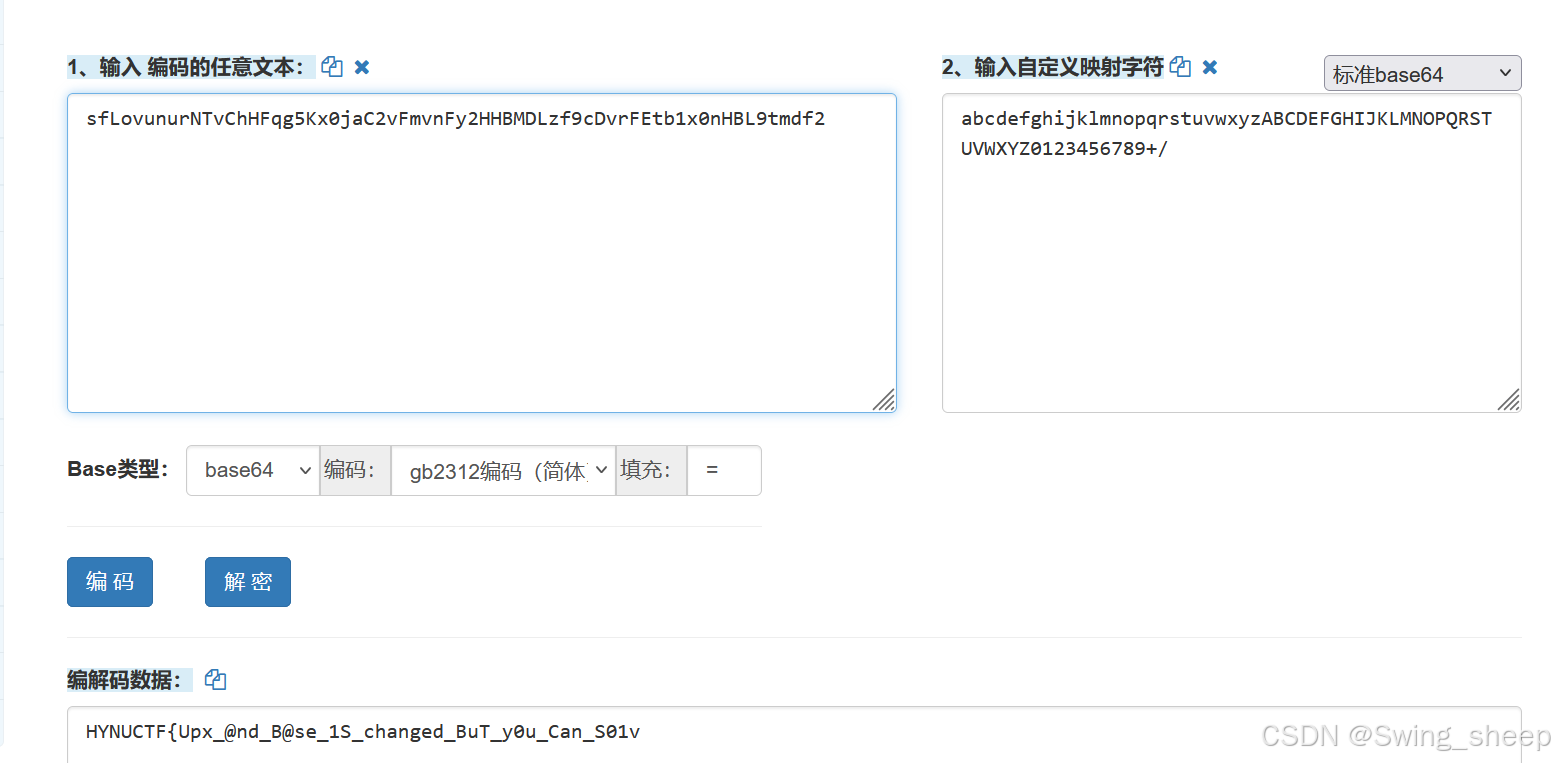

然后我们解密

HYNUCTF{Upx_@nd_B@se_1S_changed_BuT_y0u_Can_S01v

很显然,不全

我问过学长了,IDA转字符串有问题,我们复制16进制,到在线网站上转为字符串 sfLovunurNTvChHFqg5Kx0jaC2vFmvnFy2HHBMDLzf9cDvrFEtb1x0nHBL9tmdf2zv8XDceHix0=

然后我们现在解密

HYNUCTF{Upx_@nd_B@se_1S_changed_BuT_y0u_Can_S01ve_1t!!!}

680

680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?