ez_encrypt

直接查壳 64位 IDA直接伺候

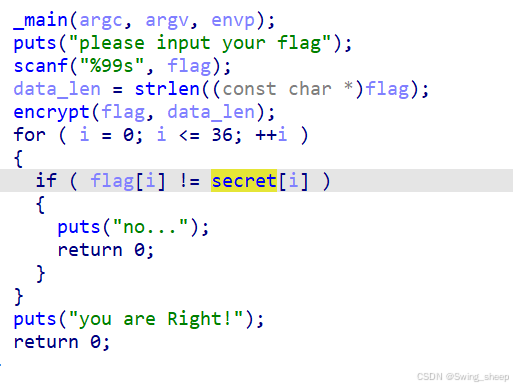

打开后发现转入主函数main f5打开伪代码

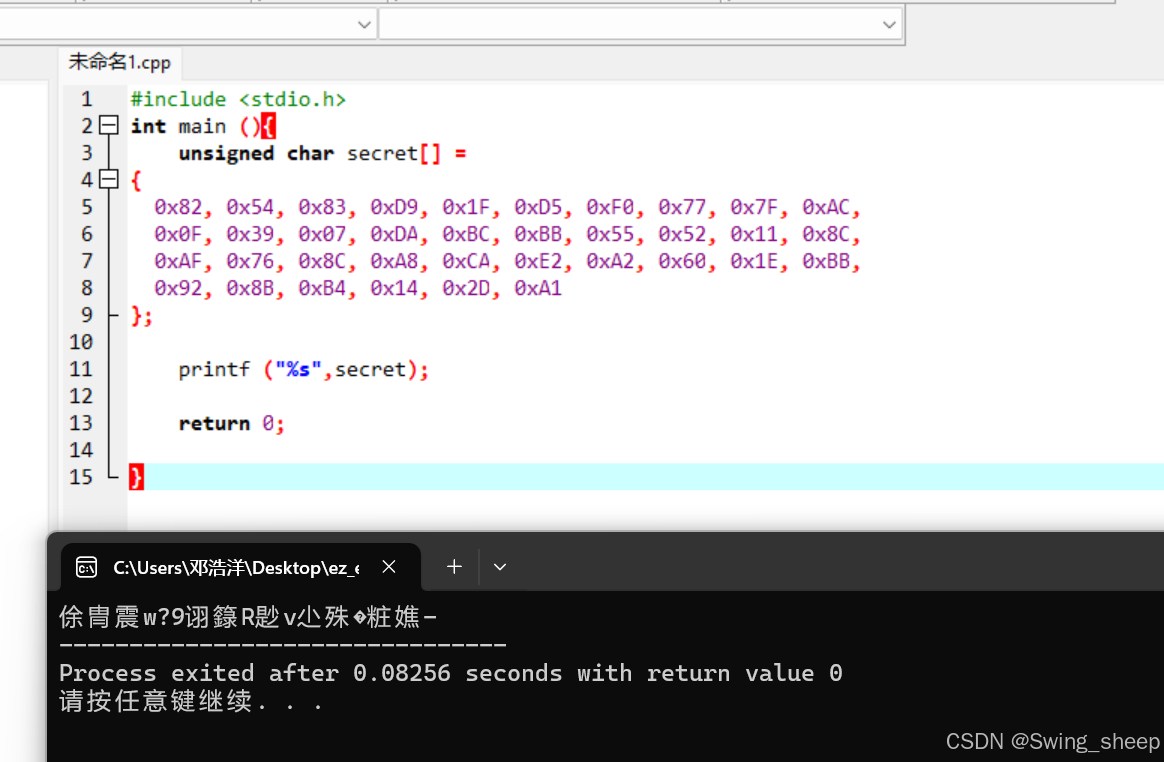

flag原本不是flag是我改的名字,便于区分理解 然后if中知道secret与flag关系 所以直接转入secret 得到 unsigned char secret[] =

{

0x82, 0x54, 0x83, 0xD9, 0x1F, 0xD5, 0xF0, 0x77, 0x7F, 0xAC,

0x0F, 0x39, 0x07, 0xDA, 0xBC, 0xBB, 0x55, 0x52, 0x11, 0x8C,

0xAF, 0x76, 0x8C, 0xA8, 0xCA, 0xE2, 0xA2, 0x60, 0x1E, 0xBB,

0x92, 0x8B, 0xB4, 0x14, 0x2D, 0xA1

};

encrypt(flag, data_len);这句话是将原本输入的flag加密 而且刚好secret等于flag加密后的 所以我们现在直接输出secret的字符串看我们可以得到什么

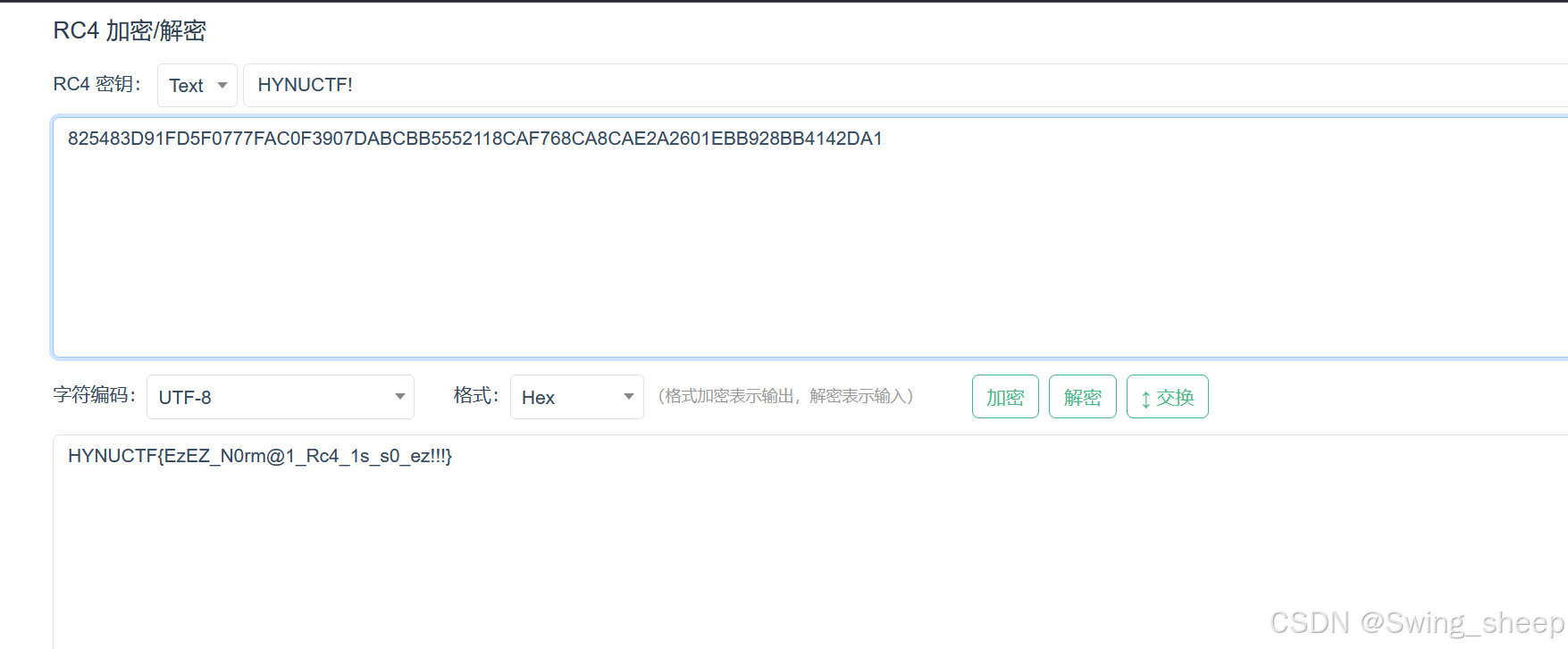

然后我们现在需要解密, secret :825483D91FD5F0777FAC0F3907DABCBB5552118CAF768CA8CAE2A2601EBB928BB4142DA1

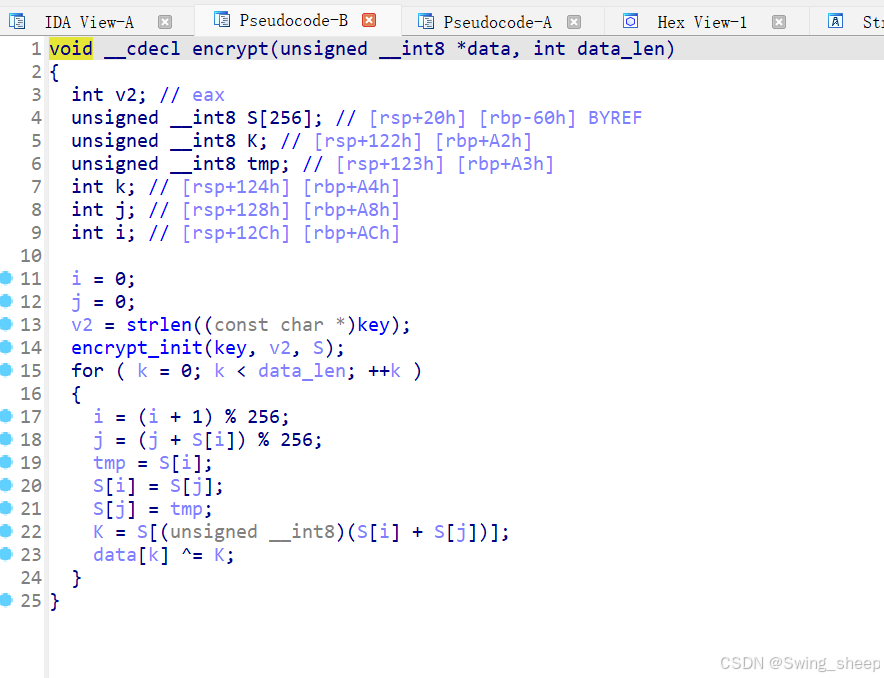

我们再进入enctypy里面去看这个加密函数

我们可以在网上查询到这是关于rc4加密,而密钥就是key,所以我们需要知道这个key

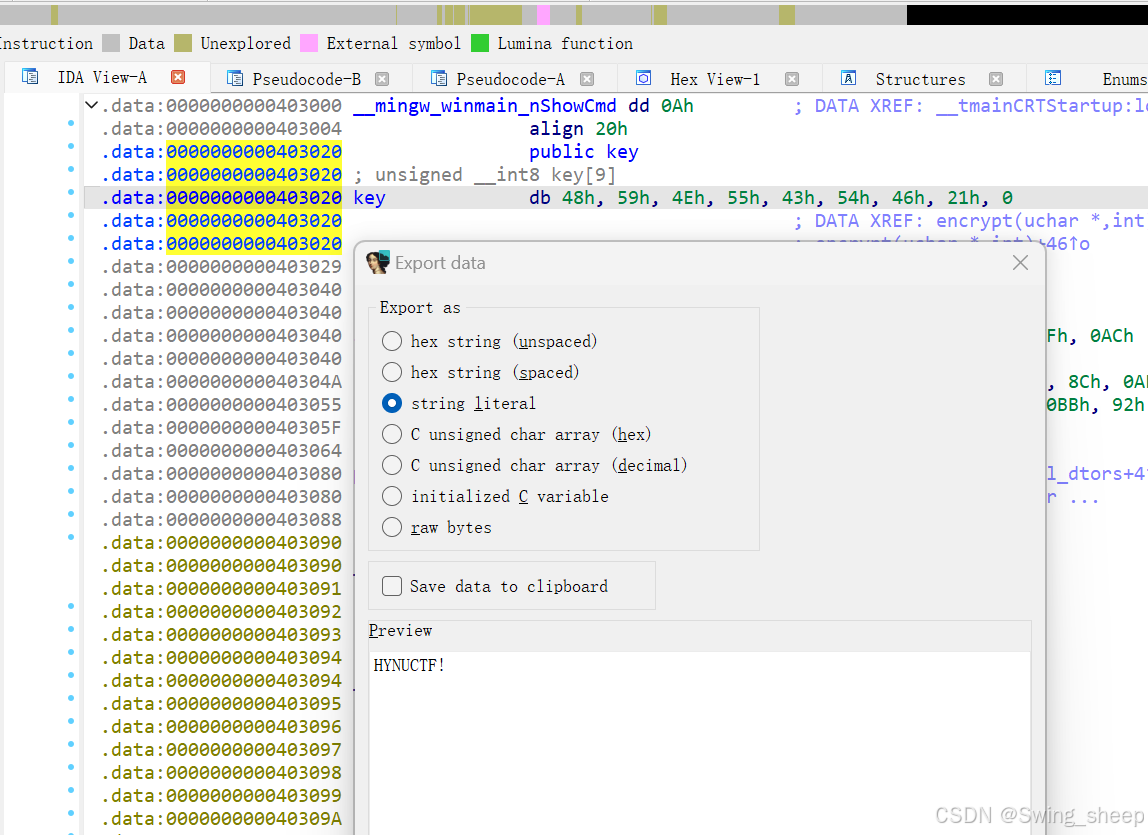

所以key(string):HYNUCTF!

然后我们去解密

所以获得flag:HYNUCTF{EzEZ_N0rm@1_Rc4_1s_s0_ez!!!}

解密rc4网站:RC4 加密/解密 - 锤子在线工具

6177

6177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?