iptables防止nmap扫描以及binlog

一、iptables防止nmap扫描

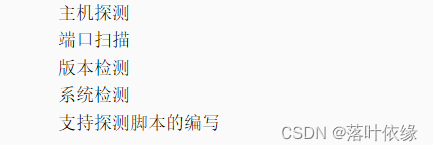

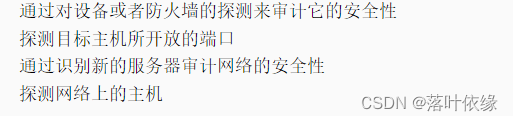

Nmap可以完成以下任务:

Nmap在实际中应用场合如下:

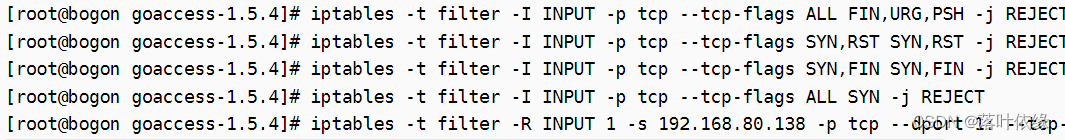

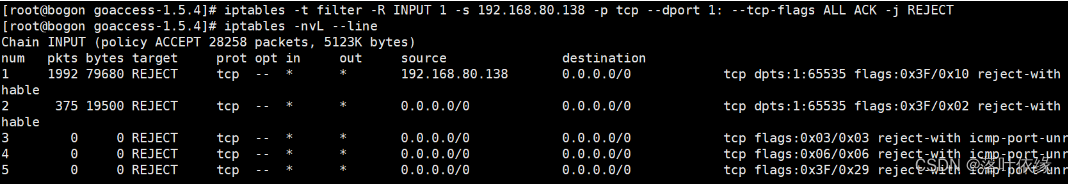

在Iptables上配置这些命令可以有效阻止nmap扫描

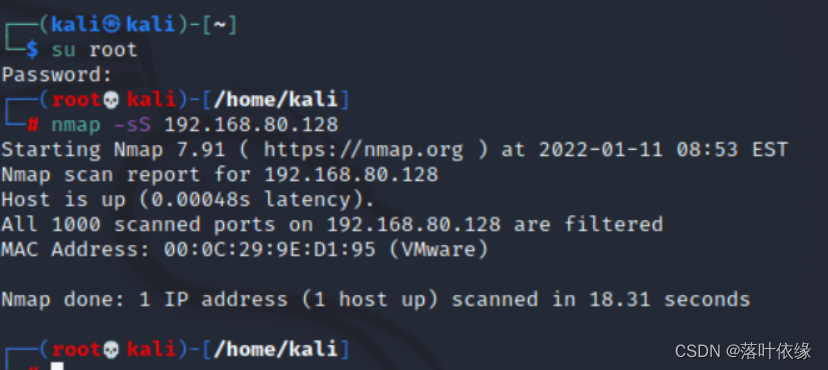

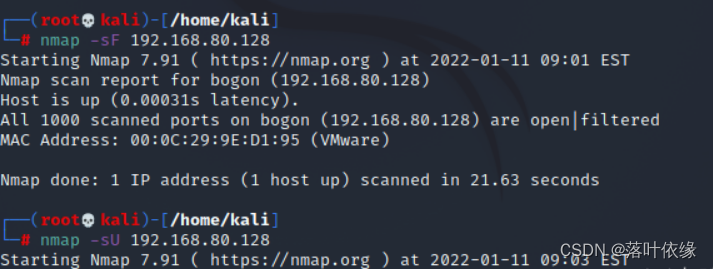

我们使用kali工具进行nmap功能扫描,检测是否做到有效防御

二、binlog

1、简单了解binlog

MySQL的二进制日志binlog可以说是MySQL最重要的日志,它记录了所有的DDL(create alter drop)和DML语句(除了数据查询语句select),以事件形式记录,还包含语句所执行的消耗的时间,MySQL的二进制日志是事务安全型的。

DDL

DML

主要的命令是SELECT、UPDATE、INSERT、DELETE,就象它的名字一样,这4条命令是用来对数据库里的数据进行操作的语言

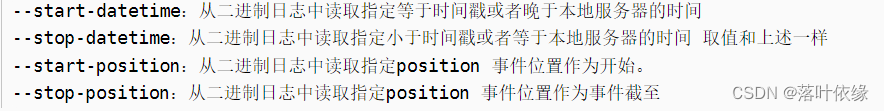

mysqlbinlog常见的选项有以下几个:

本文介绍了如何使用iptables来防止nmap扫描,并简单解析了MySQL的binlog,包括其重要性及常见操作。通过配置iptables命令,可以有效抵挡nmap的网络扫描。同时,binlog作为MySQL的重要日志,记录了所有的DDL和DML语句,对于数据库安全和恢复至关重要。

本文介绍了如何使用iptables来防止nmap扫描,并简单解析了MySQL的binlog,包括其重要性及常见操作。通过配置iptables命令,可以有效抵挡nmap的网络扫描。同时,binlog作为MySQL的重要日志,记录了所有的DDL和DML语句,对于数据库安全和恢复至关重要。

3314

3314

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?