1.做题

- 看题目,流量分析题

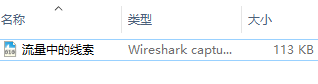

- 下载附件得到一个流量包:

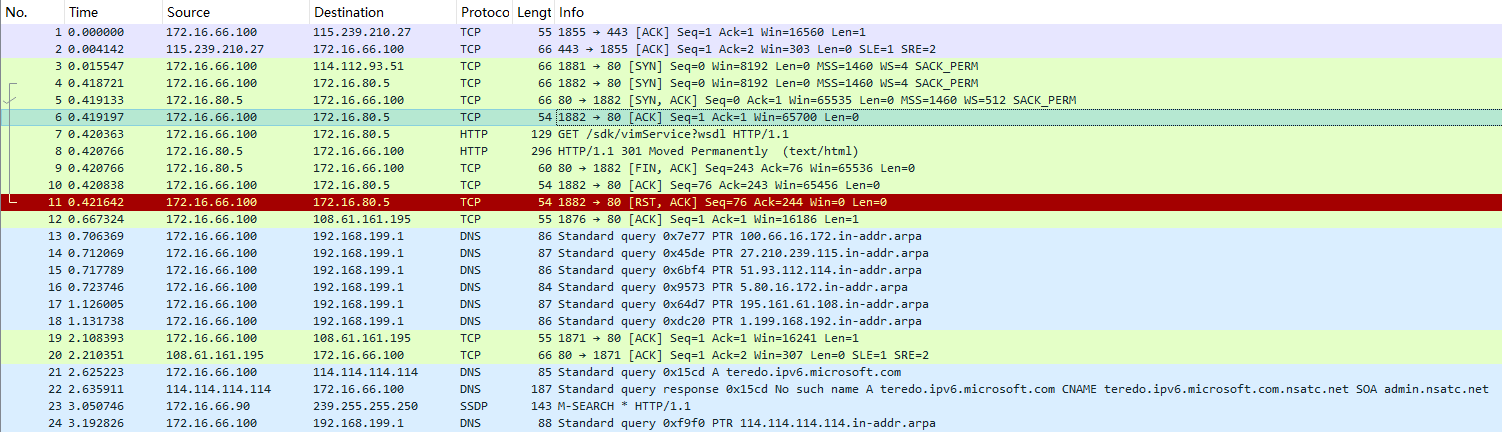

使用Wireshark打开分析:

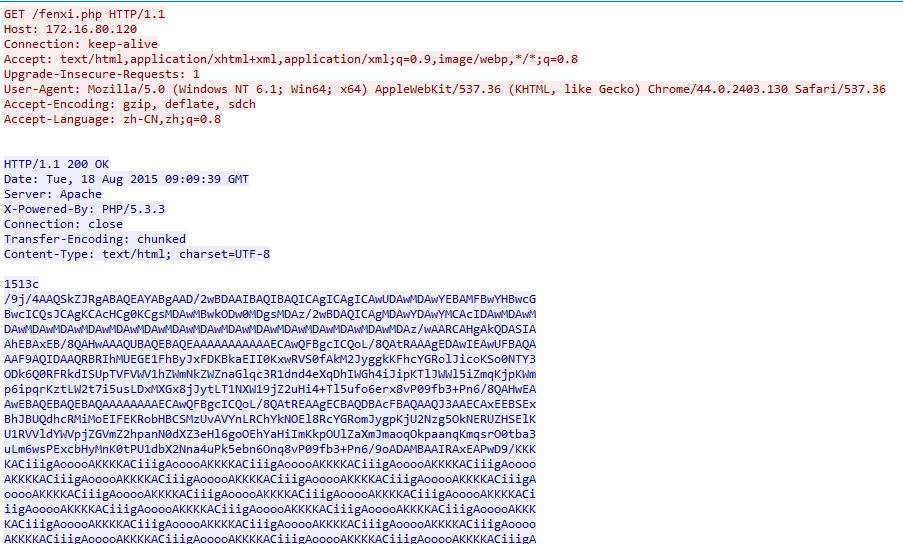

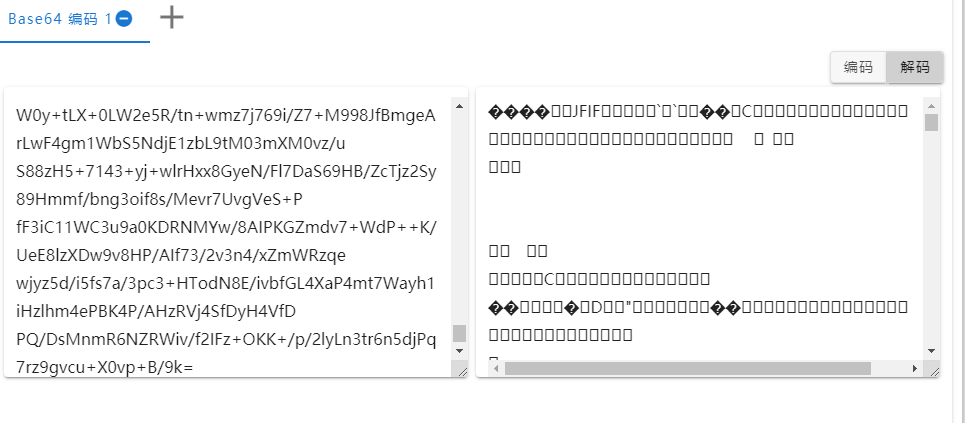

- 直接上流量分析“三把斧”(字符查找、追踪流、文件分析)。首先,查找“flag”“key”等关键字没有收获。其次,通过”统计-协议分析“发现TCP包占比最多,直接追踪TCP流,发现base64编码的字符串,疑似关键文件:

导出对象为http,得到名为fenxi.php的文件,放入CaptEncoder尝试解码发现”JFIF“关键字,即为JPG图片:

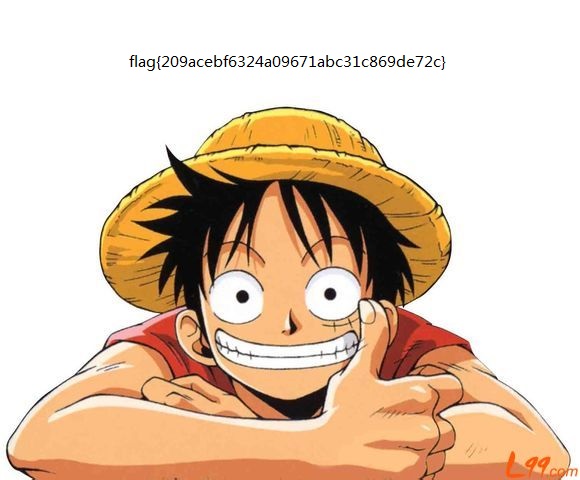

最后通过Python脚本转码并存储为字节对象,得到正常图片结果:

import base64

import binascii

file_path = r'C:\Users\***\Desktop\pcap\fenxi.php'

with open(file_path, 'r') as f:

data = f.readlines()

b64_str = ""

for d in data:

b64_str += d.rstrip() # 去掉每行最后换行符\n

bin_str = base64.b64decode(b64_str) # 输出字节对象

with open("./res1.jpg", "wb") as f:

f.write(hex_str)

flag如下:

2.小结

本题相关知识点为:

- Wireshark追踪流及导出对象

- JPG文件头“JFIF”关键字

- Python转码脚本编写(网上很多在线工具,但真实比赛一般不能使用互联网,用本地脚本更稳妥些)。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?