号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

“业务部门要访问新系统,赶紧把网络打通!”

你迅速配置路由、放通防火墙策略,测试连通——ping 通了,telnet 端口也开了,搞定!

但几天后,安全团队找上门:

“为什么财务服务器能被市场部任意访问?” “谁在什么时候访问了核心数据库?日志在哪?”

网络通了,不等于权限就该开;连上了,不代表可以随便用。

今天来和大家探讨一个被严重低估的运维盲区:网络连通性 ≠ 访问授权。

并为你提供一套“最小权限 + 可审计”落地框架,让每一次开通都经得起安全审查。

一、网络连通 ≠ 权限开放:三层模型

✅ 正确做法:三层联动,缺一不可。

错误示范:

-

仅放通IP+端口 → 任何人在该网段都能访问

-

无身份验证 → 无法区分“张三”和“李四”

-

无日志记录 → 出事找不到责任人

二、安全开通四步

第1步:明确业务需求(Who + What + Why)

-

谁需要访问?(具体用户/角色,而非整个部门)

-

访问什么资源?(精确到IP+端口+URL路径)

-

为什么需要?(业务场景说明,留存审批)

📝 示例: “市场部经理王五(工号M1001)需在工作时间访问HR系统 /api/org-chart 接口,用于季度汇报。”

第2步:实施最小权限(Least Privilege)

-

网络层:源IP限定为用户终端或跳板机,非整个网段

❌ permit 10.10.20.0/24 → 10.10.50.10:443 ✅ permit 10.10.20.105 → 10.10.50.10:443

-

传输层:仅开放必要端口(如HTTPS 443,非全端口)

-

应用层:对接SSO或账号系统,按角色授权

第3步:强制身份认证与会话控制

-

通过堡垒机或零信任网关访问敏感系统

-

会话水印、录屏、剪贴板禁用

-

临时权限:设置有效期(如2小时),自动回收

第4步:开启全链路审计

-

网络设备:记录会话日志(NetFlow/sFlow)

-

防火墙:开启命中日志(含源/目的IP、时间、动作)

-

应用系统:记录操作日志(谁、何时、做了什么)

💡 关键:日志需集中存储,防篡改,保留≥180天(满足等保/GDPR)

三、典型场景安全加固建议

场景1:跨部门访问内部系统

-

✅ 使用应用代理(如Nginx + Auth)替代直接IP访问

-

✅ 通过OAuth2.0或LDAP认证

-

✅ 日志关联用户身份(非仅IP)

场景2:第三方供应商远程维护

-

✅ 必须通过堡垒机接入

-

✅ 权限按工单动态分配

-

✅ 操作全程录像,双人复核高危命令

场景3:云上VPC互通

-

✅ 安全组规则细化到具体实例+端口

-

✅ 启用VPC流日志(Flow Logs)

-

✅ 结合IAM角色控制云平台操作权限

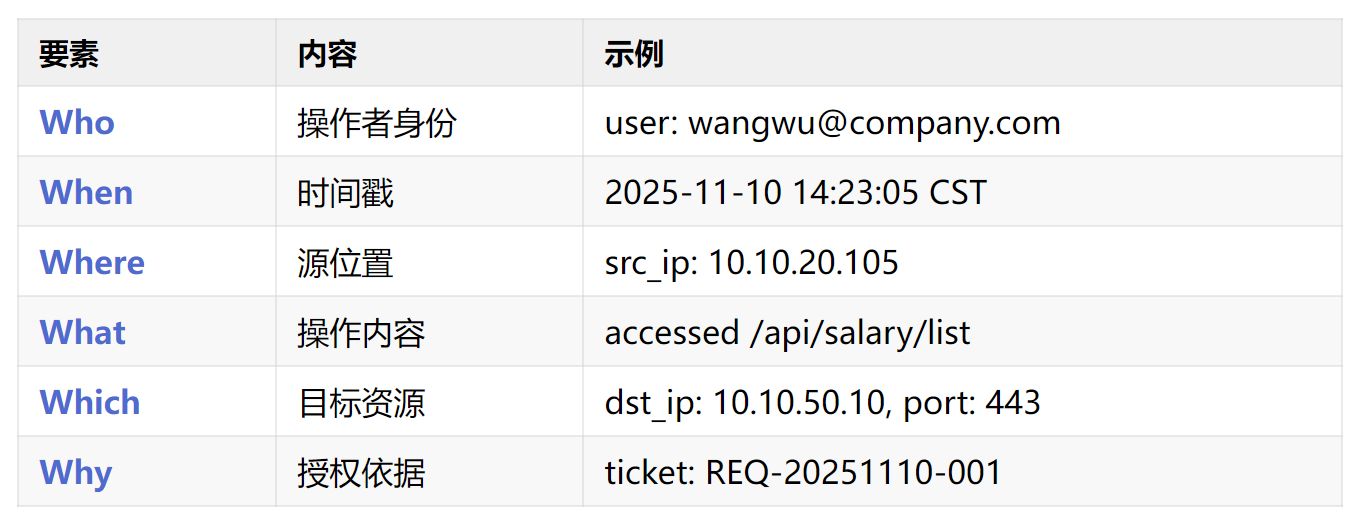

五、审计日志必须包含的6要素

📌 缺少任一要素,审计即失效。

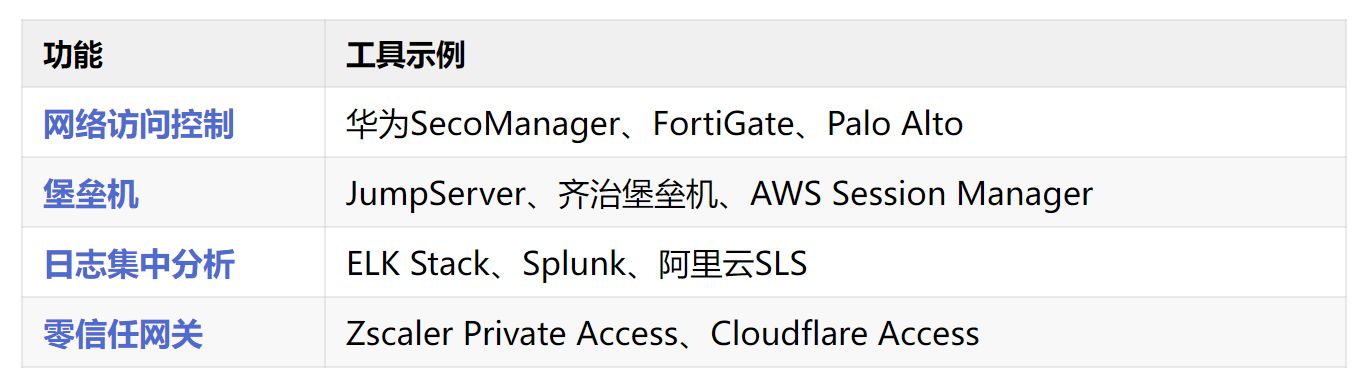

六、工具推荐

七、总结

🎯 记住这三句话:

-

网络打通只是第一步,权限控制才是核心

-

没有审计的访问 = 黑箱操作

-

最小权限 + 全链路日志 = 安全合规的底线

下次再接到“打通网络”的需求,请多问一句:“谁授权?给谁开?留不留痕?”

只有把安全与审计嵌入每一次开通流程,才能真正做到:业务畅通,风险可控,责任可溯。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

950

950

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?