上个月去一家设计院,他们每到下午三点网络就卡得动不了,持续半小时又自动恢复。

一查,是广播风暴。再深挖,发现一台工位上的笔记本连着一个迷你4G路由器。

——设计师为了蹭手机热点,随手一插,结果这台小路由默认开启了DHCP服务,和公司的DHCP服务器“抢”IP,还把自己变成了一个小型广播源。

这种事太常见了。我干了快二十年,见多了:咱们辛辛苦苦做的IP规划、VLAN隔离、STP防护,在一根网线面前,全成了摆设。

今天,我不讲大道理,就告诉你这个让无数网工头疼的“罪魁祸首”,以及怎么把它彻底管住。

今日文章阅读福利:《华为交换机开局配置一本通 》

顺手发个好东西!网工必备资料!!

私信我,发送暗号“一本通”,即可获取这份优质PDF资源。

01 私接设备如何引发IP冲突与环路?

01 IP地址冲突的形成机制

当用户私接一个开启DHCP的路由器并将其LAN口接入公司网络时:

-

该路由器向局域网发送DHCPOFFER报文

-

公司内PC可能从非法DHCP获取IP

-

若该IP已被其他设备占用 → IP冲突

-

即使未冲突,也可能导致网关错误,流量被劫持

典型现象:

- 用户报“IP地址冲突”

- 网络时通时断

- 部分网站打不开(DNS被篡改)

02 二层环路的触发路径

私接设备导致环路的两种方式:

方式1:设备自身成环

-

用户将两根网线插入同一台电脑的两个网口,并连接同一交换机

-

或使用非网管HUB级联

方式2:私接设备绕开STP

-

家用路由器通常不支持STP协议

-

当其连接两个交换机端口时,形成物理环路,但无BPDU阻断

-

导致广播风暴,迅速耗尽带宽与CPU资源

后果:整栋楼网络瘫痪,核心交换机CPU飙升至100%

02 如何识别“罪魁祸首”?三步定位法

第一步:通过DHCP Snooping锁定非法服务器

# 开启DHCP Snooping并配置信任端口

dhcp snooping enable

#

vlan 10

dhcp snooping enable

#

interface gigabitethernet 1/0/24 # 上行口

dhcp snooping trusted

# 查看非法DHCP服务器记录

display dhcp snooping invalid-server

# 输出示例:

# Invalid DHCP Server: 192.168.1.1 (MAC: e8:ab:fa:xx:xx:xx)

# Port: GigabitEthernet1/0/5

结论:直接定位到接口gi 1/0/5,下联设备即为私接路由器。

第二步:通过MAC地址漂移告警发现环路

# 查看MAC漂移记录

display mac-address flapping record

# 输出示例:

# MAC ADDR: 00e0-fc12-3456

# FLAPPED BETWEEN: Gi1/0/5 and Gi1/0/6

判断:若两接口在同一交换机且非堆叠口,极可能形成环路。

第三步:现场排查与确认

-

到达告警端口所在工位

-

检查是否有:

-

多个设备串联(PC → 路由器 → 交换机)

-

使用“多功能转换器”或“网络共享器”

-

笔记本开启“热点”功能并有网线输出

-

经验:财务、设计、临时工位是高发区。

03 根治策略:技术+管理双管齐下

技术防护三重奏

interface gi 1/0/5

interface gi 1/0/5

port-security enable

port-security max-mac-num 2

arp detection trust disable

管理措施

-

制定网络使用规范:明令禁止私接设备

-

工位布线管理:每个工位只留一个信息点

-

定期巡检:结合日志抽查高风险区域

-

员工培训:用真实案例说明危害

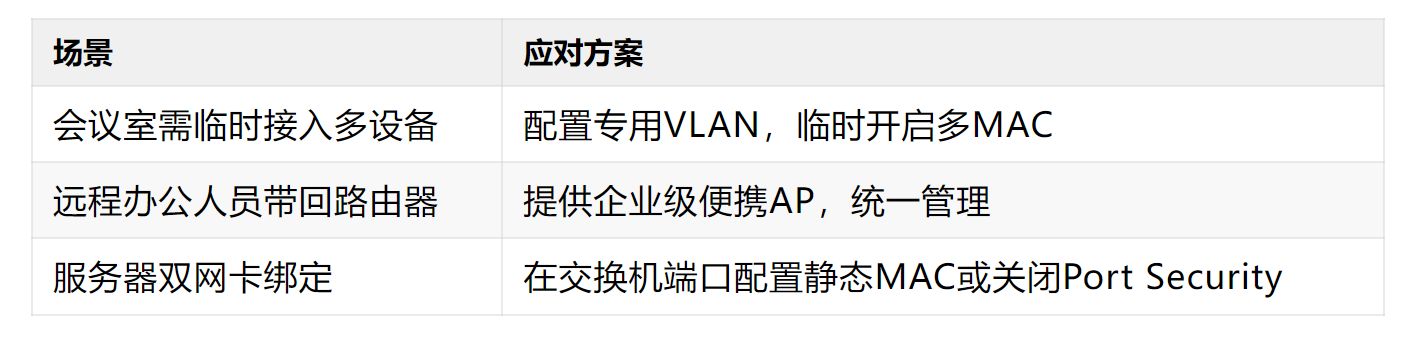

04 特殊场景应对

05 结语

局域网中的IP冲突与环路问题,表面看是技术故障,实则多由终端行为失控引发。

私接设备,尤其是自带DHCP的家用路由器,是破坏网络稳定性的主要源头。

通过部署DHCP Snooping、DAI和Port Security等安全机制,可有效识别并阻断此类风险。同时,应加强管理制度建设,提升用户合规意识。

原创:老原丨资深项目经理,交个朋友吧:laoyuan007666

380

380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?