号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

如果你刚开始接触网络设备,VLAN(虚拟局域网)这个词一定很快就会遇到。

很多人第一反应是:

“VLAN不就是把一个交换机逻辑上切分成多个小网络嘛?它主要就是隔离广播域。”

说得没错,但远远不够。

实际运维中,很多故障都和 VLAN 配置有关,比如:

- DHCP 分不到地址?

- 两台机器 IP 都配置好了,却 Ping 不通?

- 语音电话时断时续,延迟高得吓人?

- 一台服务器上线就导致全网 ARP 风暴?

这些背后,很多都和 VLAN 对通信的影响 有关。

今天从“通信”这个角度,把 VLAN 的本质和影响机制掰开揉碎讲清楚。

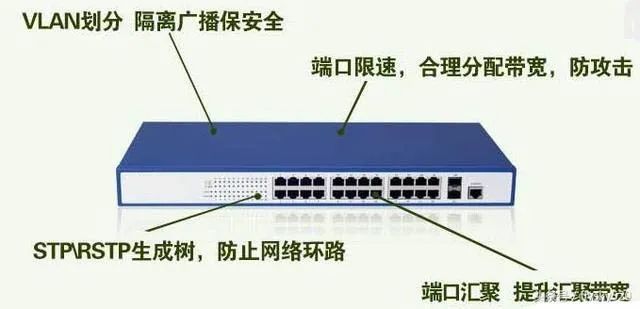

一、VLAN 的本质是什么?

我们先打个比方:

假设一个办公大楼里有 300 台电脑,如果都接在一个大交换机的同一网段(比如 192.168.1.0/24),那么每次有设备发起广播(比如 ARP、DHCP),这 300 台机器都会“听到”。

如果一旦有设备异常,疯狂发广播包,整栋楼的网速都会被拖垮。

VLAN 就是把这 300 台电脑划分成几个小圈子,每个圈子里的广播只能在内部流动,互相不打扰。

所以,VLAN 的底层逻辑就是:

二层隔离(广播域隔离)。

不同 VLAN 的终端,想要通信必须经过三层设备(路由器/三层交换机)。

理解了这个“广播域边界”的概念,才能真正明白 VLAN 会影响哪些通信。

二、VLAN 划分会影响哪些通信?

1. 广播通信(影响最直接)

广播包是 VLAN 隔离最明显的部分:

- 在同一 VLAN 内,ARP 请求、DHCP Discover、NetBIOS 广播都能被所有主机收到。

- VLAN 一旦划开,广播就过不去了。

实际案例:

- 客户端在 VLAN10,DHCP 服务器在 VLAN20 → 客户端拿不到地址。

- 解决方法:在三层设备上配置 DHCP Relay(中继代理),让广播变成单播再转发。

2. 单播通信(点对点通信)

别以为 VLAN 只影响广播,其实 单播流量也会受影响:

- 同一 VLAN 内:交换机只需要查 MAC 表,直接转发。

- 不同 VLAN:必须要走三层路由。

实际案例:

A(VLAN10)想访问 B(VLAN20)。

过程:

- A 先 ARP 查询网关(VLAN10 的网关 IP);

- 三层设备收到数据包后,转发到 VLAN20;

- 三层设备再 ARP 查询 B 的 MAC 地址,然后转发过去。

所以,你能看到,VLAN 隔离实际上是强制所有跨 VLAN 通信走网关。

3. 多播通信(IPTV、视频会议等)

多播流量本质上也是“广播的一种变体”,所以 VLAN 一样会限制它:

- 默认情况下,多播只能在同 VLAN 内流动。

- 想跨 VLAN,就要借助 三层多播协议(如 PIM)+ IGMP Snooping。

实际案例:

- 企业内视频会议系统:主持人推送视频流,如果所有 VLAN 都能收到,带宽直接爆炸。

- 正确做法:在交换机上开 IGMP Snooping,让只有订阅的用户收到数据。

4. ARP 协议(常被忽视的关键点)

ARP 是 IP 到 MAC 的解析机制,属于广播。

- 在同 VLAN 内,ARP 请求能被所有设备看到。

- 不同 VLAN 之间,ARP 请求不会跨 VLAN传递。

实际案例:

- 服务器 A(VLAN10)想访问网关,先发 ARP → VLAN10 内的所有主机都收到,但 VLAN20 完全收不到。

- 所以,如果 ARP 被广播风暴淹没,往往就是 VLAN 划分太大造成的。

5. DHCP(IP 地址分配)

VLAN 和 DHCP 的关系特别紧密:

- DHCP Discover 是广播,只能在 VLAN 内有效。

- 如果 DHCP Server 不在同 VLAN,必须配置 DHCP Relay。

实际案例:

- 常见故障:客户端死活拿不到地址 → 排查发现 DHCP Server 和客户端不在同 VLAN。

- 解决:在网关上配置 ip helper-address,指定 DHCP 服务器的地址。

6. 语音/视频业务(VoIP)

VoIP 很怕延迟和丢包,所以一般单独划分 VLAN,叫做 Voice VLAN。

- 如果语音和数据放在同 VLAN,一旦有人下载大文件,语音延迟就会严重。

- 专门的 Voice VLAN 可以配合 QoS 保证优先级。

实际案例:

- 办公室电话“卡顿” → 后来发现电话机和电脑都在同 VLAN,数据流量把语音流量压制了。

7. 网络协议类通信(STP、CDP、LLDP 等)

- VLAN 也会影响到交换机之间的管理协议。

- 例如 STP(生成树),它是在 VLAN 级别运行的(每个 VLAN 单独算一棵树)。

- 如果 VLAN 划分过多,STP 开销会成倍增加。

小结

到这里,你会发现 VLAN 的影响范围其实非常广,不仅仅是“广播被限制”:

- 广播:ARP、DHCP、NetBIOS → VLAN 内有效。

- 单播:不同 VLAN 必须走路由。

- 多播:需要额外协议才能跨 VLAN。

- ARP/DHCP:最容易踩坑。

- 语音/视频:需要单独 VLAN。

- STP/CDP 等协议:VLAN 数量直接影响网络收敛效率。

所以,VLAN 不是“随便划分”,而是牵一发而动全身。

那么问题来了:VLAN 到底该怎么划?

- 按部门划?财务一个 VLAN、研发一个 VLAN?

- 按业务划?语音一个 VLAN、视频一个 VLAN?

- 还是图省事,所有人都在同一个 VLAN?

很多新人网工在这里容易走极端:

要么 不划分 VLAN,全网平铺直叙;要么 拼命细分 VLAN,结果自己管到怀疑人生。

继续来讲:VLAN 的最佳划分原则,以及常见误区。

三、VLAN 划分的三大核心原则

1. 按业务/功能划分(推荐)

最常见也最合理的方法是 按业务或功能区分 VLAN。

例如:

- VLAN10:办公网(PC、打印机)

- VLAN20:服务器网

- VLAN30:语音电话网

- VLAN40:监控摄像头网

优点:

- 管理清晰,问题一定位到 VLAN 就能判断业务范围。

- 不同业务流量隔离,减少干扰。

- 配合 ACL,可以精细化控制业务间访问权限。

实际案例:

- 某企业把电话机和 PC 放在同 VLAN,结果下班后有人开大文件下载,电话延迟高得惊人。后来分出 Voice VLAN,问题解决。

2. 按安全隔离划分

有些 VLAN 的主要目的是 安全控制。

例如:

- 财务 VLAN 和研发 VLAN 不能互访。

- 访客 VLAN 必须隔离,只能访问互联网,不能访问内部服务器。

这里要记住:

- VLAN 只是二层隔离,跨 VLAN 通信还是可能的,只要三层设备允许。

- 真正的安全控制,要靠 ACL/防火墙 配合 VLAN 一起用。

实际案例:

- 某公司访客 Wi-Fi 接入到办公 VLAN,结果外包人员可以直接扫内网的服务器 → 后来改成独立 VLAN 并配 ACL,才避免数据泄露。

3. 按物理/位置划分(次选方案)

在一些场景里,VLAN 可能按照 物理位置 来划,比如:

- A 楼一层一个 VLAN,二层一个 VLAN。

- IDC 机房每个机架一个 VLAN。

这种方式的好处是 容易管理、排错,但不适合复杂业务环境。

四、常见 VLAN 划分误区

1. VLAN 太大:全网一个 VLAN

问题:

- 广播风暴风险极高。

- 一旦有设备故障,可能影响整个网络。

- 排错难度极大,ARP 表一大片,根本看不清谁是谁。

案例:

- 某公司 200 台 PC 全在 VLAN1,结果一台网卡坏掉疯狂发 ARP 广播,导致全公司网速瘫痪。

2. VLAN 太小:一个人一个 VLAN

有些新人觉得 VLAN 隔离越彻底越安全,于是搞成:

- 财务部 10 人,10 个 VLAN。

- 研发部 30 人,30 个 VLAN。

问题:

- VLAN 过多,管理复杂,交换机 MAC 表压力增大。

- 跨 VLAN 流量过多,三层设备负担大。

- STP(生成树)开销暴涨,导致收敛慢。

案例:

- 某医院把每台监控摄像头放到单独 VLAN,结果 100 多个 VLAN,交换机 CPU 占用飙升,最终画面一卡一卡。

3. VLAN 只划不管:没有配合 ACL/QoS

很多人以为 VLAN 一划就安全了,其实 VLAN 只是“逻辑分组”。

- 如果不配 ACL,跨 VLAN 照样能互访。

- 如果不配 QoS,语音 VLAN 依然可能被压制。

案例:

- 一个电商公司,支付 VLAN 和测试 VLAN 分开了,但 ACL 没配,结果测试 VLAN 的人能直接访问支付数据库。

五、最佳实践:VLAN 划分建议

- 普通办公网:按部门或楼层划 VLAN(每个 VLAN 30~200 台设备为宜)。

- 关键业务网:语音、监控、服务器,建议独立 VLAN。

- 访客网络:必须单独 VLAN + ACL 限制。

- 跨 VLAN 通信:只允许必要的访问,其余全部拒绝。

- VLAN 数量控制:建议单台交换机不超过 50~100 个 VLAN,避免 STP 开销。

结尾

一句话总结:

VLAN 的作用远不止“广播隔离”。

VLAN 划分不合理,轻则业务偶尔掉线,重则全网瘫痪。

原则是:既要隔离风险,又要控制复杂度。

所以,一个成熟的网工在做 VLAN 规划时,一定要结合 业务、安全、性能、管理 多个角度,而不是“凭感觉”。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

279

279

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?