快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

创建一个面向初学者的漏洞防护教学应用。功能包括:1. 漏洞的简单动画解释;2. 基础防护措施图文指南;3. 一键检测脚本;4. 常见问题解答;5. 学习进度跟踪。界面友好,使用大量可视化元素,避免技术术语,提供语音讲解选项。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

最近听说F5和Nginx爆出了一个编号为CVE-2025-23419的安全漏洞,很多刚入行的同学可能对这个漏洞还不太了解。作为一个刚经历过这个漏洞修复过程的过来人,我想用最直白的语言分享下我的理解,希望能帮助技术新手快速掌握防护要点。

-

漏洞原理通俗版 想象一下,F5和Nginx就像是网络世界的交通警察,负责指挥数据包的流动。而这个漏洞相当于警察的指挥手势被坏人破解了,导致他们可以伪造通行证,让危险数据混入正常流量中。具体来说,攻击者可以通过构造特定请求,绕过权限检查或触发系统错误。

-

漏洞危害三宗罪

- 数据泄露风险:攻击者可能窃取服务器上的敏感信息

- 服务瘫痪可能:恶意请求可能导致服务器崩溃

-

权限提升隐患:普通用户可能获得管理员权限

-

自查三步骤 即使不懂代码,也可以通过这几个简单方法检查系统是否受影响:

- 查看设备型号和版本号(就像看手机系统版本一样简单)

- 对比官方公布的受影响版本列表

-

运行简单的在线检测工具(后面会介绍)

-

防护措施四件套 针对这个漏洞,新手可以采取这些基础防护措施:

- 立即更新:就像手机系统提示更新一样,尽快升级到安全版本

- 临时方案:如果暂时不能升级,可以按照官方指导关闭某些功能

- 访问控制:设置防火墙规则,限制可疑IP访问

-

监控日志:定期检查异常访问记录(有可视化工具可以帮忙)

-

检测工具使用指南 平台提供的检测脚本使用超级简单:

- 打开网页版工具界面

- 输入需要检测的网址或IP

- 点击运行按钮等待结果

-

查看直观的检测报告(红绿灯式风险提示)

-

常见问题解答 收集了几个新手最常问的问题: Q:更新会不会影响现有服务? A:官方补丁都经过充分测试,建议在维护时段更新

Q:没有专业技术团队怎么办? A:可以使用托管服务或云平台提供的自动防护

Q:如何知道攻击已经发生? A:关注异常流量突增、陌生进程等迹象

- 学习路径建议 给想要深入学习的同学推荐渐进式学习路线:

- 第一周:掌握基础概念和自查方法

- 第二周:学习配置简单的防护规则

- 第三周:了解漏洞挖掘基本原理

- 第四周:参与漏洞复现实验

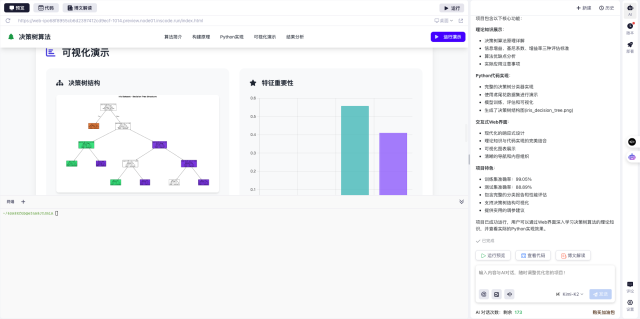

整个学习过程中,我发现InsCode(快马)平台特别适合新手实践。不需要配置复杂环境,直接在网页上就能运行检测脚本,还有直观的可视化结果展示。最方便的是漏洞复现环境一键搭建功能,避免了传统方式需要折腾虚拟机的麻烦。

作为安全小白,我觉得最重要的是先建立基础认知,再通过实操巩固知识。这个平台正好提供了从理论到实践的平滑过渡,让我这种初学者也能快速上手。如果你也在学习网络安全,不妨从这里开始你的探索之旅。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

创建一个面向初学者的漏洞防护教学应用。功能包括:1. 漏洞的简单动画解释;2. 基础防护措施图文指南;3. 一键检测脚本;4. 常见问题解答;5. 学习进度跟踪。界面友好,使用大量可视化元素,避免技术术语,提供语音讲解选项。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?