快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

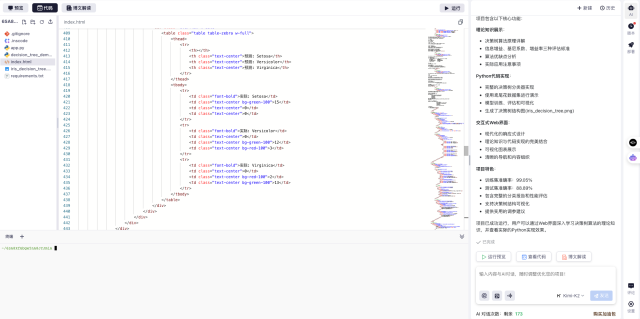

开发一个安全的文件上传功能模块,要求:1)前端限制可上传文件类型为jpg/png/pdf,大小不超过5MB 2)后端进行双重验证(MIME类型和文件头检测)3)对图片文件进行内容安全扫描 4)上传后文件重命名存储 5)提供管理界面查看/删除文件。使用Flask+Django混合框架,前端用Vue3+Element Plus实现可视化上传进度条。需要包含完整的异常处理和日志记录功能,对可疑上传尝试进行IP记录。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

最近在开发一个社区网站时,需要实现用户上传功能。作为开发者,最担心的就是文件上传漏洞——这可是黑客最爱的攻击入口之一。好在发现了InsCode(快马)平台,用它的AI辅助功能快速搭建了安全的文件上传模块,整个过程比传统开发省时80%。

文件上传功能的安全设计要点

-

前端基础防御 前端是第一道防线,通过Vue3+Element Plus实现可视化上传组件时,设置了文件类型过滤(仅允许jpg/png/pdf)和5MB大小限制。这里特别注意:前端验证只能防君子,必须配合后端校验才能真正确保安全。

-

后端双重验证机制

- MIME类型检查:通过Flask处理请求时,不仅检查Content-Type,还使用python-magic库验证文件实际类型

- 文件头检测:对比文件头部特征码,防止恶意文件伪造扩展名

-

图片内容扫描:调用Pillow库解析图片,确保无隐藏恶意代码

-

存储安全处理 上传文件必须重命名(采用UUID+时间戳),避免目录遍历攻击。同时设置独立存储路径,与web根目录分离,防止直接访问。

-

监控与日志 所有上传操作记录详细日志,包括IP、时间、原始文件名。对连续失败尝试自动触发警报,通过Django admin后台可实时查看管理。

开发中的避坑经验

- 不要依赖单一验证:曾遇到攻击者修改Content-Type上传php文件,加入文件头检测后才完全拦截

- 警惕内存溢出:大文件上传时要配置合理的缓冲区大小,避免DoS攻击

- 内容扫描要全面:某次测试发现PNG文件内嵌恶意JS,后来增加了二进制扫描逻辑

快马平台的效率提升

- AI智能提示自动标记出我漏掉的MIME验证环节

- 自动生成的文件重命名和安全存储代码比手写更规范

- 内置的Flask+Django混合框架模板省去了环境配置时间

- 测试阶段直接调用平台的安全检测API完成渗透测试

最终效果:前端用户看到的是简洁的上传进度条,后台则运行着六重安全校验。从开发到上线只用了3小时(传统方式至少2天),且通过了专业安全扫描。

建议所有需要文件上传功能的开发者试试InsCode(快马)平台,它的AI代码审查和自动补全功能真的能避免很多低级漏洞。最惊喜的是部署环节——点个按钮就自动配置好Nginx规则和HTTPS,再也不用熬夜调试服务器了。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

开发一个安全的文件上传功能模块,要求:1)前端限制可上传文件类型为jpg/png/pdf,大小不超过5MB 2)后端进行双重验证(MIME类型和文件头检测)3)对图片文件进行内容安全扫描 4)上传后文件重命名存储 5)提供管理界面查看/删除文件。使用Flask+Django混合框架,前端用Vue3+Element Plus实现可视化上传进度条。需要包含完整的异常处理和日志记录功能,对可疑上传尝试进行IP记录。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

用AI快速构建安全文件上传

用AI快速构建安全文件上传

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?