附上题目下载链接Easy_CrackMe

题目提示:字符串!字符串!字符串!字符串!

我们先运行一下程序看看会怎样

用PEiD查壳工具看一下先(ρ_・).。

发现无壳 VC++6.0的语言 win32

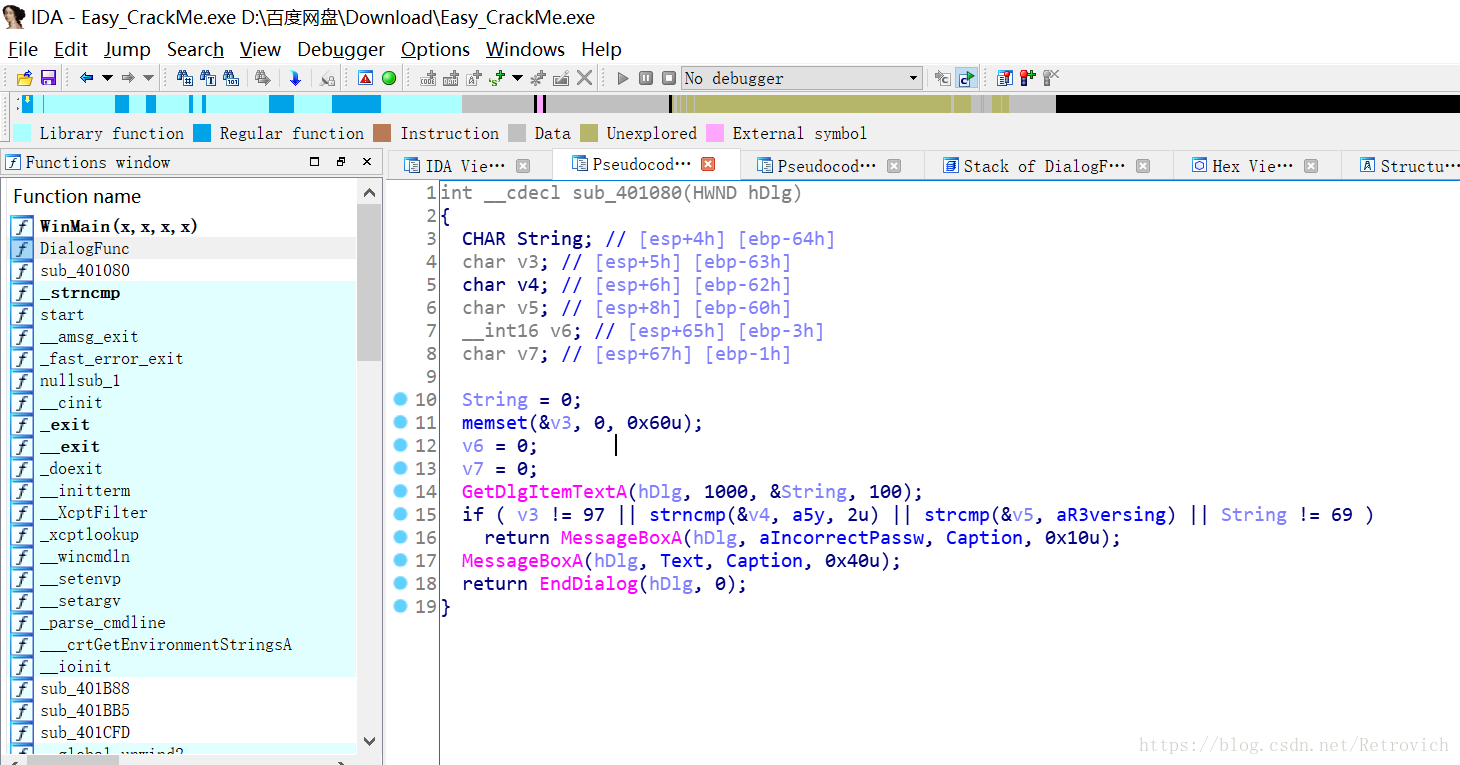

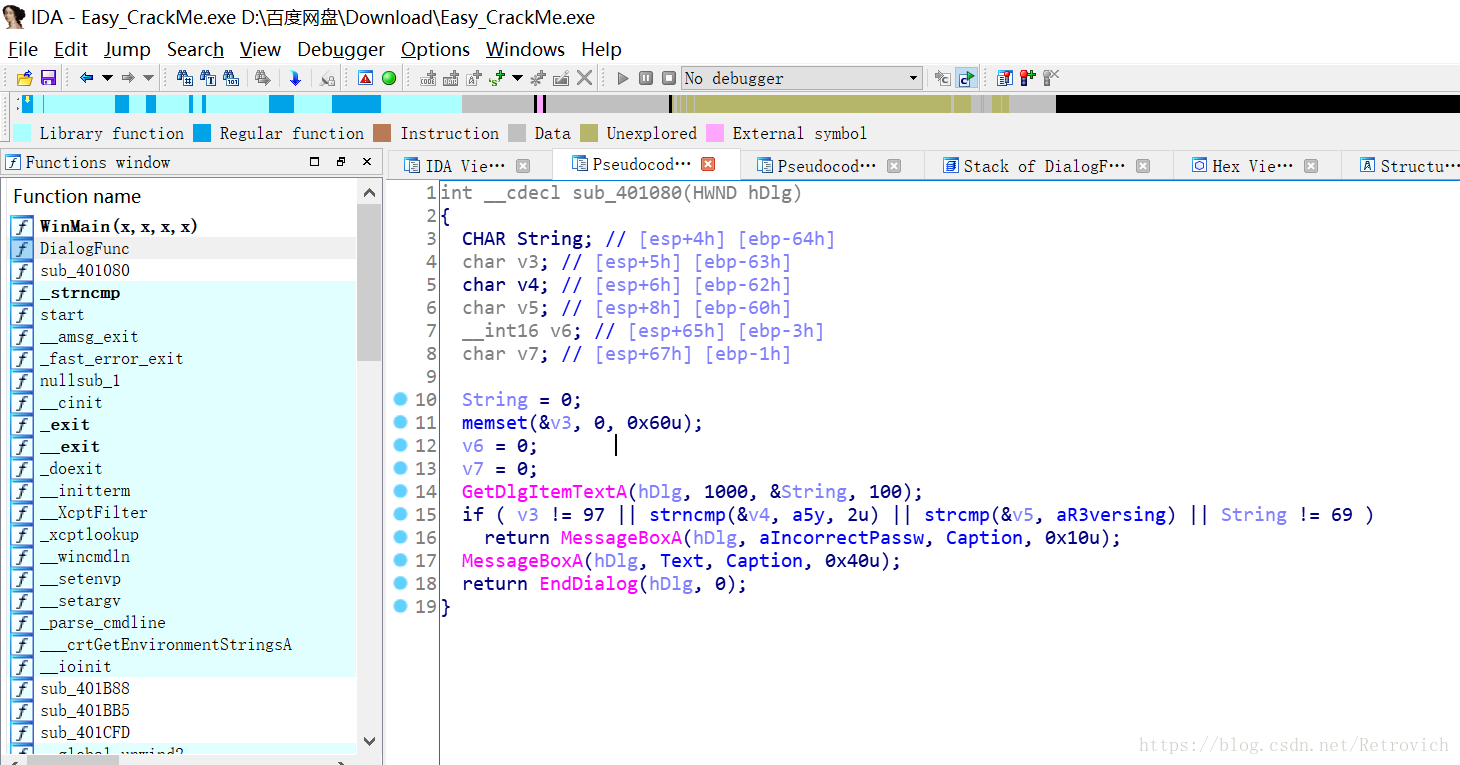

想到提示信息是字符串 emm 那还是拖到IDA32位里面看看吧

一般有窗口的题目都是找Dialog的函数位置(划重点

于是我们找到这里

点击F5进入伪代码区域

进入箭头部分的区域

这里是比较关键的地方了( *⊙~⊙)

本文通过分析逆向工程题目Easy_CrackMe,揭示其背后的密码验证逻辑。通过IDA分析,发现关键函数sub_401080中涉及的字符串比较,包括特定字符'a'、'5y'、'R3versing'和'E',并揭示了正确密码为'Ea5yR3versing'。此外,提供了使用IDA快速查找字符串的简便方法。

本文通过分析逆向工程题目Easy_CrackMe,揭示其背后的密码验证逻辑。通过IDA分析,发现关键函数sub_401080中涉及的字符串比较,包括特定字符'a'、'5y'、'R3versing'和'E',并揭示了正确密码为'Ea5yR3versing'。此外,提供了使用IDA快速查找字符串的简便方法。

附上题目下载链接Easy_CrackMe

我们先运行一下程序看看会怎样

用PEiD查壳工具看一下先(ρ_・).。

发现无壳 VC++6.0的语言 win32

想到提示信息是字符串 emm 那还是拖到IDA32位里面看看吧

于是我们找到这里

点击F5进入伪代码区域

进入箭头部分的区域

这里是比较关键的地方了( *⊙~⊙)

7139

7139

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?