一、概要

靶机地址:192.168.64.137

攻击机地址:192.168.64.128

靶机下载地址:https://download.vulnhub.com/darkhole/darkhole_2.zip二、主机发现

扫描局域网主机,找到靶机ip

三、信息收集

1、git源码泄露

nmap扫描一下,22端口ssh服务和80端口web服务是开着的

根据扫描的信息显示,web服务是有git源码泄露的

使用wget将泄露的git源码下载下来

wget -r http://192.168.64.137:80/.git/

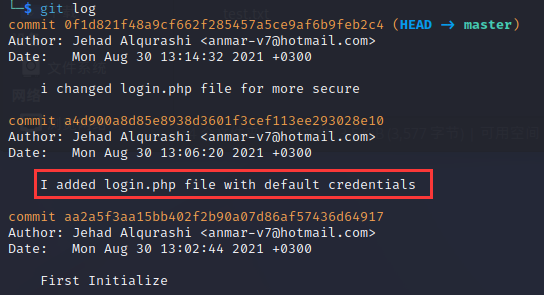

2、git log查看日志

使用git log查看日志

明显发现对login.php做了修改

添加了具有默认登录凭证的的login.php文件

3、git show得到账号密码

git show查看一下

得到账号密码

mail:lush@admin.com

password:321登录成功

本文详述了一次渗透测试的过程,包括通过扫描发现靶机,利用git源码泄露获取登录凭证,进行SQL注入获取数据库信息,通过SSH连接并端口转发,最终反弹shell并实现提权。

本文详述了一次渗透测试的过程,包括通过扫描发现靶机,利用git源码泄露获取登录凭证,进行SQL注入获取数据库信息,通过SSH连接并端口转发,最终反弹shell并实现提权。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1736

1736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?