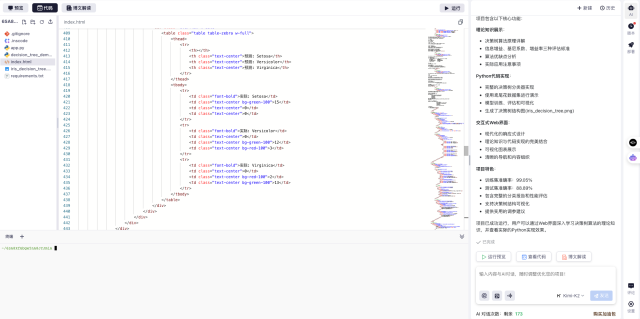

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框输入如下内容

帮我开发一个网络协议分析演示系统,帮助学生理解IP数据报分片原理。系统交互细节:1.模拟不同大小的数据包发送 2.展示IP头部字段变化 3.可视化分片过程 4.对比TTL变化规律。注意事项:需包含ICMP请求和TTL超时场景。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

实验核心要点解析

- IP数据报基础结构

- 通过traceroute程序生成的数据包可以清晰观察到20字节的IP头部结构

-

关键字段包括:总长度(Total Length)、标识(Identification)、片偏移(Fragment Offset)、生存时间(TTL)和头部校验和(Header Checksum)

-

分片机制验证方法

- 当发送2000字节大包时,以太网MTU限制会触发分片

- 第一个分片包含1480字节有效载荷(20字节IP头+1480数据),后续分片依次携带剩余数据

-

通过Flags字段的More fragments位和Fragment Offset值可判断分片顺序

-

TTL运作原理

- 初始设置TTL=1时,第一跳路由器会返回ICMP超时消息

- 每经过一个路由器节点TTL值减1,直到归零时触发错误报告

-

TTL机制有效防止了网络中的"僵尸数据包"无限循环

-

字段变化规律

- 变化的字段:Identification(每个包唯一)、TTL(逐跳递减)、Header Checksum(每次重新计算)

-

不变的字段:版本号、源/目的IP地址、上层协议类型(ICMP固定为1)

-

实验工具技巧

- Windows平台推荐使用PingPlotter替代系统自带tracert

- 需注意免费版功能限制,专业版可自定义数据包大小和跟踪次数

- 捕获数据时建议设置合适的过滤条件避免干扰数据

常见问题解决方案

-

数据包不完整

部分路由器可能丢弃探测包,建议选择知名网站作为跟踪目标,如google.com或baidu.com -

分片识别困难

在Wireshark中可使用"ip.flags.mf == 1"过滤器专门查看分片包 -

字段值混淆

IP头部长度单位是4字节,实际值需要将Header Length字段值×4计算 -

实验环境限制

若无法实际抓包,可使用教材提供的示例数据文件进行分析练习

平台体验建议

这个实验涉及的网络协议分析非常适合在InsCode(快马)平台进行拓展实践。平台提供即开即用的网络模拟环境,无需本地安装Wireshark等工具,通过浏览器就能完成:

- 快速生成协议分析演示页面

- 可视化展示数据包传输过程

- 自由调整参数观察不同场景

实际测试发现,平台的一键部署功能特别适合此类需要持续监听网络流量的实验场景,避免了复杂的本地环境配置问题。对于计算机网络学习者来说,能够快速验证理论知识的实际表现,大大提升了学习效率。

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

5229

5229

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?