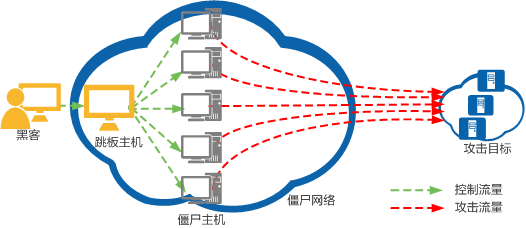

僵尸网络的组成

僵尸网络一般由黑客、控制协议、跳板主机、僵尸主机组成,僵尸网络的控制者通过特定的控制协议与僵尸主机上的客户端通信,从而远程控制僵尸网络上的僵尸主机。

僵尸网络的组成

-

黑客:

黑客即僵尸网络的控制者,能够控制僵尸网络上的僵尸主机。

-

跳板主机:

用来控制僵尸主机的计算机,黑客通过跳板主机下发控制指令,实现僵尸网络中大片僵尸主机的控制。

-

控制协议:

控制协议是僵尸网络的控制者用来控制僵尸主机的媒介。其中IRC是黑客常用的通信协议,黑客为僵尸主机创建IRC信道,通过IRC信道将命令发送到所有僵尸主机上,从而达到控制僵尸主机的目的。

-

僵尸主机:

已经被黑客控制的主机被称为僵尸主机(Bot),可以用来在远程操纵下执行恶意任务。

僵尸网络( Botnet) 是指黑客采用一种或多种传播手段,将大量主机感染僵尸程序病毒,被感染的主机通过控制协议接收黑客的指令,从而在黑客和被感染主机之间所形成的可一对多控制的网络 。僵尸网络这个名字,是为了更形象地让人们认识到这类危害的特点:众多的计算机在不知不觉中如同僵尸群一样被人驱赶和指挥着,成为被人利用的一种工具。

僵尸网络的构建过程

构建僵尸网络的基本阶段可以简化为以下三个步骤:

-

暴露:黑客利用系统漏洞将用户暴露在恶意软件中。

-

感染:用户设备在不经意间感染了可以控制其设备的恶意软件。

-

激活:黑客动员受感染的设备实施攻击,攻击者将所有受感染的计算机组织到一个僵尸网络中,并通过控制协议进行远程管理。

僵尸网络常见的传播路径

僵尸网络有以下常见的几种传播手段:

-

操作系统漏洞。其原理是黑客通过攻击主机操作系统所存在的系统漏洞获得操作系统的访问权,并在Shellcode 执行僵尸程序时,将被攻击的计算机感染成为僵尸主机。黑客还会将僵尸程序和蠕虫进行结合,从而使僵尸程序能够进行自动传播,典型的僵尸程序AgoBot,就是实现了僵尸程序自动传播。

-

邮件传播。黑客常常会在邮件附件中携带僵尸程序或者在邮件内容中包含下载僵尸程序的链接,并通过发送大量邮件传播僵尸程序,利用一系列社会工程学的技巧诱导邮件接收者执行附件或点击链接,有时还会利用邮件客户端的漏洞自动执行僵尸程序,使得邮件接收者的主机被感染成为僵尸主机。

-

即时通讯软件。黑客利用即时通讯软件向好友列表中的好友发送执行僵尸程序的链接,并通过社会工程学技巧诱骗其点击,从而感染主机,如2005年年初爆发的MSN性感鸡(Worm.MSNLoveme)采用的就是这种方式。

-

恶意网站脚本。黑客在提供Web服务的网站HTML页面上绑定恶意脚本,当访问者访问这些网站时就会执行恶意脚本,将僵尸程序下载到主机上并被自动执行,使得访问者的主机变成僵尸主机。

僵尸网络的危害

僵尸网络构成了一个攻击平台,僵尸主机的数量可以达到数百、数万甚至数百万台,利用僵尸网络可以发起各种各样的攻击行为,导致整个基础信息网络或者重要应用系统瘫痪,也可以造成大量机密或个人隐私泄漏,下面是常见的利用僵尸网络发动的攻击行为:

-

发动DDoS攻击

僵尸网络发动DDos攻击是当前僵尸网络最主要的威胁之一,黑客可以向自己控制的所有僵尸主机发送指令,让它们在特定的时间同时开始连续访问特定的网络目标,从而达到DDos攻击的目的。由于僵尸主机的数量较多,而且可以同步进行DDos攻击,使得DDoS攻击危害更大,更加难以防范。

DDoS攻击示意图 -

发送垃圾邮件

黑客利用僵尸网络发送大量的垃圾邮件,由于垃圾邮件的发送方是僵尸主机,因此黑客自身可以很好地隐藏自身的IP信息。

-

个人信息泄露

僵尸网络的控制者可以从僵尸主机中窃取其用户的各种敏感信息,例如个人账号密码、机密数据等。

-

滥用资源

黑客利用僵尸网络从事各种需要耗费网络资源的活动,从而使用户的网络性能受到影响,甚至带来经济损失。例如:种植广告软件;利用僵尸主机的资源存储大型数据和违法数据等,利用僵尸主机搭建假冒的银行网站从事网络钓鱼的非法活动。

-

僵尸网络挖矿

黑客通过控制大量僵尸主机进行挖矿活动,占用了受害者主机的运算能力并导致主机温度升高,并消耗额外的电力。

如何防范僵尸网络

-

创建安全密码

对于许多易受攻击的设备,通过创建安全密码可以有效防止僵尸网络的入侵。创建安全密码会使暴力破解变得困难,创建复杂的安全密码会使暴力破解几乎不可能。

-

密切监控网络状态

密切监视网络是否有异常活动,如果有存在网络异常及时处理,并留意设备是否遭受到了恶意软件的攻击。

-

定期检查系统文件

定期审视系统中的文件,删除不需要的垃圾文件,防止僵尸网络通过恶意程序入侵。

-

仅执行受认证的软件服务

不随意打开来路不明软件,仅运行受认证的软件服务,可以有效防止黑客通过恶意软件侵入主机。

华为HiSecEngine USG6000E和USG6000F系列AI防火墙可将帮助大中型企业、数据中心等客户有效防范网络中各种常见的僵尸网络攻击。设备部署在企业内网出口处并开启攻击防范功能,能够区分出正常流量和攻击流量,对正常流量进行放行,对于攻击流量进行阻断。从而有效保障了企业内网服务器和PC的正常运行,使服务器能够响应正常用户的业务需求,内网用户的PC能够正常工作。

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

524

524

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?