还在问CTF是啥?这篇“网安扫盲贴”,带你从入门到入坑!

CTF?听起来像某种神秘代码,新手该如何玩转?

CTF(Capture The Flag),江湖人称“夺旗赛”,在网络安全界,它可是技术大佬们华山论剑的舞台。话说这CTF,1996年就诞生于DEFCON全球黑客大会了,当年是为了避免大家真刀真枪地互黑,才 придумали这种比拼方式。如今,CTF已经火遍全球网络安全圈,成了潮流竞赛。而DEFCON,作为CTF的鼻祖,其CTF比赛更是被誉为网络安全界的“世界杯”,技术含量和影响力都是杠杠的!

为啥要玩CTF?

想入门渗透测试,不得找点靶场练练手?但现在《网络安全法》在那儿摆着,未经授权,你敢随便扫别人网站?小心进去“喝茶”!最近就有一则新闻:

这小伙只是扫了一下,攻击都被防火墙挡住了,啥也没捞着,结果还是喜提“银手镯”一副,真是赔了夫人又折兵……

所以,千万别手贱乱扫国内网站,尤其是教育、政府单位的!但是,对于咱们这些刚入门的小白来说,没有个合适的练手环境也不行啊。那些常见的靶机,对新手来说又太复杂,容易让人一脸懵逼,不知从何下手。

这时候,CTF就派上大用场了!CTF的题目,一般会把一个或几个知识点揉在一起,目标明确,就像游戏里的任务一样。如果你想体验一把当网络安全大佬的成就感,边玩边学,CTF绝对是你的不二之选!

CTF有哪些姿势?(类型介绍)

- MISC(安全杂项):这个可是个“万金油”类型,啥都有可能考。流量分析、电子取证、人肉搜索、数据分析、大数据统计……简直是包罗万象! 比如,给你一个流量包让你抽丝剥茧;或者让你化身福尔摩斯,来个取证分析。主要考察的就是你的综合知识储备,范围广到没朋友。

- PPC(编程类):想成为代码界的弄潮儿?那就来PPC吧!这类题目主要考察你的编程能力和算法实现。你需要像个黑客一样,逆向编写算法,批量处理数据。有时候,用代码解决问题,效率可是杠杠的!当然,PPC比起ACM来说,还是稍微简单点的。编程语言嘛,Python绝对是你的好基友!

- CRYPTO(密码学):想破解007的密码?CRYPTO就是你的舞台!这类题目专门考察各种加密解密技术,从古典密码到现代密码,甚至还有出题人自创的“黑科技”密码!想挑战自己密码学知识的极限?来这里就对了!

- REVERSE(逆向):想知道软件背后的秘密?REVERSE让你一探究竟!这类题目需要你具备强大的反汇编、反编译功底,像个侦探一样,拨开代码的迷雾。汇编、堆栈、寄存器,这些都是你的必备技能。当然,逻辑思维能力也是必不可少的!REVERSE可是线下比赛的重头戏哦!

- STEGA(隐写):想玩点刺激的?STEGA让你体验一把“谍影重重”!这类题目会把Flag藏在图片、音频、视频等各种数据载体里,让你像个特工一样去挖掘。Flag可能被藏在载体的某个角落,也可能被伪装成空白的二进制数据。你需要像福尔摩斯一样,拥有敏锐的洞察力!

- PWN(溢出):想体验“攻破一切”的快感?PWN让你肾上腺素飙升!在黑客圈里,PWN就代表着攻破和权限。在CTF比赛中,它指的是溢出类题目,比如栈溢出、堆溢出等等。PWN在线上比赛中也会出现,但比例不会太高。到了线下比赛,PWN和REVERSE可是决定战队实力的关键!

- WEB(web类):互联网时代,WEB应用无处不在,CTF当然也少不了WEB的身影!这类题目会涉及到各种常见的Web漏洞,比如注入、XSS、文件包含、代码审计、上传等等。当然,出题人也不是吃素的,他们会设置各种安全过滤,让你绞尽脑汁去绕过。WEB题目在国内非常受欢迎,毕竟大多数网络安全er都是从Web日站开始的嘛!

CTF竞赛模式,总共有以下三大流派:

一、解题模式(Jeopardy):

这种模式就像是网络安全界的奥赛,参赛队伍通过互联网或现场网络,解决各种网络安全技术难题,按照解题的分值和时间来排名。题目类型丰富多样,包括逆向、漏洞挖掘与利用、Web渗透、密码、取证、隐写、安全编程等等。

二、攻防模式(Attack-Defense):

这种模式就像是网络安全界的“吃鸡”游戏,参赛队伍在网络空间里互相攻击和防守。你需要挖掘对方服务的漏洞,攻击对方来得分;同时,也要修补自身服务的漏洞,避免被对方攻击丢分。攻防模式竞争激烈,观赏性强,非常考验团队的配合和技术实力。

三、混合模式(Mix):

这种模式是解题模式和攻防模式的结合体。参赛队伍可以通过解题获得一些初始分数,然后通过攻防对抗来增减分数,最终以得分高低来决定胜负。

CTF 比赛中,还有个“一血”的说法,第一个提交Flag的人能获得额外的分数加成,所以手速也是很重要的!当然,一般情况下,你可能抢不过那些大佬……

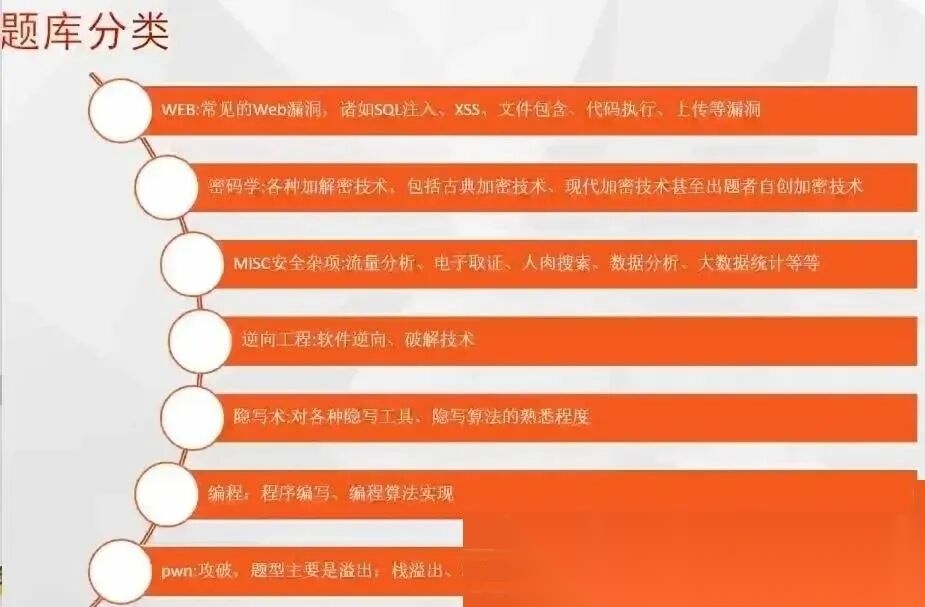

想知道每个类型都有哪些具体的题目?

最好的办法就是去参加一次 CTF 赛事,亲身体验一下,你就什么都明白了!

CTF vs 真实渗透:

真实的渗透测试,流程非常复杂,需要从信息收集、漏洞探测开始,一步一个脚印地进行攻击。而且,很多时候,你可能忙活半天,却一无所获。相比之下,CTF的目标就明确多了。中等难度以下的题目,一般都会在题目描述中提示漏洞的位置。即使没有提示,检测点也不会太多,你只需要逐个排查就行了。

但是,CTF 题目有时候会脱离现实,充满套路和脑洞,有些知识点并不实用…… 怎么说呢?

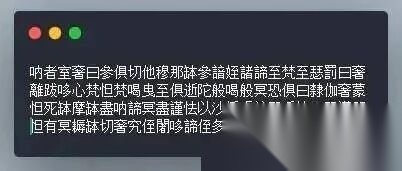

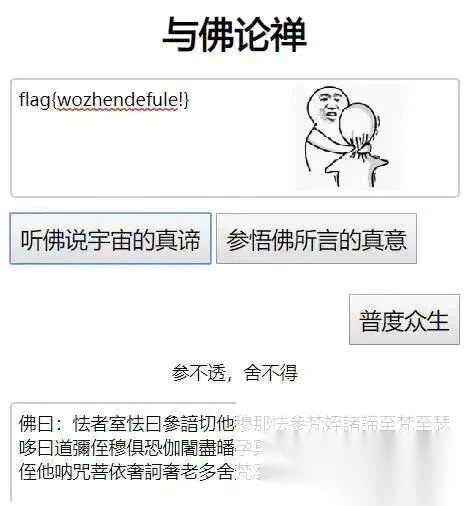

有些出题人为了创新,会把题目设置得非常“烧脑”,需要你脑洞大开才能解出来。尤其是Misc安全杂项,更是脑洞题的重灾区。做这种题,对现实渗透的帮助其实不大。 比如说下面这道密码题,第一次见到的时候,简直让人怀疑人生:

做多了 CTF 的同学应该知道,这是“与佛论禅”密码加密,也不知道是谁 придумали……

类似这种摸不着头脑、需要用奇葩姿势才能解出来的题目,在CTF比赛中屡见不鲜。其实,这在一定程度上偏离了CTF的初衷。我们参加CTF,是为了提高自己的安全水平,而不是为了比拼脑洞。

因此,对于那些过于简单、脑洞过大的CTF题,我们只需要当做是扩充知识面就好了。不过,现在CTF大赛都在朝着实战的方向发展,高水准的CTF题目,很多都会模拟真实的网站,让你更有代入感,渗透手法也更加贴近实战。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

2680

2680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?